Проверка связи между устройствами в разных подсетях

Использование утилиты ping

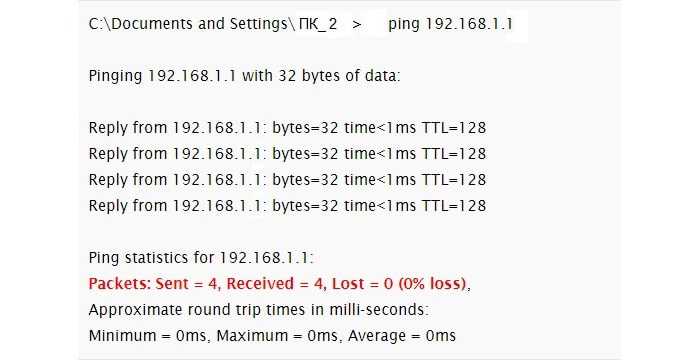

Для проверки связи между устройствами в разных подсетях можно использовать утилиту ping. Она отправляет небольшие пакеты данных по указанному IP-адресу и отображает время ответа, а также информацию об успешной или неудачной отправке пакетов.

Для использования утилиты ping необходимо знать IP-адрес устройства, с которым вы хотите проверить связь. Для отправки пакетов следует использовать команду вида:

ping ip-адрес

Использование утилиты traceroute

Для более подробной проверки связи между устройствами можно использовать утилиту traceroute. Она позволяет определить маршрут, по которому проходят пакеты данных от исходного устройства до устройства, на которое они направлены.

Для использования утилиты traceroute необходимо знать IP-адрес устройства, с которым вы хотите проверить связь. Для определения маршрута следует использовать команду вида:

traceroute ip-адрес

Использование программы Wireshark

Для подробного анализа трафика и определения наличия связи между устройствами в разных подсетях можно использовать программу Wireshark. Она отображает данные, передаваемые между устройствами, и может использоваться для диагностики различных сетевых проблем.

Для использования программы Wireshark необходимо установить ее на одно из устройств в сети, а затем запустить сканирование. После завершения сканирования можно проанализировать полученные данные и определить наличие связи между устройствами в разных подсетях.

1.6 Настройка DHCP серверов

Чтобы компьютеры получали сетевые настройки автоматически, необходимо настроить DHCP сервера. Поскольку у нас будут две сети, то нужно настроить два DHCP сервера.

Настраиваем DHCP сервер внутренней сети предприятия:

- Откройте меню IP — DHCP server;

- Нажмите «красный плюсик»;

- В появившемся окне в поле Name укажите название dhcp_server_main;

- В списке Interface выберите интерфейс офисной сети bridge_main;

- В списке Address Pool выберите пул IP адресов dhcp_pool_main, которые будут присваиваться компьютерам предприятия;

- Нажмите кнопку OK.

Настраиваем DHCP сервер гостевой сети аналогичным образом:

- Нажмите «красный плюсик»;

- В появившемся окне в поле Name укажите название dhcp_server_vlan2;

- В списке Interface выберите виртуальный интерфейс гостевой сети vlan2;

- В списке Address Pool выберите пул IP адресов dhcp_pool_vlan2, которые будут присваиваться гостевым ноутбукам;

- Нажмите кнопку OK.

Теперь переходим на вкладку Networks и добавляем наши сети:

Добавляем сеть предприятия:

- Нажмите «красный плюсик»;

- В поле Address укажите сеть предприятия 192.168.88.0/24;

- В поле Gateway укажите адрес шлюза 192.168.88.1;

- В поле Netmask укажите маску 24;

- В поле DNS Servers укажите адрес DNS сервера 192.168.88.1;

- Нажмите кнопку OK.

Добавляем гостевую сеть:

- Нажмите «красный плюсик»;

- В поле Address укажите сеть предприятия 192.168.10.0/24;

- В поле Gateway укажите адрес шлюза 192.168.10.1;

- В поле Netmask укажите маску 24;

- В поле DNS Servers укажите адрес DNS сервера 192.168.10.1;

- Нажмите кнопку OK.

Маска подсети

Второй элемент, необходимый для работы TCP/IP, — это маска подсети. Маска подсети используется протоколом TCP/IP для определения того, находится ли хост в локальной подсети или в удаленной сети.

В протоколе TCP/IP части IP-адреса, которые используются в качестве сетевых адресов и адресов хоста, не исправляются. Если у вас нет дополнительных сведений, то сетевые адреса и адреса хоста выше не могут быть определены. Эти сведения предоставляются в другом 32-битовом номере, который называется маской подсети. В этом примере маска подсети — 255.255.255.0. Неочевидно, что означает это число, если вы не знаете, что 255 в двоичном представлении равно 11111111. Таким образом, маска подсети будет иметь вид 11111111.11111111.11111111.00000000.

Если выстроить IP-адрес и маску подсети вместе, можно разделить сетевую часть адреса сети и адрес хоста:

110000000.10101000.01111011.10000100 — IP-адрес (192.168.123.132)

11111111.11111111.11111111.00000000 — маска подсети (255.255.255.0)

Первые 24 бита (количество единиц в маске подсети) идентифицируются как адрес сети. Последние 8 битов (количество оставшихся нулей в маске подсети) идентифицируются как адрес узла. Таким образом, получаются следующие адреса:

11000000.10101000.01111011.00000000 — адрес сети (192.168.123.0)

00000000.00000000.00000000.10000100 — адрес узла (000.000.000.132)

Из данного примера с использованием маски подсети 255.255.255.0 видно, что код сети 192.168.123.0, а адрес узла 0.0.0.132. Когда пакет с конечным адресом 192.168.123.132 доставляется в сеть 192.168.123.0 (из локальной подсети или удаленной сети), компьютер получит его из сети и обработает.

Почти все десятичные маски подсети преобразовываются в двоичные числа, представленные единицами слева и нолями справа. Вот еще некоторые распространенные маски подсети:

| Десятичный | Binary |

|---|---|

| 255.255.255.192 | 1111111.11111111.1111111.11000000 |

| 255.255.255.224 | 1111111.11111111.1111111.11100000 |

Internet RFC 1878 (доступен на InterNIC—Публичная информация об услугах регистрации доменных имен в сети Интернет) описывает действующие подсети и маски подсетей, используемые в сетевых протоколах TCP/IP.

Оборудование и схема сети

Предположим, что у меня коммутатор 3 уровня cisco 3560 24 порта, он выглядит как то вот так.

Он будет маршрутизировать трафик между vlan в моей локальной сети, и к нему допустим будут подключены 3 коммутатора 2 уровня модели OSI, уровня доступа, коммутаторы cisco 2960, а сам cisco 3560 будет выступать в качестве коммутатора уровня распределения. Напомню, что на втором уровне коммутируется трафик на основе mac адресов. Уровень доступа это куда подключаются конечные устройства, в нашем случае компьютеры, сервера или принтеры.. Ниже схема.

Что такое коммутатор второго уровня

Коммутатор второго уровня это железка работающая на втором уровне сетевой модели OSI

- Коммутирует трафик на основе мак адресов

- Используется в качестве уровня доступа

- Служит для первичного сегментирования локальных сетей

- Самая маленькая стоимость за порт/пользователь

В технической документации коммутатор второго уровня обозначает в виде вот такого значка

Что такое коммутатор третьего уровня

Коммутатор третьего уровня это железка работающая на третьем уровне модели OSI умеющая:

- IP маршрутизация

- Агрегирование коммутаторов уровня доступа

- Использование в качестве коммутаторов уровня распределения

- Высокая производительность

В технической документации коммутатор третьего уровня обозначает в виде вот такого значка

Помогать мне будет в создании тестового стенда программа симулятор сети, Cisco packet tracer 6.2. Скачать Cisco packet tracer 6.2, можно тут. Вот более детальная схема моего тестового полигона. В качестве ядра у меня cisco catalyst 3560, на нем два vlan: 2 и 3, со статическими ip адресами VLAN2 192.168.1.251 и VLAN3 192.168.2.251. Ниже два коммутатора уровня доступа, используются для организации VLAN и как аплинки. В локальной сети есть 4 компьютера, по два в каждом vlan. Нужно чтобы компьютер PC3 из vlan2 мог пинговать компьютер PC5 из vlan3.

С целью мы определились можно приступать. Напоминать, про то что такое vlan я не буду можете почитать тут.

89 вопросов по настройке MikroTik

Вы хорошо разбираетесь в Микротиках? Или впервые недавно столкнулись с этим оборудованием и не знаете, с какой стороны к нему подступиться? В обоих случаях вы найдете для себя полезную информацию в курсе «Настройка оборудования MikroTik». 162 видеоурока, большая лабораторная работа и 89 вопросов, на каждый из которых вы будете знать ответ. Подробности и доступ к началу курса бесплатно тут.

- https://adminotes.ru/razdelenie-lokalnoj-seti-s-pomoshhyu-vlan/

- https://e-server.com.ua/sovety/chto-takoe-vlan-logika-tehnologija-i-nastrojka-realizacija-vlan-v-ustrojstvah-cisco

- https://mikrotiklab.ru/nastrojka/artga-vlan.html

Настройка маршрутизации между vlan на Cisco 2960

Итак, нам понадобится IOS версии не ниже 12.2(55) с набором фич LanBase. Обычно сетевые администраторы даже не догадываются, что с его помощью можно превратить L2-коммутатор Cisco 2960 практически в L3 (а точнее, в «маленький» маршрутизатор).

Правда, не ожидайте, что ваш коммутатор станет поддерживать протоколы динамической маршрутизации, такие как OSPF или EIGRP, но для данной платформы поддержка маршрутизации между VLAN и 16-ти статических маршрутов может быть вполне достаточно. Запомните, что один из этих статических маршрутов можно использовать как маршрут по умолчанию на HSRP ip-адрес коммутаторов distribution-/core-уровня, позволяя реализовать маршрутизацию уровня access практически «бесплатно».

Если вы загрузили версию IOS 12.2(55) или выше на ваш Cisco 2960, следует убедиться, что на нем запущена правильная версия SDM (Switching Database Manager). Если же вы не знакомы с шаблонами SDM на коммутаторах Catalyst, то вам определенно стоит с ними ознакомиться, особенно учитывая тот факт, что данные шаблоны помогают коммутатору контролировать ресурсы TCAM (другими словами, mac-таблицами, таблицами маршрутизации, юникастом/малтикастом, QoS и т.д. – хоть и не все они поддерживаются конкретно на платформе 2960).

Назначение портов для сетей PVLAN

Совет. Перед выполнением данной процедуры выполните команду show pvlan capability mod/port (для CatOS), чтобы определить возможность преобразования порта в порт PVLAN.

Примечание. Перед выполнением шага 1 данной процедуры выполните команду switchport в режиме конфигурации интерфейса, чтобы настроить порт в качестве коммутируемого интерфейса уровня 2.

- Настройте порты хоста на всех соответствующих коммутаторах.

-

CatOS

Switch_CatOS> (enable)set pvlan primary_vlan_id secondary_vlan_id mod/port

!— Примечание. Эта команда должна вводиться в одной строке.

Successfully set the following ports to Private Vlan 100,101: 2/20 -

Программное обеспечение Cisco IOS Switch_IOS(config)#interface gigabitEthernet mod/port

Switch_IOS(config-if)#switchport private-vlan host primary_vlan_id secondary_vlan_id

!— Примечание. Эта команда должна вводиться в одной строке.

Switch_IOS(config-if)#switchport mode private-vlan host

Switch_IOS(config-if)#exit

-

CatOS

- Настройте случайный порт на одном из коммутаторов.

-

CatOS Switch_CatOS> (enable) set pvlan mapping primary_vlan_id secondary_vlan_id mod/port

!— Примечание. Эта команда должна вводиться в одной строке.

Successfully set mapping between 100 and 101 on 3/26Примечание. Для Catalyst 6500/6000 если модуль управления использует CatOS в качестве системного ПО, порт MSFC на модуле управления (15/1 или 16/1) должен быть случайным, если необходим коммутатор уровня 3 между сетями VLAN. -

Программное обеспечение Cisco IOS Switch_IOS(config)#interface interface_type mod/port

Switch_IOS(config-if)#switchport private-vlan mapping primary_vlan_id secondary_vlan_id!— Примечание. Эта команда должна вводиться в одной строке.

Switch_IOS(config-if)#switchport mode private-vlan promiscuous

Switch_IOS(config-if)#end

-

CatOS Switch_CatOS> (enable) set pvlan mapping primary_vlan_id secondary_vlan_id mod/port

Настройка роутера

Роутер на то и роутер чтобы управлять трафиком через firewall. Но мы не будем настраивать правила фильтрации в данной статье. Так же у нас не будет включена Hardware Offload т.к. мы используем лабораторный стенд и отсутствуют какие-либо чипы коммутации. Чипы коммутации отсутствуют на RouterBoard серии CCR и виртуалок CHR. Первым делом создадим bridge и добавим в него ether2-5.

На вкладке VLANs укажем сети.

Согласно схеме коммутации, у нас есть ПК в VLAN100 за Mikrotik2, Mikrotik4, Mikrotik5, в связи с этим указываем соответствующие Tagged интерфейсы. Добавляем бридж в бридж, это так сказать некий порт, между роутером и сетью который позволяет понимать трафик в определенном VLAN. Проделываем аналогично для 200-ой сети.

Далее настроим сеть управления, в которой будут коммутаторы и роутер, а также ПК VPC7.

«Почему так?» —спросите вы. Потому что данный тег нужно передавать на все коммутаторы, чтобы ими управлять, принимая его на устройствах.

Далее создадим VLAN интерфейсы и укажем на них адреса. В Interfaces создадим новый указав понятное название и VID. Обязательно указываем bridge1, т.к. повесить метку на физический интерфейс не получится, в связи с тем, что он находится в slave режиме (зависит от bridge).

Создаем по аналогии для меток 200 и 99.

Далее задаем адреса на интерфейсы:

- VLAN100 – 192.168.100.1/24;

- VLAN200 – 192.168.200.1/24;

- VLAN99 – 192.168.99.1/24.

По аналогии добавляем адреса для сетей 200 и 99 выбрав соответствующее интерфейсы.

Все что мы сделали выше – подготовительные работы. Еще ничего не работает, метки не бегают, адреса фейковые. Обязательно все перепроверим и только после этого, открываем свойства bridge1 и включаем VLAN Filtering. Все начинает работать, до этой галочки – нет.

Сохраняем и перейдем к созданию DHCP серверов для Vlan сетей на нашем микротике Открываем IP – DHCP Server и жмем DHCP Setup.

Выбираем интерфейс, на котором будет работать служба DHCP.

На следующем шаге ничего не меняем.

Следом необходимо указать шлюз. В данном случае будет 192.168.100.1

Далее нам предлагают указать выдаваемый пул адресов.

DNS-сервер. В нашей инсталляции будет свой на каждый VLAN, т.е. 192.168.100.1. Если у вас уже есть DNS сервера, можете указать их.

И последнее – время аренды. Оставим по умолчанию.

После создания проверим, на верном ли интерфейсе у нас работает служба.

По аналогии создаем для 200 и 99.

На этом базовая настройка шлюза завершена.

Теоретические сведения

PVLAN – это VLAN с конфигурацией для изоляции уровня 2 от других портов с таким же доменом широковещательной рассылки или подсетью. Можно назначить особый набор портов в PVLAN и таким образом контролировать доступ к портам на уровне 2. А также можно настроить сети PVLAN и обычные VLAN на одном коммутаторе.

Существует три типа портов PVLAN: случайный, изолированный и общий.

- Случайный порт взаимодействует с другими портами PVLAN. Изолированный порт – это порт, который используют для взаимодействия с внешними маршрутизаторами, LocalDirectors, устройствами управления сетью, резервными серверами, административными рабочими станциями и другими устройствами. На других коммутаторах порт для модуля маршрутизатора (например плата многоуровневой коммутации ) должен быть случайным.

- На изолированном порте есть полное разделение уровня 2 от других портов с такой же PVLAN. Данное разделение содержит широковещательные рассылки. Исключением является только случайный порт. Разрешение конфиденциальности на уровне 2 присутствует в блоке исходящего трафика ко всем изолированным портам. Трафик, приходящий из изолированного порта, направляется только на все изолированные порты.

- Общие порты могут взаимодействовать друг с другом и со случайными портами. У данных портов есть изоляция уровня 2 от других портов в других сообществах или от изолированных портов в сети PVLAN. Рассылки распространяются только между связанными портами сообщества и разнородными портами.

Как разделить сеть на подсети

Компьютеры большинства компаний и небольших фирм объединяют в единую сеть. Таким способом можно упростить обмен данными между узлами, разворачивать серверные приложения на мощном компьютере в сети, с которым взаимодействуют все подключенные устройства, и при этом обеспечить доступ в интернет. Но часто возникает необходимость объединять несколько устройств в отдельную сеть. Для этого следует знать, как разделить сеть на подсети, не меняя ее архитектуру.

Разделение сети на подсети самостоятельно

Поскольку большинство организаций не используют сети класса B, в рамках которых могут быть соединены между собой 65534 устройства, рассмотрим пример разделения сетей класса C. Наиболее распространенный вариант разбиения – с помощью маски.

Маска подсети — это цифровой шаблон, с помощью которого можно определить принадлежность устройства, обладающего уникальным адресом (IP), к той или иной подсети. Данный шаблон может быть представлен в двух видах: в десятичном и двоичном видах. Но последний на практике не используют, однако общее число единиц в записи суммируют и указывают через дробь в конце десятичной записи.

Например, 192.168.109.0/32, где число 32 характеризует сумму единиц в двоичной записи.

Предположим, существует сеть, в состав которой входит некоторое количество компьютеров, 3 свитча (коммутатора) и 3 маршрутизатора.

Провайдером была выделена сеть 192.168.0.0/24.

Разделим ее на 6 подсетей, при этом число устройств в каждой будет различным: 100, 50, 20, 2, 2, 2. Деление начинают с участка, к которому подключено наибольшее число устройств. Как видно, короткая запись маски – 24, что означает, что ее можно представить в таком виде: 255.255.255.0.

Чтобы разбить сеть на 2 подсети, необходимо сменить маску с «24» на «25» и применить ее к сети. В созданных подсетях 192.168.0.0/25 и 192.168.0.128/25 для IP узлов выделено 7 бит. Число доступных адресов можно рассчитать следующим способом: 2^7-2 = 126, что больше 100.

Теперь разделим подсеть 192.168.0.128/25 на 2 подсети, для чего используем маску 26. Число доступных адресов – 2^6-2 = 62, поскольку теперь для адресов устройств выделено 6 бит. В итоге получили 2 подсети: 192.168.0.128/26 и 192.168.0.192/26.

Подобным способом используем маску 27 для очередного деления на 2 подсети. Число устройств – 2^5-2 = 30, что больше 20. Получаем подсети 192.168.0.192/27 и 192.168.0.224/27.

Для создания 3 подсетей с подключенными по 2 устройства к каждой, из общего IP-адреса достаточно выделить всего 2 бита под адреса. Общее число бит в IP-адресе – 32. Получаем маску: 32-2=30. Применяем ее для сети 192.168.0.224, получаем 3 новых подсети: 192.168.0.224/30, 192.168.0.228/30, 192.168.0.232/30.

Таким способом сеть была поделена на 6 подсетей. Однако можно значительно упростить задачу, воспользовавшись одним из онлайн-сервисов.

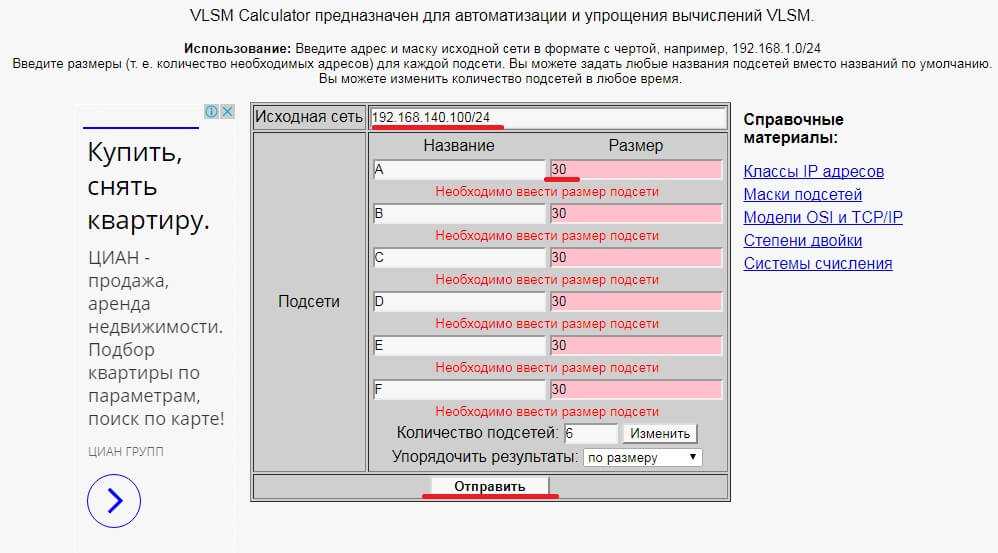

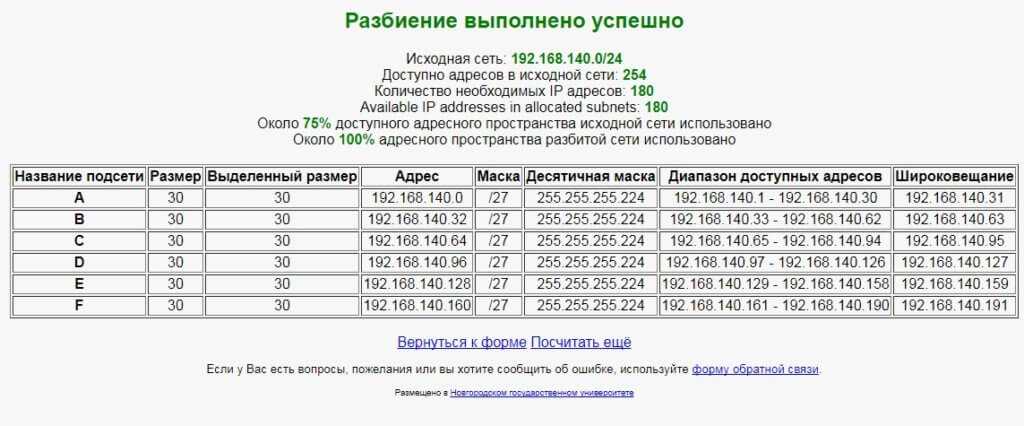

Как разделить сеть на подсети онлайн VLSM Calculator

Данный онлайн-сервис позволяет разделить сеть на требуемое число подсетей с использованием сетевой маски. На странице содержится форма, с несколькими полями. В первом требуется ввести адрес исходной сети, указав через «/» биты маски. Чтобы изменить количество подсетей, необходимо найти на форме поле с соответствующим названием и ввести требуемое значение, зафиксировать его нажатием на «Изменить». Форма примет вид с определенным числом подсетей, которые характеризуются буквенным обозначением («Название») и числом устройств («Размер»). Необходимо заполнить поля «Размер» в зависимости от требуемого числа устройств в подсетях и нажать кнопку «Отправить».

Разделить сеть на подсети онлайн — http://www.vlsm-calc.net/?lang=ru

В результате будет представлена таблица с адресами подсетей, диапазонами выделенных адресов, масками, выраженными в десятичном и двоичном видах, именами подсетей и выделенными размерами (числом доступных адресов для устройств). Также пользователю будет предоставлена информация об эффективности использования пространства адресов, выраженной в процентах.

Администраторы часто используют деление сетей с целью упрощения взаимодействия с устройствами, подключенными к ней. Представленный способ расчета не является сложным, но можно значительно сэкономить время, воспользовавшись онлайн-сервисом.

Схема для среднего офиса

Вот как выглядит схема локальной сети среднего офиса. Есть маршрутизатор cisco 2911, выступающий в роли интернет шлюза. Есть ядро сети коммутатор 3 уровня Cisco 3560. Он будет маршрутизировать локальный трафик между vlan сети. В Cisco 3560 воткнуты 3 коммутатора второго уровня Cisco 2960, которые уже подключают в себя конечные устройства. В сети есть 3 vlan 2,3,4.

Настройка Switch1

Начнем с настройки Switch1, сегмента серверов. Логинимся в режим глобальной конфигурации.

enable conf t

Создаем vlan 4

vlan 4 name VLAN4 exit

Закинем порты fa 0/1-2 в VLAN4

int range fa 0/1-2 switchport mode access switchport access vlan 4 exit do wr mem

Настроим trunk порт fa 0/3, разрешать будем только трафик vlan4

int fa 0/3 switchport mode trunk switchport trunk allowed vlan 4 exit do wr mem

Настройка Switch2

Все с сегментом серверов мы закончили. Переходим к такой же настройке на Switch2 и 3. И так Switch2 Cisco 2960.

Первым делом создаем vlan 2 и vlan3.

enable conf t vlan 2 name VLAN2 exit vlan 3 name VLAN3 exit

Теперь определим наши порты в которые подключены компьютеры в нужные vlan

int fa 0/1 switchport mode access switchport access vlan 2 exit int fa 0/2 switchport access vlan 3 exit

Настроим trunk порт на интерфейсе fa 0/3

int fa 0/3 switchport mode trunk switchport trunk allowed vlan 2,3,4 exit do wr mem

Настройка Switch3

Тот же фокус проводим с настройкой Switch3 Cisco 2960

Первым делом создаем vlan 2 и vlan3.

enable conf t vlan 2 name VLAN2 exit vlan 3 name VLAN3 exit

Теперь определим наши порты в которые подключены компьютеры в нужные vlan

int fa 0/1 switchport mode access switchport access vlan 2 exit int fa 0/2 switchport access vlan 3 exit

Настроим trunk порт на интерфейсе fa 0/3

int fa 0/3 switchport mode trunk switchport trunk allowed vlan 2,3,4 exit do wr mem

Деление на подсети: разделение локальной сети с помощью vlan

Одной из «классических» задач сисадмина является необходимость в рамках одного предприятия разделить одну физическую сеть на несколько виртуальных – по признаку принадлежности к отделу, департаменту, вип-персонам и т.д. Даже если вы будете использовать в качестве маршрутизатора и фаервола сервер с ОС Linux, осуществляющий технологию «ip-alias», вы не сможете быть уверены в своей безопасности на 100%.

Дело в том, что вышеуказанная технология позволяет одному и тому же интерфейсу вашего сервера выступать в роли нескольких шлюзов для разных подсетей, но она не сможет уберечь вашу сеть от прослушивания трафика.

И причина тому проста – пользователи разных отделов будут оставаться в одном широковещательном домене в рамках коммутатора, хоть подсети будут разными.

Разделение локальной сети с помощью vlan

Для решения данной проблемы используется технология VLAN (Virtual Local Area Network), позволяющая логически разделить физическую сеть на несколько широковещательных не пересекающихся промеж себя доменов, и соответственно, улучшающую безопасность локальной сети. Иными словами, VLAN позволяет осуществлять деление на подсети и создавать отдельные сетевые сегменты на 2-м, канальном, уровне модели OSI в рамках одного или нескольких физических коммутаторов вашей сети.

Обычно коммутатор передает данные от одного устройства к другому на основании mac-таблицы, которая содержит в себе информацию о mac-адресе устройства и физическом порте, с которого данный mac пришел. При разделении локальной сети с помощью vlan добавляется еще информация о принадлежности к определенному сегменту сети – номер vlan.

Технология VLAN позволяет избавиться от большого количества широковещательного трафика, примером которого являются arp-/dhcp-бродкасты или же мультикаст (multicast), использующийся при передаче видеопотоков. Такой тип трафика «съедает» полезную пропускную способность вашей сети.

Как правильно разбить сеть на vlan?

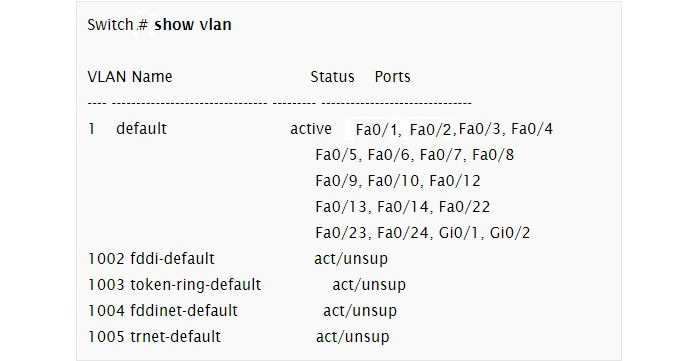

Рассмотрим, как разделить сеть на подсети с помощью VLAN на базе коммутатора Cisco Catalyst. Имеется два компьютера, подключенные к коммутатору и находящиеся в одном широковещательном домене, а также имеющие ip-адреса в одной сети с одинаковой маской подсети, и как следствие, «видящие» друг друга с помощью утилиты ping. Подключимся с помощью telnet или ssh к консоли коммутатора и посмотрим на конфигурацию vlan.

Здесь видно, что все физические порты коммутатора по умолчанию находятся в vlan 1, соответственно, устройства за ними взаимодоступны.

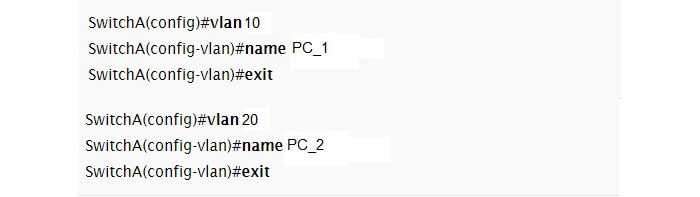

Чтобы разделить сеть на две подсети, создадим два новых vlan: первый для ПК_1, второй для ПК_2:

Проверим, обновилась ли таблица vlan:

Как видно, оба vlan были созданы и их состояние активно.

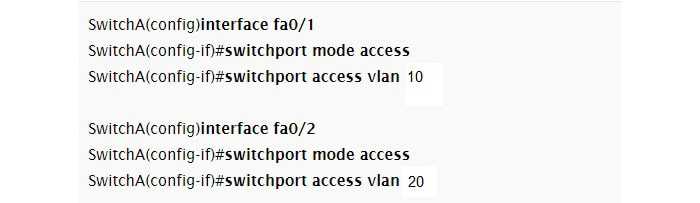

Однако физические порты еще не привязаны к этим vlan. Чтобы сделать это, выполним следующую конфигурацию:

Первая строка, следующая за названием физического интерфейса (порта), указывает коммутатору, что данный порт используется в режиме access – то есть принимает только единственный возможный vlan. Существуют еще и trunk-порты, поддерживающие несколько разных vlan с одного физического интерфейса – обычно такой режим используется между коммутаторами или коммутатором и маршрутизатором. Вторая строка указывает, какой именно vlan закреплен за данным физическим портом.

Посмотрим теперь на таблицу vlan:

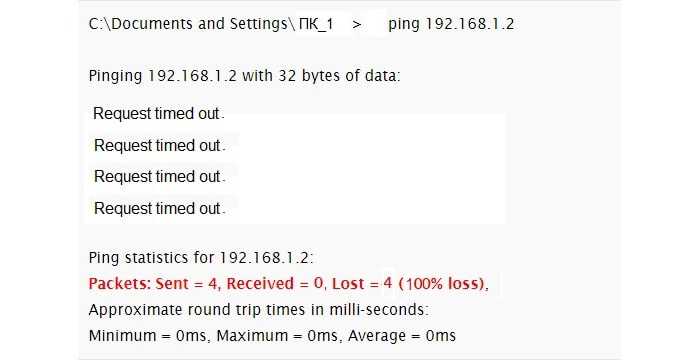

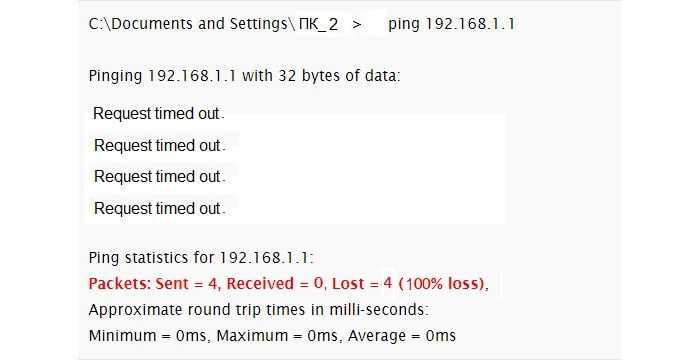

Как видим, информация обновилась: порт ПК_1 находится в vlan 10, а порт ПК_2 – в vlan 20. Попробуем проверить доступность компьютеров друг относительно друга с помощью утилиты ping теперь:

Итак, после деления на подсети два компьютера (имеющие ip-адреса из одной сети и одинаковую маску подсети) стали друг для друга недоступны вследствие помещения их разные vlan на коммутаторе.

Таким образом, можно создать уникальные vlan для разных подразделений, поместив необходимые физические порты в каждый из них, разграничив физическую сеть на несколько взаимонедоступных логических сегментов.

Другое дело, если требуется осуществить маршрутизацию между разными подсетями из разных vlan, частично ограничив доступность каждой из них друг для друга. Для этого потребуется установка маршрутизатора, который примет на свой физический интерфейс несколько разных vlan с коммутаторов вашей сети используя технологию TRUNK. В данном случае на маршрутизаторе создаются виртуальные ip-интерфейсы, выступающие в роли шлюзов для подсетей подразделений. На такой ip-интерфейс уже можно добавить ACL (Access control list), выступающий своего рода фаерволом, ограничивающим доступность между подсетями.

2.1 Создание двух виртуальных Wi-Fi точек

Чтобы устройство работало беспроводной точкой доступа, перейдите в меню System — Operation Mode и выберите режим Access Point. Нажмите кнопку Apply для применения настроек.

Переходим в меню Wireless — Basic и настраиваем две Wi-Fi точки Office и HotSpot.

- В списке Enabled SSID выберите цифру 2, чтобы можно было ввести два названия точки доступа;

- В поле ESSID1 вводим название Wi-Fi точки Office — это будет беспроводная сеть предприятия;

- В поле ESSID2 вводим название Wi-Fi точки HotSpot — это беспроводная сеть для подключения гостей;

- AutoChannel оставьте Enable, если хотите чтобы точка сама выбирала Wi-Fi канал, на котором будет работать. У нас на других каналах есть много других Wi-Fi точек, создающих помехи. Поэтому мы выбрали AutoChannel: Disable и в списке Channel вручную указали более свободный канал 11;

- Нажмите кнопку Apply для применения настроек.

Тонкое искусство разбиения вашей сети на подсети

Компьютерные сети это то, что можно встретить сейчас в любом доме, в любой организации. Более того, это одна из основных составляющих успешной деятельности современного предприятия. И чем крупнее организация, тем шире в ней компьютерная сеть. В этом случае для удобства организации работы имеет смысл разделить единую сеть на подсети. В этой статье мы рассмотрим, как правильно и без ошибок наладить работу с подсетями в рамках одной локальной сети.

Онлайн курс по Кибербезопасности

Изучи хакерский майндсет и научись защищать свою инфраструктуру! Самые важные и актуальные знания, которые помогут не только войти в ИБ, но и понять реальное положение дел в индустрии

Вообще, интернет-провайдер рассматривает любую организацию как одну сеть, в идеале, имеющую один IP-адрес. На деле так получается далеко не всегда. Если организация крупная, то в ней по факту может быть несколько локальных подсетей, объединенных в одну сеть, которую и будет «видеть» провайдер. Эти подсети могут быть территориально удалены друг от друга, поэтому нужно правильно наладить их соединение, чтобы избежать ошибок в обмене данными.

Конечно, самым очевидным решением будет присвоение каждому устройству своего IP-адреса. Но если в сети есть несколько маршрутизаторов, такой вариант будет неприемлемым или исключительно сложным в реализации.

Что же делать в случае, если сеть организована через связанные между собой маршрутизаторы? В этом случае нужно присвоить IP-подсетям разные адреса.

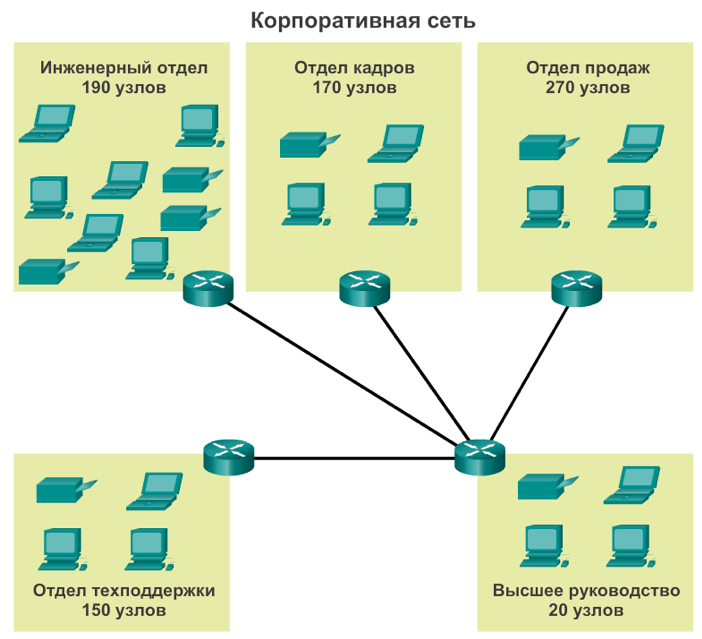

Задачка: из пункта А в пункт Б выехал поезд…Упс, нет, не та задача. Пусть в организации есть несколько отделов. Чтобы понять, какое количество IP-адресов выдать на подсеть, необходимо знать потребности каждого отдела. Иными словами, знать максимальное количество компьютеров и сетевых устройств, которое планируется ставить в каждом отделе. Для каждого компьютера (и любого другого сетевого девайса) в рамках подсети будет установлен свой индивидуальный IP-адрес. Также нужны IP-адреса для виртуальных серверов, если таковые используются в организации. Не лишним будет создать запас IP-адресов на случай расширения отдела и установки новых рабочих станций.

Есть два варианта разделения сети. Это вариант с подсетями равного размера и вариант с подсетями разного размера. Рассмотрим первый случай:

Вариант 1: Разделение сети на подсети одинакового размера:

Вообще, в сети, устроенной по протоколу IPv4 можно, как правило размещают 254 устройства (2^8-2 – два в восьмой степени минус 2. Минус два, так как один адрес широковещательный а другой сетевой, так называемый нулевой). Из адресного пространства узла (последние 8 бит) для адресации подсетей потребуется занять несколько бит. Если занять 1 бит получится 2 подсети, 2 бита 4 подсети, 3 бита 8 подсетей и так далее. Маска подсети будет увеличиваться на +1 за каждый занятый для разбивки бит.

Таким образом, определив нужное количество подсетей, мы можем начинать разбивку. Стоит помнить, что чем больше подсетей, тем меньше в них будет адресов. Например, если подсетей нужно сделать 7, то для адресации в адресном пространстве узла мы возьмем 3 бита, и еще 5 у нас останется для присвоения IP-адресов. Таким образом, в каждой подсети можно будет установить (2^5-2 – два в пятой степени минус два) = 30 устройств. Общая вместимость сети в данном случае составит (30*8) =240 устройств.

Диапазоны устройств в подсетях найти также несложно. Они будут распределены от 0 до 254, при этом адреса подсети уже будут зарезервированы (, 32, 64, 96, 128, 160, 192, 224)

Вариант 2. Разделение сети на подсети различного размера:

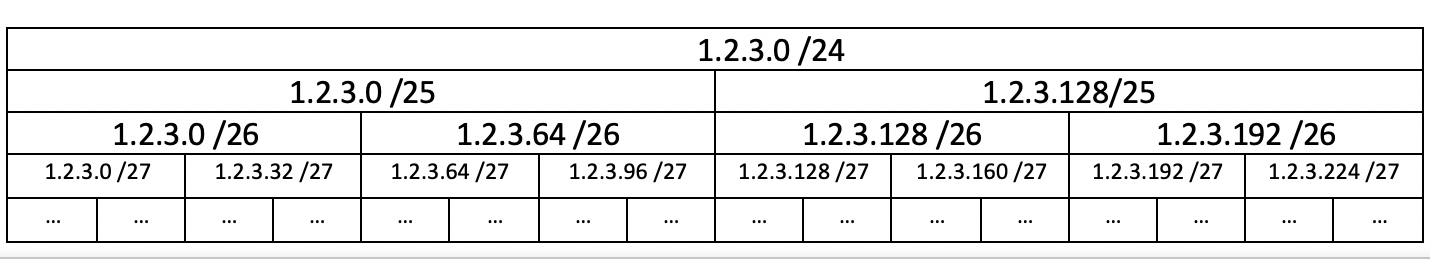

В данном случае необходимо будет рекурсивно разделить сеть пополам. Посмотрите наглядную картинку:

И так далее. А затем для каждой подсети подобрать адрес с диапазоном нужного размера. Таким образом если в одной подсети 50 устройств, она будет в диапазоне 3 итерации деления, если же 5, то в 5 итерации.

Используя этот метод, мы экономим IP-адреса и можем разделять сеть на подсети разных размеров.

Подытоживая, можно отметить, что такое деление отлично подойдет в случае IPv6, но с учетом того, что там используется гораздо более объемное адресное пространство, там проблемы с экономией IP-адресов не стоит. Принцип деления сети на подсети будет тем же самым с поправкой на 128-битный адрес нового протокола.

Полный курс по Сетевым Технологиям

В курсе тебя ждет концентрат ТОП 15 навыков, которые обязан знать ведущий инженер или senior Network Operation Engineer