dhcp relay настройка

cisco dhcp relay в двух словах это ретранслятор, который отлавливает пакеты DHCPDISCOVER и перенаправляет их DHCP серверу, за счет этого можно уменьшить количество DHCP серверов. Приступим и настроим наш dhcp relay.

int gi0/0.2 ip helper-address 192.168.4.1 exit Router(config)#int gi0/0.3 ip helper-address 192.168.4.1 exit do wr mem

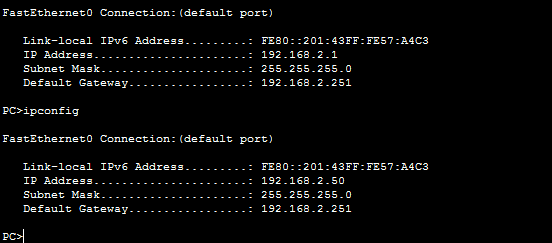

Теперь у нас в каждом vlan появился ретранслятор на наш dhcp сервер. Так же в целях безопасности вы можете настроить, чтобы у вас доверенным был только определенный dhcp сервер с определенного порта, а все остальные будут игнорироваться. Возьмем за тест компьютер со статическим ip 192.168.2.1, посмотрим текущие настройки сети командой ipconfig, ставим автоматическое получение, и видим что получили 192.168.2.50. DHCP в vlan2 работает.

[править] Настройка VLAN на маршрутизаторах Cisco

Передача трафика между VLANами с помощью маршрутизатора

Передача трафика между VLANами с помощью маршрутизатора

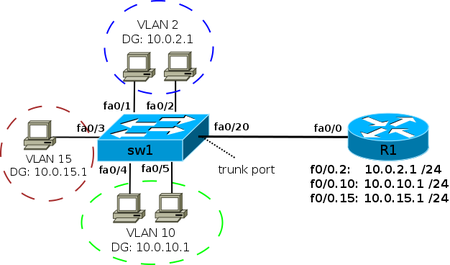

Передача трафика между VLAN может осуществляться с помощью маршрутизатора. Для того чтобы маршрутизатор мог передавать трафик из одного VLAN в другой (из одной сети в другую), необходимо, чтобы в каждой сети у него был интерфейс. Для того чтобы не выделять под сеть каждого VLAN отдельный физический интерфейс, создаются логические подынтерфейсы на физическом интерфейсе для каждого VLAN.

На коммутаторе порт, ведущий к маршрутизатору, должен быть настроен как тегированный порт (в терминах Cisco — транк).

Изображенная схема, в которой маршрутизация между VLAN выполняется на маршрутизаторе, часто называется router on a stick.

IP-адреса шлюза по умолчанию для VLAN (эти адреса назначаются на подынтерфейсах маршрутизатора R1):

| VLAN | IP-адрес |

|---|---|

| VLAN 2 | 10.0.2.1 /24 |

| VLAN 10 | 10.0.10.1 /24 |

| VLAN 15 | 10.0.15.1 /24 |

Для логических подынтерфейсов необходимо указывать то, что интерфейс будет получать тегированный трафик и указывать номер VLAN соответствующий этому интерфейсу. Это задается командой в режиме настройки подынтерфейса:

R1(config-if)# encapsulation dot1q <vlan-id>

Создание логического подынтерфейса для VLAN 2:

R1(config)# interface fa0/0.2 R1(config-subif)# encapsulation dot1q 2 R1(config-subif)# ip address 10.0.2.1 255.255.255.0

Создание логического подынтерфейса для VLAN 10:

R1(config)# interface fa0/0.10 R1(config-subif)# encapsulation dot1q 10 R1(config-subif)# ip address 10.0.10.1 255.255.255.0

|

Соответствие номера подынтерфейса и номера VLAN не является обязательным условием. Однако обычно номера подынтерфейсов задаются именно таким образом, чтобы упростить администрирование. |

На коммутаторе порт, ведущий к маршрутизатору, должен быть настроен как статический транк:

interface FastEthernet0/20 switchport trunk encapsulation dot1q switchport mode trunk

Пример настройки

Конфигурационные файлы устройств для схемы изображенной в начале раздела.

Конфигурация sw1:

! interface FastEthernet0/1 switchport mode access switchport access vlan 2 ! interface FastEthernet0/2 switchport mode access switchport access vlan 2 ! interface FastEthernet0/3 switchport mode access switchport access vlan 15 ! interface FastEthernet0/4 switchport mode access switchport access vlan 10 ! interface FastEthernet0/5 switchport mode access switchport access vlan 10 ! interface FastEthernet0/20 switchport trunk encapsulation dot1q switchport mode trunk switchport trunk allowed vlan 2,10,15 !

Конфигурация R1:

! interface fa0/0.2 encapsulation dot1q 2 ip address 10.0.2.1 255.255.255.0 ! interface fa0/0.10 encapsulation dot1q 10 ip address 10.0.10.1 255.255.255.0 ! interface fa0/0.15 encapsulation dot1q 15 ip address 10.0.15.1 255.255.255.0 !

Настройка native VLAN

По умолчанию трафик VLAN’а 1 передается не тегированым (то есть, VLAN 1 используется как native), поэтому на физическом интерфейсе маршрутизатора задается адрес из сети VLAN 1.

Задание адреса на физическом интерфейсе:

R1(config)# interface fa0/0 R1(config-if)# ip address 10.0.1.1 255.255.255.0

Если необходимо создать подынтерфейс для передачи не тегированного трафика, то в этом подынтерфейсе явно указывается, что он принадлежит native VLAN. Например, если native VLAN 99:

R1(config)# interface fa0/0.99 R1(config-subif)# encapsulation dot1q 99 native R1(config-subif)# ip address 10.0.99.1 255.255.255.0

Оборудование и схема сети

Предположим, что у меня коммутатор 3 уровня cisco 3560 24 порта, он выглядит как то вот так.

Он будет маршрутизировать трафик между vlan в моей локальной сети, и к нему допустим будут подключены 3 коммутатора 2 уровня модели OSI, уровня доступа, коммутаторы cisco 2960, а сам cisco 3560 будет выступать в качестве коммутатора уровня распределения. Напомню, что на втором уровне коммутируется трафик на основе mac адресов. Уровень доступа это куда подключаются конечные устройства, в нашем случае компьютеры, сервера или принтеры.. Ниже схема.

Что такое коммутатор второго уровня

Коммутатор второго уровня это железка работающая на втором уровне сетевой модели OSI

- Коммутирует трафик на основе мак адресов

- Используется в качестве уровня доступа

- Служит для первичного сегментирования локальных сетей

- Самая маленькая стоимость за порт/пользователь

В технической документации коммутатор второго уровня обозначает в виде вот такого значка

Что такое коммутатор третьего уровня

Коммутатор третьего уровня это железка работающая на третьем уровне модели OSI умеющая:

- IP маршрутизация

- Агрегирование коммутаторов уровня доступа

- Использование в качестве коммутаторов уровня распределения

- Высокая производительность

В технической документации коммутатор третьего уровня обозначает в виде вот такого значка

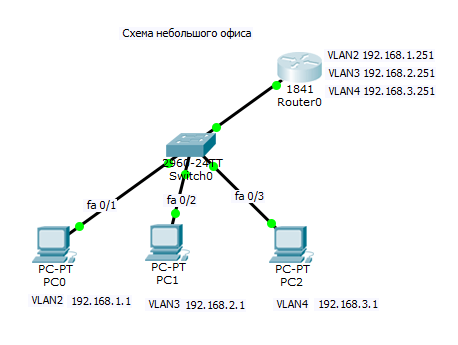

Помогать мне будет в создании тестового стенда программа симулятор сети, Cisco packet tracer 6.2. Скачать Cisco packet tracer 6.2, можно тут. Вот более детальная схема моего тестового полигона. В качестве ядра у меня cisco catalyst 3560, на нем два vlan: 2 и 3, со статическими ip адресами VLAN2 192.168.1.251 и VLAN3 192.168.2.251. Ниже два коммутатора уровня доступа, используются для организации VLAN и как аплинки. В локальной сети есть 4 компьютера, по два в каждом vlan. Нужно чтобы компьютер PC3 из vlan2 мог пинговать компьютер PC5 из vlan3.

С целью мы определились можно приступать. Напоминать, про то что такое vlan я не буду можете почитать тут.

среда, февраля 06, 2013

Егор

Маршрутизация между vlan на коммутаторе

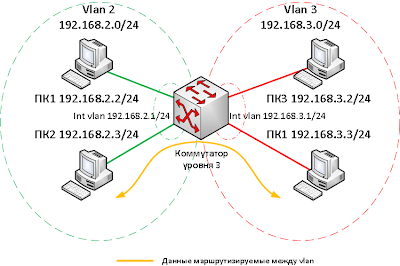

В прошлой статье мы обсудили с вами один из способов маршрутизации между vlan. Этот способ хорош всем кроме того факта, что для него нужен отдельный маршрутизатор =) А что если его у вас нет? Что тогда делать? Не стоит отчаиваться, маршрутизацию между vlanможно выполнить и на самом коммутаторе, правда этот коммутатор должен быть коммутатором уровня 3, то есть умеющим выполнять часть функций маршрутизатора.

Принцип, по которому осуществляется маршрутизацию между vlanна коммутаторе уровня 3, довольно прост, и в общих чертах представлен на рисунке:

|

| Принцип маршрутизации между vlan на коммутаторе |

Для того чтобы продемонстрировать как это осуществляется на практике прибегнем к всеми нам любимому PacketTracerи соберем в нем следующую простенькую схемку:

|

| Наша схема в Packet Tracer |

Компьютеру PC0 зададим IPадрес 192.168.2.2 cмаской 255.255.255.0 и шлюзом по умолчанию 192.168.2.1, а компьютеру PC1 IPадрес 192.168.3.2 cмаской 255.255.255.0 и шлюзом 192.168.3.1. После чего перейдем к конфигурации коммутатора. Для начала выполним хорошо знакомую нам конфигурацию, создающую vlan 2 и vlan 3, и назначающую им порты Fa0/1 и Fa0/2 соответственно:

Switch(config)#vlan 2

Switch(config-vlan)#name net_2

Switch(config)#vlan 3

Switch(config-vlan)#name net_3

Switch(config)# interface fastEthernet 0/1

Switch(config-if)#switchport mode access

Switch(config-if)#switchport access vlan 2

Switch(config)#interface fastEthernet 0/2

Switch(config-if)#switchport mode access

Switch(config-if)#switchport access vlan 3

Switch(config)#interface vlan 2

Switch(config-if)#no shutdown

Switch(config)#interface vlan 3

Switch(config-if)#no shutdown

После этого по традиции попробуем пропинговать с PCPC1, как вы наверное уже догадались, пинги не проходят, так как наши хосты находятся в разных vlan с разной ip адресацией. Для того чтобы настроить маршрутизацию между ними выполним вот такую нехитрую дополнительную конфигурацию:

Switch(config)#interface vlan 2

Switch(config-if)#ip address 192.168.2.1 255.255.255.0

Switch(config)#interface vlan 3

Switch(config-if)#ip address 192.168.3.1 255.255.255.0

Switch(config)#ip routing

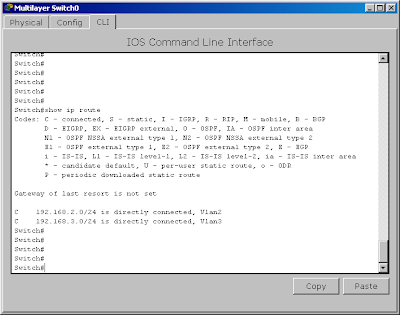

Данными командами мы назначили ipадреса vlanинтерфейсам коммутатора, а после этого командой ip routing включили маршрутизацию между ними. Для интереса можно даже посмотреть таблицу маршрутизации коммутатора выполнив на нем команду show ip route:

|

| Вывод команды show ip route |

Если же мы теперь попробуем пропинговать с PC1 PC0, то пинги будут успешно проходить, а это означает что маршрутизация между vlanработает и мы добились поставленной цели.

Как можно заметить принципы маршрутизации между vlanна коммутаторе и на выделенном маршрутизаторе достаточно похожи, только в случае использования коммутатора нам приходится присваивать IPадреса не субинтерфейсам, а vlanинтерфейсам (объединяющим группы физических интерфейсов коммутатора), ну и еще приходится отдельно включать маршрутизацию между ними, так как в отличие от маршрутизатора она не выполняется по умолчанию.

На сегодня это все. До новых встреч!

Опубликовано в: Коммутаторы, Cisco, Packet Tracer, VLAN

Шаг 5: Проверка настроек порта

Проверьте статус порта

Для проверки статуса порта используйте команду show interfaces status. Вывод команды покажет статус каждого порта, его скорость, тип соединения и другие параметры. Если порт в состоянии «up» и имеет нужную скорость, значит настройки применены успешно.

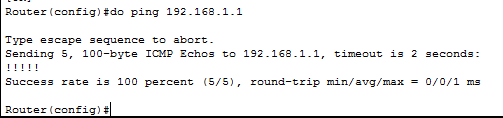

Проверьте соединение

Чтобы проверить соединение, подключите сетевой кабель к порту и с помощью ping убедитесь, что соединение работает. Сначала убедитесь, что IP-адрес устройства, к которому вы подключились, находится в одной сети с вашим ПК. Затем выполняйте команду ping x.x.x.x, где x.x.x.x — IP адрес устройства. Если ping успешно выполнился, значит ваши настройки порта и соединение работают корректно.

Проверьте наличие ошибок

Используйте команду show interfaces counters, чтобы проверить количество ошибок на порту. При наличии ошибок рекомендуется проверить соединение и настройки порта, чтобы устранить проблему.

Configure InterVLAN Routing

Task

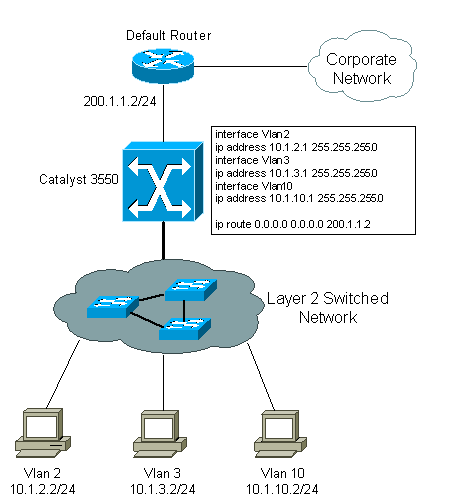

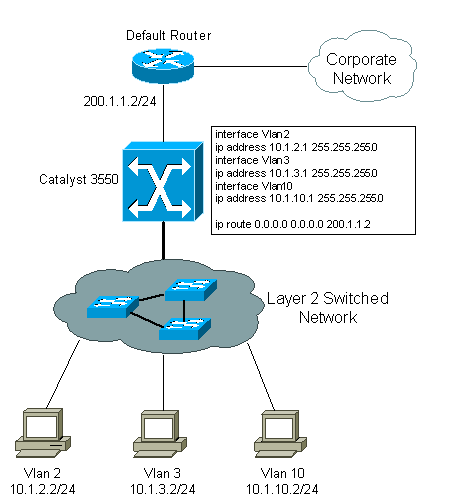

In this section, you are presented with the information to configure the features described in this document.

This logical diagram explains a simple interVLAN routing scenario. The scenario can be expanded to include a multi-switch environment if you first configure and test inter-switch connectivity across the network before you configure the routing capability. For such a scenario that uses a Catalyst 3550, refer to Configuring InterVLAN Routing with Catalyst 3550 Series Switches.

Step-by-Step Instructions

Complete these steps in order to configure a switch to perform interVLAN routing.

-

Enable routing on the switch with the command. Even if IP routing was previously enabled, this step ensures that it is activated.

Switch(config)#ip routing

Note: If the switch does not accept the command, upgrade to either SMI image Cisco IOS Software Release12.1(11)EA1 or later, or an EMI image, and repeat this step. See the section for more information.

Tip: Check the . Verify whether is enabled. The command, if enabled, appears towards the top of the output.hostname Switch!!ip subnet-zeroip routing!vtp domain Ciscovtp mode transparent

-

Make note of the VLANs that you want to route between. In this example, you want to route traffic between VLANs 2, 3 and 10.

-

Use the command in order to verify that the VLANs exist in the VLAN database. If they do not exist, add them on the switch. This example shows the addition of VLANs 2, 3, and 10 to the switch VLAN database

Switch#vlan database Switch(vlan)#vlan 2 VLAN 2 added: Name: VLAN0002 Switch(vlan)#vlan 3 VLAN 3 added: Name: VLAN0003 Switch(vlan)#vlan 10 VLAN 10 added: Name: VLAN0010 Switch(vlan)#exit APPLY completed. Exiting....Tip: You can use VLAN Trunking Protocol (VTP) in order to propagate these VLANs to other switches. Refer to Understanding and Configuring VLAN Trunk Protocol (VTP).

-

Determine the IP addresses you want to assign to the VLAN interface on the switch. For the switch to be able to route between the VLANs, the VLAN interfaces must be configured with an IP address. When the switch receives a packet destined for another subnet/VLAN, the switch looks at the routing table in order to determine where to forward the packet. The packet is then passed to the VLAN interface of the destination. It is in turn sent to the port where the end device is attached.

-

Configure the VLAN interfaces with the IP address identified in step 4.

Switch#configure terminal Enter configuration commands, one per line. End with CNTL/Z. Switch(config)#interface Vlan2 Switch(config-if)#ip address 10.1.2.1 255.255.255.0 Switch(config-if)#no shutdown

Repeat this process for all VLANs identified in step 1.

-

Configure the interface to the default router. In this scenario you have a Layer 3 FastEthernet port.

Switch(config)#interface FastEthernet 0/1 Switch(config-if)#no switchport Switch(config-if)#ip address 192.168.1.1 255.255.255.0 Switch(config-if)#no shutdown

The command makes the interface Layer 3 capable. The IP address is in the same subnet as the default router.

Note: This step can be omitted if the switch reaches the default router through a VLAN. In its place, configure an IP address for that VLAN interface.

-

Configure the default route for the switch.

Switch(config)#ip route 0.0.0.0 0.0.0.0 192.168.1.2

From the diagram in the section, note that the IP address of the default router is 192.168.1.2. If the switch receives a packet for a network not in the routing table, it forwards it to the default gateway for further processing. From the switch, verify that you can ping the default router.

Note: The ip default-gateway command is used to specify the default gateway when routing is not enabled. However, in this case, routing is enabled (from step 1). Therefore, the command is unnecessary.

-

Configure your end devices to use the respective Catalyst 3550 VLAN interface as their default gateway. For example, devices in VLAN 2 can use the interface VLAN 2 IP address as its default gateway. Refer to the appropriate client configuration guide for more information on how to designate the default gateway.

-

(Optional) When you implement Inter-VLAN routing, you can also isolate some VLANs from being routed. Refer to the Isolation Between Two Layer 3 VLANs section of Creating Ethernet VLANs on Catalyst Switches for more information.

This video on the Cisco Support Community demonstrates how to configure the InterVLAN routing on Catalyst 3550 Series Switch:

Подключение Cisco 2960 коммутатор – коммутатор

Итак, имеется два коммутатора Cisco 2960 с набором одинаковых VLAN и включенными в них пользовательскими ПК (или другими устройствами).

Идея заключается в том, чтобы соединить хосты обеих коммутаторов для обмена данными между собой. Для этого линк между коммутаторами будем настраивать в режиме транк по стандарту 802.1Q и передавать по нему данные для всех необходимых VLAN-ов.

Авторизуемся на коммутаторе SW1, заходим в режим конфигурирования, затем в подрежим конфигурации интерфейса, подключенного к аналогичному интерфейсу на коммутаторе SW2 и выполняем настройки, как показано на скриншоте:

Первая строчка в режиме конфигурации интерфейса устанавливает название интерфейса – description, вторая переводит в интерфейс в режим транка, и третья – отключает его автонастройку, поскольку конфигурация проводится вручную.

Аналогичную конфигурацию выполняем на втором коммутаторе SW2:

Так как в нашем примере более одного vlan, необходимо явно указать их в режиме конфигурации интерфейса:

При этом следует помнить, что когда вы пытаетесь добавить новый vlan в уже существующий транк (особенно, если в нем присутствует vlan для управления коммутатором), следует быть очень внимательным и не пытаться сделать это с помощью вышеуказанной команды, т.к. можно потерять управление и придется ехать на физическое место установки коммутатора самому или просить кого-то перезагрузить его. Добавление vlan выполняется с помощью команды:

Аналогично, удалить vlan из транка можно с помощью команды:

Теперь пользователи из vlan 10 на SW1 имеют доступность к пользователям того же vlan на SW2. Аналогично и для пользователей из vlan 20 на обоих коммутаторах.

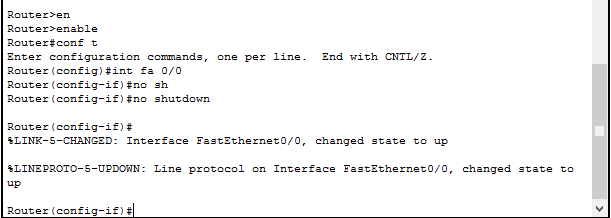

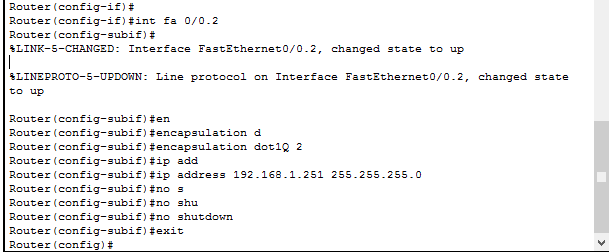

Настройка маршрутизатор cisco 1841

Начнем настраивать маршрутизатор cisco 1841, для того чтобы он маршрутизировал трафик между vlan и был в качестве интернет шлюза. По умолчанию все порты на маршрутизаторе находятся в выключенном состоянии, включим порт куда воткнут патчкорд от коммутатора cisco 2960, у меня это fa 0/0.

enable conf t int fa 0/0 no shutdown

exit

У вас появится нечто подобное, сообщая вам что порт стал быть активным.

%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up

Порт стал зеленым

Следующим шагом нужно создать сабъинтерфейсы по количеству vlan. У роутеров просто нет vlan и их роль выполняют сабъинтерфейсы, где определенному vlan соответствует subinerface.

Создаем subinterface для vlan 2

int fa 0/0.2

указываем что он относится и случает пакеты vlan 2

encapsulation dot1Q 2

настраиваем ip адрес

ip address 192.168.1.251 255.255.255.0

включаем порт

no shutdown exit

и сохраняем настройки командой

do wr mem

Настроим подобный образом subinterface для vlan 3,4

int fa 0/0.3 encapsulation dot1Q 3 ip address 192.168.2.251 255.255.255.0 no shutdown exit int fa 0/0.4 encapsulation dot1Q 4 ip address 192.168.3.251 255.255.255.0 no shutdown exit

ip routing do wr mem

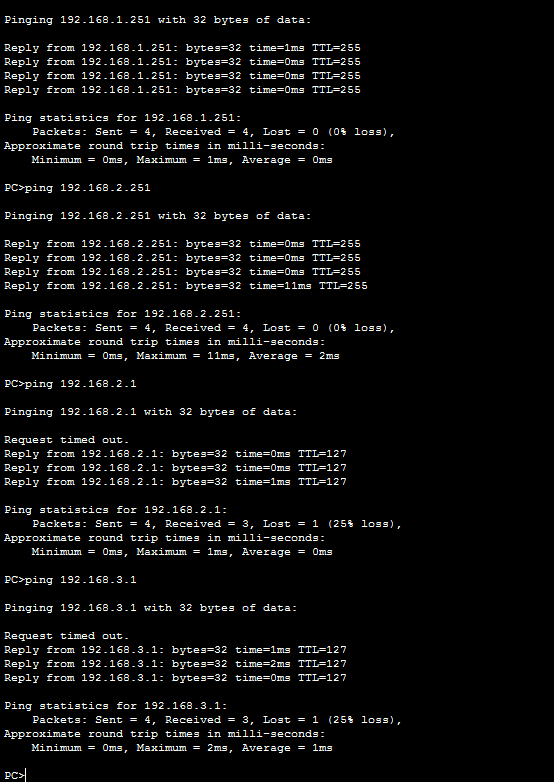

Пробуем пропинговать с компьютера PC0 компьютер PC3 и PC2. Как видим на скриншоте все ок.

ping 192.168.1.251

ping 192.168.2.1

ping 192.168.3.1

Вот так вот просто организовать локальную сеть в очень небольшом филиале и где быстро производится настройка маршрутизатора cisco. настройку NAT мы произведем в другой статье.

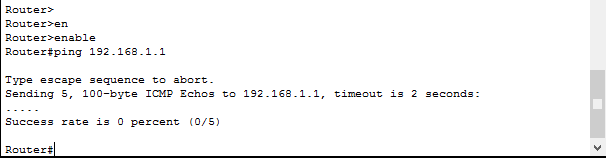

Добавление статических маршрутов на Cisco 2911

Так как наш роутер Cisco 2911 ничего не знает о сетях 192.168.1.0, 192.168.2.0, 192.168.3.0, то нужно задать ему статические маршруты до них, через ядро делается это следующим образом.

Удостоверимся что пинг не проходит до компьютера 192.168.1.1, вводим на роутере.

enable

ping 192.168.1.1

Видим ответов нет

Переходим в режим конфигурирования командой

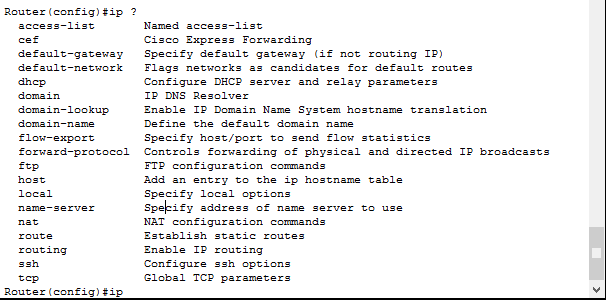

conf t

и смотрим команду ip:

Router(config)#ip ?

access-list Named access-list

cef Cisco Express Forwarding

default-gateway Specify default gateway (if not routing IP)

default-network Flags networks as candidates for default routes

dhcp Configure DHCP server and relay parameters

domain IP DNS Resolver

domain-lookup Enable IP Domain Name System hostname translation

domain-name Define the default domain name

flow-export Specify host/port to send flow statistics

forward-protocol Controls forwarding of physical and directed IP broadcasts

ftp FTP configuration commands

host Add an entry to the ip hostname table

local Specify local options

name-server Specify address of name server to use

nat NAT configuration commands

route Establish static routes

routing Enable IP routing

ssh Configure ssh options

tcp Global TCP parameters

Нам нужна команда ip route.

так как ip адрес на ядре сети (Cisco 3560) у VLAN 5 у нас 192.168.5.1 то он будет выступать для нас шлюзом. В итоге пишем.

ip route 192.168.1.0 255.255.255.0 192.168.5.1 ip route 192.168.2.0 255.255.255.0 192.168.5.1 ip route 192.168.3.0 255.255.255.0 192.168.5.1

и выполнив теперь команду Ping мы видим. что пакет дошел до 192.168.1.1

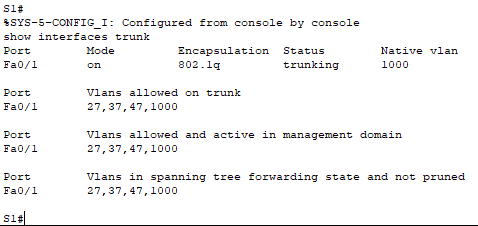

Шаг 1. Вручную настройте магистральный интерфейс F0/1.

- ИзменитережимпортакоммутаторанаинтерфейсеF0/1,чтобыпринудительносоздатьмагистральнуюсвязь. Не забудьтесделать этонаобоихкоммутаторах.

S1(config)#interface f0/1S1(config-if)#switchport mode trunkS1(config-if)#%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to down%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface Vlan27, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface Vlan47, changed state to upS2_Muradov(config)#interface f0/1S2_Muradov(config-if)#switchport mode trunkS2_Muradov(config-if)#%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to down%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface Vlan27, changed state to up

- УстановитедляnativeVLANзначение1000наобоихкоммутаторах.

S1(config-if)#switchport trunk native vlan 1000S2_Muradov(config-if)#switchport trunk native vlan 1000

- В качестве другой части конфигурации магистрали укажите, что только VLAN X+10, X+20, X+30 и1000 могутпересекать магистраль.

S1(config-if)#switchport trunk allowed vlan 27,37,47,1000S2_Muradov(config-if)#switchport trunk allowed vlan 27,37,47,1000

- Выполнитекомандуshowinterfacestrunk дляпроверкипортовмагистрали,nativeVLANиразрешенныхVLANчерезмагистраль.

Как настроить порт cisco 2960

Шаг 1: Подключение к устройству

Для начала необходимо подключиться к устройству cisco 2960 с помощью консольного кабеля и программы терминального доступа. Введите IP-адрес и логин с паролем для входа в систему управления коммутатором.

Шаг 2: Выбор порта для настройки

Выберите порт, который необходимо настроить. Это можно сделать с помощью команды show interfaces, которая покажет список всех имеющихся портов и их текущее состояние.

Шаг 3: Настройка порта

Чтобы настроить порт, необходимо применить соответствующую команду. Например, для настройки скорости и дуплексного режима порта воспользуйтесь командой interface , затем командой speed и указанием скорости (например, 100), далее командой duplex и указанием режима (например, full). Если нужно настроить VLAN, то используйте команду switchport access vlan .

Шаг 4: Проверка настроек порта

После настройки порта необходимо проверить, что все настройки применились. Это можно сделать с помощью команды show interfaces , которая покажет текущее состояние порта и его настройки.

Шаг 5: Сохранение настроек

После того, как настройки порта были успешно применены и проверены, следует сохранить их в постоянную память устройства. Для этого введите команду wr (или write), которая сохранит настройки.

Background Information

VLANs divide broadcast domains in a LAN environment. Whenever hosts in one VLAN need to communicate with hosts in another VLAN, the traffic must be routed between them. This is known as inter-VLAN routing. On Catalyst switches it is accomplished by the creation of Layer 3 interfaces (switch virtual interfaces (SVIs) ).

Note: This document uses a Catalyst 3550 as an example. However, the concepts can also be applied to other Layer 3 switches that run Cisco IOS (for example, Catalyst 3560, 3750, Catalyst 4500/4000 Series with Sup II+ or later, or Catalyst 6500/6000 Series that run Cisco IOS System software).

Шаг 4: Настройка порта для DHCP

1. Определите порт, который вы хотите настроить

Перед тем, как настроить порт на использование DHCP, вам нужно определить, какую именно порт вы хотите настроить. Чтобы узнать, какой порт соответствует конкретному устройству, вы можете использовать команду show interfaces. Она покажет список доступных интерфейсов и их состояние.

2. Войдите в конфигурационный режим интерфейса

Для того, чтобы настроить порт на использование DHCP, необходимо войти в конфигурационный режим интерфейса. Для этого введите команду:

- — перейдите в режим привилегированного пользователя

- — войдите в режим конфигурации

- — перейдите к настройке нужного порта (замените FastEthernet0/1 на имя вашего интерфейса)

3. Настройте интерфейс на использование DHCP

Для настройки порта на использование DHCP введите команду . Эта команда позволит вашему порту запросить IP-адрес и другую конфигурацию DHCP-сервера.

4. Сохраните конфигурацию и проверьте изменения

После того, как вы настроили порт на использование DHCP, сохраните настройки, введя команду или . Чтобы проверить, что изменения вступили в силу, используйте команду . Она покажет, что интерфейс настроен на использование DHCP и что ему назначен IP-адрес и другие параметры конфигурации.

Шаг 2: Подключение к коммутатору

1. Подключите кабель Ethernet

Чтобы подключиться к коммутатору, вам необходимо подключить один конец кабеля Ethernet к порту устройства, а другой конец к порту на вашем компьютере.

Примечание: Если вы пытаетесь настроить порт удаленно, подключение с компьютера не требуется.

2. Введите команду управления

После того, как вы подключили кабель Ethernet, вы можете ввести команду управления в окно терминала.

Введите «enable» и нажмите клавишу Enter, чтобы перейти в режим привилегированного пользователя.

Затем введите «configure terminal» или «conf t» и нажмите клавишу Enter, чтобы войти в режим конфигурации коммутатора.

3. Настройте порт коммутатора

Для настройки порта коммутатора используйте команды:

- interface FastEthernet 0/1 – переводит вас в режим настройки порта 0/1;

- switchport mode access – устанавливает режим порта в режим доступа;

- switchport access vlan 10 – задает VLAN для порта (10 в данном случае);

- spanning-tree portfast – включает PortFast на порте.

Не забудьте сохранить изменения, используя команду «copy running-config startup-config» или «wr».

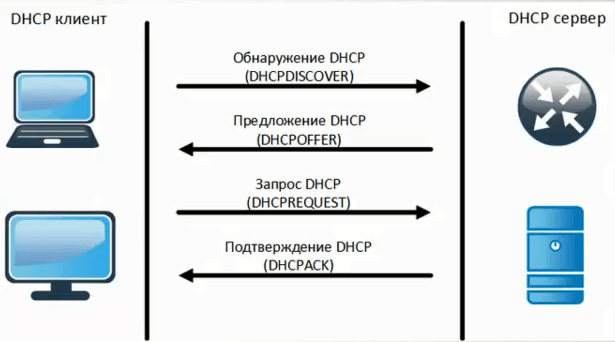

Принцип работы DHCP

Как работает dhcp сервер, ответ на этот вопрос очень простой. Когда компьютер появляется в локальной сети, первым делом он отсылает в сеть широковещательный запрос, по всем кто в сети. Данный пакет называется DHCPDISCOVER, в котором он спрашивает ребята есть у вас тут DHCP, если да то дай как мне ip адрес. Если HDCP сервер в локальной сети есть, то он отвечает ему пакетом DHCPOFFER, в котором говорит вот я есть, вот тебе ip адрес, будешь брать? Компьютер получив пакет DHCPOFFER, отсылаем ему ответ в виде пакета DHCPREQUEST в котором говорит, отлично я беру это ip адрес запиши его за мной, на что DHCP получив этот пакет, отвечает пакетом DHCPACK в котором говорит что записал, что это ip адрес теперь твой. Вот весь принцип.

В своей практике я встречал еще вот такие пакеты от dhcp сервера:

- DHCPDECLINE — это пакет в котором клиент определил, что ip адрес, от DHCP сервера в момент предложения, уже используется кем то, и тогда будет сгенерирован новый запрос на другой ip адрес

- DHCPRELEASE — данный пакет появляется когда клиент освобождает IP адрес

- DHCPRENEW — Это пакет содержит в себе запрос на обновление и продление аренды ip адреса

- DHCPINFORM — пакет, направленный клиентом к серверу DHCP, чтобы получить от него детальную информацию, пример, где находится запасной DHCP сервер в сети