Отличия роутера Cisco от коммутатора 3 уровня

Роутер Cisco для дома и коммутатор уровня 3 – это разные устройства, и настройка роутера в Cisco будет отличаться от настройки коммутатора.

Однако сначала нужно разобраться в двух этих понятиях:

- Роутер – это связующее устройство в сети. Он используется для выбора наименьшего пути для пакета, чтобы достичь его назначения. Его главная цель – подключать различные сети одновременно.

- Коммутаторы уровня 3 были созданы в качестве технологии для повышения производительности маршрутизаторов, используемых в корпоративных сетях.

Ключевое различие, которое отличает роутер Cisco от маршрутизатора уровня 3 заключается в аппаратной технологии, используемой для сборки устройства.

Разница между маршрутизатором и коммутатором уровня 3 представлена в таблице.

| Характеристика | Роутер Cisco | Маршрутизатор уровня 3 |

| Функциональность | Одновременное соединение различных сетей. | Одновременное подключение различных устройств. |

| Поддержка | Поддерживает MPLS и VPN сервисы. | Не поддерживает MPLS и VPN-сервисы. |

| Пропускная способность | Ниже, чем у коммутатора уровня 3. | Высокая. |

| Коммутационная способность | Ниже, чем у коммутатора уровня 3. | Высокая. |

| Плотность портов | Меньшая, чем у коммутатора. | Более высокая, чем у маршрутизатора. |

| Поддержка современных технологий | Поддерживает современные технологии, такие как NAT, Tunneling, Firewall. | Не поддерживает новейшие технологии. |

| Пересылка | Осуществляется программным обеспечением. | Осуществляется специализированными ASIC. |

| Стоимость | Высокая |

Бюджетная |

Шаг 2: Конфигурирование коммутатора

Настройка сетевого интерфейса

Для начала необходимо задать IP-адрес коммутатора. Это можно сделать с помощью команды:

С помощью команды мы выбираем интерфейс VLAN 1. Затем, с помощью команды , мы задаем IP-адрес коммутатора и маску подсети.

Также, необходимо включить интерфейс и сохранить настройки:

Настройка портов коммутатора

Далее, необходимо настроить порты коммутатора. Для этого необходимо выбрать порт и задать режим работы, например, «access» или «trunk». Это можно сделать с помощью команды:

С помощью команды мы выбираем порт 0/1. Затем, с помощью команды , мы задаем режим работы порта.

Другие настройки портов, которые можно задать, включают в себя: VLAN, сpeed, duplex, и другие. Данные параметры должны быть заданы для каждого порта на коммутаторе.

Назначение пароля на коммутатор

Наконец, необходимо назначить пароль на коммутатор, чтобы защитить его от неавторизованного доступа. Это можно сделать с помощью команды:

Где «password» — это пароль, который будет использоваться для входа в привилегированный режим.

Вы можете настроить дополнительные параметры безопасности, такие как настройка ACL и снижение пропускной способности портов для защиты от атак.

Оборудование и схема сети

Предположим, что у меня коммутатор 3 уровня cisco 3560 24 порта, он выглядит как то вот так.

Он будет маршрутизировать трафик между vlan в моей локальной сети, и к нему допустим будут подключены 3 коммутатора 2 уровня модели OSI, уровня доступа, коммутаторы cisco 2960, а сам cisco 3560 будет выступать в качестве коммутатора уровня распределения. Напомню, что на втором уровне коммутируется трафик на основе mac адресов. Уровень доступа это куда подключаются конечные устройства, в нашем случае компьютеры, сервера или принтеры.. Ниже схема.

Что такое коммутатор второго уровня

Коммутатор второго уровня это железка работающая на втором уровне сетевой модели OSI

- Коммутирует трафик на основе мак адресов

- Используется в качестве уровня доступа

- Служит для первичного сегментирования локальных сетей

- Самая маленькая стоимость за порт/пользователь

В технической документации коммутатор второго уровня обозначает в виде вот такого значка

Что такое коммутатор третьего уровня

Коммутатор третьего уровня это железка работающая на третьем уровне модели OSI умеющая:

- IP маршрутизация

- Агрегирование коммутаторов уровня доступа

- Использование в качестве коммутаторов уровня распределения

- Высокая производительность

В технической документации коммутатор третьего уровня обозначает в виде вот такого значка

Помогать мне будет в создании тестового стенда программа симулятор сети, Cisco packet tracer 6.2. Скачать Cisco packet tracer 6.2, можно тут. Вот более детальная схема моего тестового полигона. В качестве ядра у меня cisco catalyst 3560, на нем два vlan: 2 и 3, со статическими ip адресами VLAN2 192.168.1.251 и VLAN3 192.168.2.251. Ниже два коммутатора уровня доступа, используются для организации VLAN и как аплинки. В локальной сети есть 4 компьютера, по два в каждом vlan. Нужно чтобы компьютер PC3 из vlan2 мог пинговать компьютер PC5 из vlan3.

С целью мы определились можно приступать. Напоминать, про то что такое vlan я не буду можете почитать тут.

Ну и на сладенькое: сброс пароля

Практически на любом сетевом устройстве есть возможность сбросить пароль, имея физический доступ. Если сделать это невозможно или это отдельная платная услуга, то скорее всего в ваших руках находится какая-то русская поделка (не в обиду, конечно, нашим производителям, но дважды я такие строки читал в документации:))

Итак, cisco:

подключаетесь к устройству консольным кабелем,

отправляете его в ребут (хоть по питанию, хоть командой )

в этом режиме введите команду: , она заставит устройство игнорировать startup-config при загрузке.

введите для перезагрузки

после загрузки running-config будет девственно чистым, а startup-config содержит по-прежнему последнюю сохранённую конфигурацию

Сейчас самое время поменять пароль или слить конфиг.

самое важное: верните обратно регистры:. Если вы этого не сделаете, то вся ваша конфигурация будет актуальна до первого ребута)

И хорошо, если это устройство стоит рядом, и вы вспомните, что накосячили. Мне не повезло)

Если вы этого не сделаете, то вся ваша конфигурация будет актуальна до первого ребута). И хорошо, если это устройство стоит рядом, и вы вспомните, что накосячили. Мне не повезло)

В следующей статье мы обратимся к вланам и локальной сети. Обязательно к прочтению:

Настройка доступа по Telnet

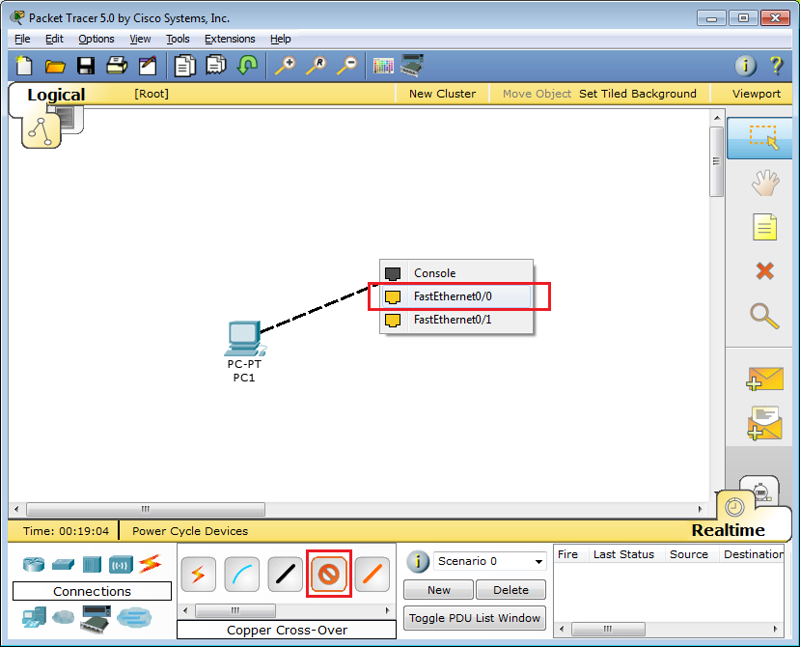

Из этого-то режима мы и настроим интерфейс для подключения компьютера через telnet. Команда для перехода в режим конфигурации интерфейса FastEthernet 0/0:

По умолчанию все интерфейсы отключены (состояние administratively down). Включаем интерфейс:

Настроим IP-адрес:

— означает “выключить интерфейс”. Соответственно, если вы хотите отменить действие команды, то используйте слово перед ней. Это правило общее для CLI и применимо к большинству команд.

Подключение к маршрутизатору через Ethernet

Подключение к маршрутизатору через Ethernet

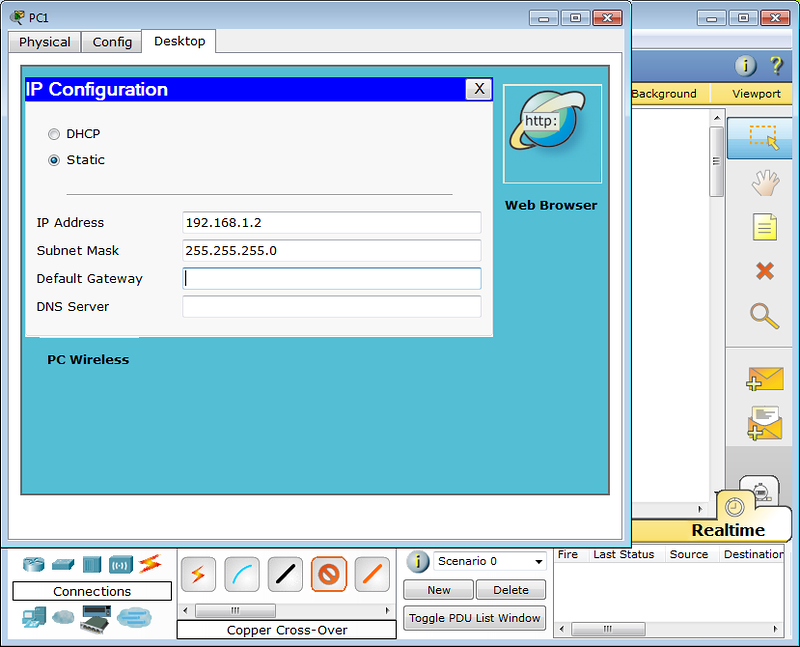

Настраиваем IP-адрес компьютера через Desktop.

Настройка IP адреса компьютера

Настройка IP адреса компьютера

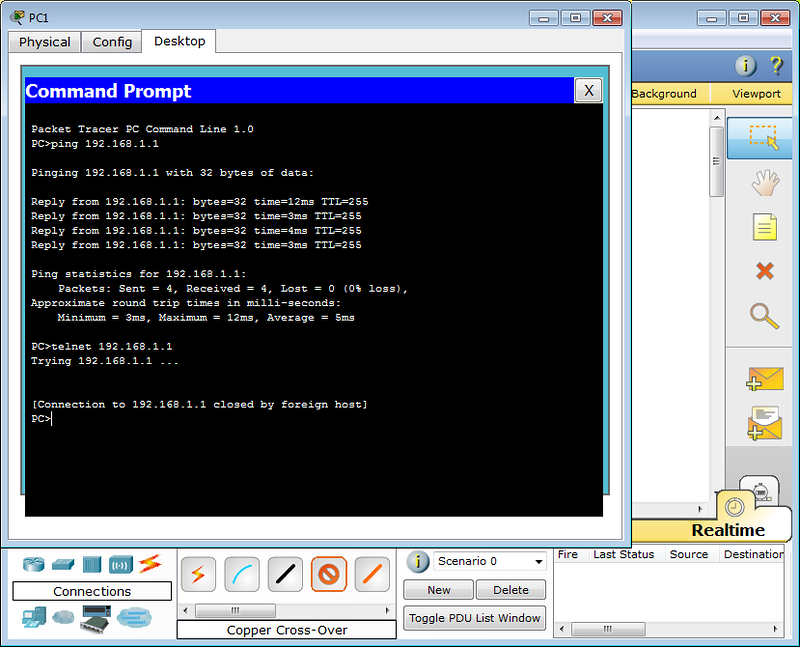

И пробуем подключиться, выбрав Command Prompt в панели Desktop:

Подключение к маршрутизатору через telnet

Подключение к маршрутизатору через telnet

Как и ожидалось, циска не пускает без пароля. В реальной жизни обычно выдаёт фразу “Password required, but none set”

SSH

Нельзя не упомянуть о том, что telnet — протокол незащищённый и передаёт пароль и данные в открытом виде. С помощью любого анализатора пакетов можно вычислить пароль.

Поэтому крайне рекомендуем использовать ssh — любые устройства cisco с не самой урезанной прошивкой способны выступать ssh-сервером.

Следующий набор команд позволит вам включить ssh и отключить доступ по telnet:

Имя хоста должно отличаться от Router, обязательно должно быть задано имя домена. Третьей строкой генерируется ключ и далее разрешается только ssh. Длина ключа должна быть более 768 бит, если вы желаете использовать ssh версии 2, а вы желаете этого. Всё.

Ещё одно финальное внимание новичкам: не забывайте о команде — это сохранение текущей конфигурации. Впрочем, достаточно два раза обжечься, забыв сохранить, чтобы навсегда заработать иммунитет к этому — кто кодил по ночам или писал курсовую, тот поймёт

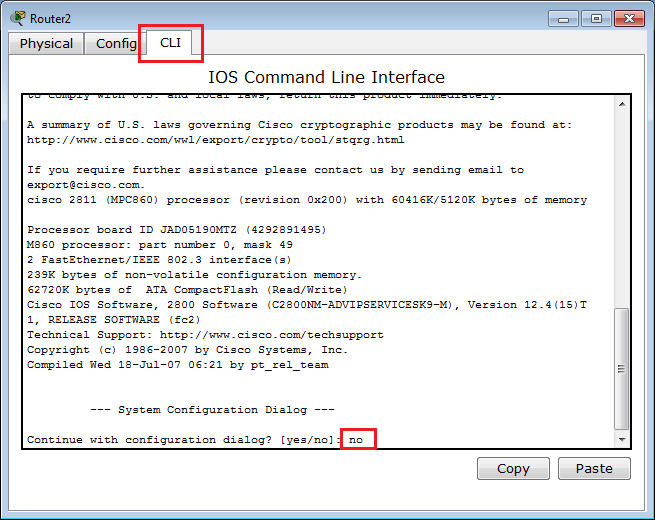

Используя PT, мы будем настраивать оборудование не через терминал или телнет, а непосредственно через CLI устройства, которое вызывается кликом по иконке роутера — так удобнее:

Packet Tracer. Управление управление маршрутизатором через CLI устройства

Packet Tracer. Управление управление маршрутизатором через CLI устройства

Настройка маршрутизатор cisco 1841

Начнем настраивать маршрутизатор cisco 1841, для того чтобы он маршрутизировал трафик между vlan и был в качестве интернет шлюза. По умолчанию все порты на маршрутизаторе находятся в выключенном состоянии, включим порт куда воткнут патчкорд от коммутатора cisco 2960, у меня это fa 0/0.

enable conf t int fa 0/0 no shutdown

exit

У вас появится нечто подобное, сообщая вам что порт стал быть активным.

%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up

Порт стал зеленым

Следующим шагом нужно создать сабъинтерфейсы по количеству vlan. У роутеров просто нет vlan и их роль выполняют сабъинтерфейсы, где определенному vlan соответствует subinerface.

Создаем subinterface для vlan 2

int fa 0/0.2

указываем что он относится и случает пакеты vlan 2

encapsulation dot1Q 2

настраиваем ip адрес

ip address 192.168.1.251 255.255.255.0

включаем порт

no shutdown exit

и сохраняем настройки командой

do wr mem

Настроим подобный образом subinterface для vlan 3,4

int fa 0/0.3 encapsulation dot1Q 3 ip address 192.168.2.251 255.255.255.0 no shutdown exit int fa 0/0.4 encapsulation dot1Q 4 ip address 192.168.3.251 255.255.255.0 no shutdown exit

ip routing do wr mem

Пробуем пропинговать с компьютера PC0 компьютер PC3 и PC2. Как видим на скриншоте все ок.

ping 192.168.1.251

ping 192.168.2.1

ping 192.168.3.1

Вот так вот просто организовать локальную сеть в очень небольшом филиале и где быстро производится настройка маршрутизатора cisco. настройку NAT мы произведем в другой статье.

Первичная настройка маршрутизатора Cisco.

На днях вдруг задал себе вопрос: Что еще хотелось бы познать и в чем детально разобраться? В каком направлении себя продолжить «прокачивать» дальше?

На данный момент, пришел к выводу, что мне по прежнему интересны сети и Linux. Этим вопросам и постараюсь посвятить все свое свободное время, хотя такового сейчас очень не много. Поэтому процесс погружения будет достаточно долгим и монотонным, придется снова много читать и пробовать.

С чего начать? А начать думаю с Cisco. Когда то я учился на курсах, потом готовился, сдал экзамен CCNA, но последние пару лет лишь эпизодически довелось поработать с оборудованием Cisco. Что-то придется вспомнить, а что-то начать познавать с нуля, например, хочется поглубже вникнуть в маршрутизацию, настройку и администрирование ASA. Но всему свое время.

Сегодня о первичной настройке маршрутизатора Cisco (в моем случае под рукой имеется Cisco 881, можно настраивать его, или поставить Cisco Packet Tracer, GNS3, ранее активно юзал их при подготовке к экзамену, без них далее никуда). Может в процессе удастся постепенно подготовиться к CCNP. Надеюсь коллеги «цисководы» наставят на истинный путь и помогут познать все глубины наших глубин быстрее…

Для моих первичных задач пока будет достаточно Cisco Packet Tracer, поэтому на нем пока и остановлюсь, далее если потребуется, разверну GNS3.

Сначала базовая настройка маршрутизатора (подключаемся консольным портом) Putty (мне больше по душе SecureCRT):

#Для начала нам необходим доступ по Telnet:

#Или можно настроить какой нибудь интерфейс и подключить ноут непосредственно к нему.

Router>en

Router#conf t

Router(config)# interface fa 0/1

#помним, что по умолчанию все интерфейсы маршрутизатора затушены, поднимем его:

Router(config-if)#no shutdown

Router(config-if)#description manage

#зададим какой нибудь адрес, чтоб можно было подключиться, раньше нужен был кросс кабель, сейчас в большинстве случаев подойдет и обычный.

Router(config-if)#ip address 192.168.2.6 255.255.255.0

#без пароля подключиться скорее всего не удастся “Password required, but none set”, зададим его настроив виртуальный терминал vty:

Router(config)#line vty 0 4Router(config-line)#password ciscoRouter(config-line)#login

#настроим пароль для enable-режима:

Router(config)#enable secret cisco

#помним, что при настройке secret пароль хранится в зашифрованном виде в конфигурационном файле, а password – в открытом, поэтому используем secret.

#можно сделать и вот так:

Router(config)#aaa new-modelRouter(config)#username admin password cisco

#ААА (Authentication, Authorization, Accounting)если потребуется аутентификация на RADIUS

#можем ограничить доступ и на консольный порт:

Router(config)#line console 0Router(config-line)#loginRouter(config-line)#password cisco

Router(config-line)#exit

Router#wr

#если по telnet благополучно подключились, то сразу настроим SSH и забудем о telnet:

Router#conf t

Router(config)#hostname R0

R0(config)#ip domain-name compR0(config)#crypto key generate rsa 1024R0(config)#line vty 0 4R0(config-line)#transport input ssh

#имя хоста должно отличаться от стандартного Router (поэтому я предварительно переименовал его), обязательно должно быть задано имя домена, для ssh2 ключ должен быть более 768 бит (rsa 1024). Теперь доступен SSH, telnet более недоступен.

#здесь же можем сразу настроить правильное время, можем задать его в ручную или получить с NTP серверов (в моем случае, это контроллеры домена)

R0#sh clock

R0#sh clock detail

#или руками

R0#conf t

R0(config)#clock set 00:00:01 6 May 2019

#или с NTP серверов

R0(config)#ntp server 192.168.10.2

R0(config)#ntp server 192.168.10.3

#синхронизацию можно посмотреть командой show ntp associations, также будет полезна команда show ntp status, можно еще синхронизировать время вот такой командой

ntp update-calendar

#на этом первичная настройка закончена, не забываем

R0(config)#ex

R0#wr (copy run start)

#можно посмотреть конфиг, дабы понять, что ничего не забыл

R0#sh run

Продолжение следует…

Всем хорошей работы!!!

Пароли

Подключение по telnet или ssh называется виртуальным терминалом (vt) и настраивается следующим образом:

0 4 — это 5 пользовательских виртуальных терминалов=telnet сессий. Этого уже достаточно, чтобы попасть в пользовательский режим, но недостаточно для привилегированного:

Вход в пользовательский режим

Настроим пароль для enable-режима:

Вход в привилегированный режим

Чем отличается secret от password? Примерно тем же, чем ssh от telnet. При настройке secret пароль хранится в зашифрованном виде в конфигурационном файле, а password – в открытом. Поэтому рекомендуется использование secret.

Если вы всё-таки задаёте пароль командой , то следует применить так же , тогда ваш пароль в конфигурационном файле будет зашифрован:

Один мой знакомый рассказал мне историю:

Стоял он как-то курил возле одного из своих узлов, находящемся в жилом доме. С сумкой для инструментов, ноутбук в руках. Вдруг подходит двое алкашей с пакетом и предлагают купить, раскрывая пакет и показывая какой-то свич. Просят 500 рублей. Ну он купил. По меткам и модели свича парень сделал вывод какому провайдеру он принадлежит. Пришёл домой, начал ковырять — телнет закрыт, консоль запаролена. Слил конфиг по snmp. Пароли в открытом виде хранятся, имя с головой выдаёт провайдера. С их админом он знаком лично, позвонил ему вместо “Здрасьти” выдал логин и пароль в трубку. Слышно было, как скрипел мозг первые секунд 20: везде аксес-листы, авторизация, привязка к мак-адресу. Как?! В общем, всё хорошо, что хорошо кончается.

Хотим обратить ваше внимание: сейчас принятно настраивать доступы не через виртуальные терминалы, а командами и. В версии PT 5.3.2 они уже есть и вполне работают

Для этого нужно выполнить:

Первая команда служит для активации новой модели ААА (Authentication, Authorization, Accounting). Это нужно для того, чтобы была возможность использовать для аунтетификации на устройстве RADIUS или TACACS сервер. Если отдельно это не настроено, то будет использоваться локальная база пользователей, задаваемая командой .

Будьте внимательны: приоритет команды выше, чем команд виртуальных терминалов и поэтому даже несмотря на то, что у вас настроен password в режиме line vty, если у вас не будет пользователей в локальной базе, зайти на устройство удалённо уже не получится.

Теперь при подключении маршрутизатор запросит имя пользователя и соответствующий ему пароль.

При более глубокой настройке line vty существует одна опасность.

Есть такой параметр: . Его настройка позволяет ограничить IP-адреса, с которых возможно подключение. И вот однажды я, как умная маша, решил заняться безопасностью в сети и на всём почти оборудование понаставил эти аксес-листы, чтобы комар не пролетел. В один прекрасный момент пришлось выехать в поле и в тот день я проклял свою аккуратность – никуда не мог достучаться – малейшей лазейки не оставил. В общем будьте с этой командой внимательны или оставляйте для себя лазейки.

При работе с access-list’ами и прочими опасными вещами, неправильная настройка которых может лишить вас доступа к устройству, можно использовать замечательную команду , где min время в минутах. Эта команда перезагрузит устройство по истечении указанного времени, если ее не прервать командой . Т.е. схема работы такова: вы удаленно копаете что-то, что может в теории (закон Мерфи не забываем) прервать ваш сеанс связи с устройством. Сохраняем текущий (рабочий) конфиг в (он используется при загрузке), ставим , вводим ключевую команду, относительно которой у нас сомнения ;-), и получаем обрыв связи, худшие опасения оправдались. Ждем 15 минут, устройство перегружается с рабочим конфигом, коннект — вуаля, связь есть. Либо (если связь не прервалась) проверяем, что все работает, и делаем .

Если вы хотите ограничить паролем доступ через консольный порт, вам понадобятся команды

Глобальная конфигурация

Для настройки любой функции маршрутизатора необходимо войти в режим настройки. Это первый ребенок отцовства. В родительском режиме вы вводите команду config.

Как показано выше, приглашение изменится, чтобы указать, в каком режиме вы находитесь в данный момент. В режиме конфигурации вы можете установить параметры для общесистемного использования, называемые глобальными конфигурациями. Например, дайте вашему маршрутизатору имя, чтобы вы могли легко его идентифицировать. Вы можете сделать это в режиме конфигурации с помощью команды hostname.

Как показано выше, когда вы устанавливаете имя хоста с помощью команды hostname, приглашение немедленно изменится, заменив Router на ExampleName. (Примечание: назовите свои маршрутизаторы согласно организованной схеме имен.)

Еще одна полезная команда из режима настройки – указать DNS-сервер, который будет использоваться для маршрутизатора:

Здесь вы также можете установить пароль для привилегированного режима.

До тех пор, пока вы не нажмете Ctrl-Z (или не введете команду exit до перехода в родительский режим), ваша команда не будет затронута. Вы можете перейти в режим настройки, выполнить несколько разных команд, а затем нажать Ctrl-Z, чтобы активировать их. Каждый раз, когда вы нажимаете Ctrl-Z, вы возвращаетесь в родительский режим и получаете запрос:

Здесь вы используете команду show для проверки результатов команд, введенных вами в режиме конфигурации. Чтобы проверить результаты команды ip name-server, введите команду show host.

«Тип носителя» – это устройство, интерфейс которого является портом, таким как Ethernet, Token Ring, FDDI, последовательный порт и т. Д. Номер слота подходит только для маршрутизаторов, которые предоставляют номер слота, чтобы вы могли установить модули. Модули включают в себя несколько портов для данного устройства. Серия 7200 является примером. Эти модули с возможностью горячей замены. Вы можете удалить модуль из его слота и заменить его другим модулем, не отключая службу, предоставляемую другими модулями, установленными в маршрутизаторе. Эти слоты нумеруются на маршрутизаторе.

Номер порта основан на эталонном порте с другими портами в модуле. Нумерация проводится слева направо, и все начинается с 0, а не с одной цифры.

Например, Cisco 7206 – это маршрутизатор серии 7200 с 6 слотами. Для обозначения интерфейса как третьего порта модуля Ethernet, установленного в шестом слоте, это будет интерфейс 6/2. Поэтому для отображения конфигурации интерфейса вам необходимо использовать команду:

Если у вашего роутера нет слотов, например 1600, имя интерфейса включает в себя только:

Например:

Вот пример настройки последовательного порта с IP-адресом:

Затем проверьте конфигурацию:

Примечание о команде no shutdown. Интерфейс может быть настроен правильно и физически подключен, но все еще возникают проблемы. В этом состоянии это не будет работать. Команда, вызывающая эту ошибку, завершает работу.

В Cisco IOS способ отменить или удалить результаты для любой команды состоит в том, чтобы поместить это перед этим. Например, если вы хотите отменить назначение IP-адреса, назначенного последовательному интерфейсу 1/1:

Настройка большинства интерфейсов для подключений к локальной сети может включать в себя только назначение адреса сетевого уровня и обеспечение того, чтобы интерфейс не отключался. Часто нет необходимости указывать инкапсуляцию канального уровня. Обратите внимание, что часто необходимо указывать инкапсуляцию совместимого канального уровня, такого как Frame Relay и ATM. Последовательные интерфейсы по умолчанию должны использовать HDLC. Однако углубленное обсуждение протоколов передачи данных выходит за рамки этого документа. Вам нужно будет найти команду инкапсуляции IOS для получения более подробной информации

В заключение – настройка Wi-Fi

Любой Cisco роутер wifi раздает не хуже других. Речь идет, в том числе, о модели «871W». Жаль только, что отсутствует «быстрый» 802.11 n. Но две антенны, работают, как и положено, в режиме «2х2» (то есть, пара каналов – одновременно).

Желающие разобраться с настройками в консоли – могут смотреть здесь (http://telecombook.ru/archive/network/cisco/wireless-network/79-cisco-871-wi-fi). Очень хорошее описание (как раз для этой модели), без каких-либо лишних «теорий».

Правда, в случае web-интерфейса, без консоли полностью – не обойтись.

В режиме «конфигурирования», нужно выполнить:

- no service dhcp///выключаем;

- interface Vlan1

- ip address 10.77.244.197 255.255.255.224

- interface fastEthernet 0

- switchport trunk encapsulation dot1q

- switchport trunk allowed vlan add vlan1

- exit ///«порт» – был настроен.

Сохраните эти настройки (выполнив «wr mem»). После чего, можно зайти в графический web-интерфейс. Сетевую карту ПК, нужно настроить на IP: 10.77.244.1. Адрес web-интерфейса – теперь «10.77.244.197».

В графическом интерфейсе, настройки выполняют на вкладке «Configure»:

Сделайте выбор, как на рисунке («wireless»), нажмите «Launch Wireless App» (запустить «беспроводное» приложение). Откроется еще одно окно браузера, где (до запуска сети), можно настроить все свойства:

Как видим, сеть – выключена. Переходим, прежде всего, на последнюю вкладку («Сервисы»):

Здесь, нужно нажать ссылку «VLAN». И (в появившемся) – «Routing»:

Настраиваем, как на рис. ниже:

То есть, «сеть» будет: 10.1.1.1/16. Только, не пытайтесь задать SSID. Переходим к закладке «Security» -> «SSID Менеджер»:

Где – выполняют настройки сети (в том числе, имени). По завершении, нажмите «Apply». Беспроводная сеть – начнет функционировать. Но сейчас, Cisco роутер wifi-сеть – раздает «без защиты».

Можно включить шифрование (в закладке «Encryption Менеджер»):

Допускается также «фильтрация MAC» (не будем рассматривать). Главное, настроить DHCP (так, чтобы адреса сети WLAN и VLAN – не пересекались, и были «в одной» сети). На вкладке «Configure», вы выбираете (в левой колонке): «Additional Tasks».

Раскрыв список «DHCP», прежде всего, удалите уже существующие (кнопка «Delete»). Создайте новый сервер «DHCP» (кнопкой «Add»), и настройте, как на рисунке:

Нажмите «ОК».

- Сложно настраивать?

- Не являются обязательными DNS внутри роутера и идеальная скорость работы?

Тогда возможно, роутер Cisco Linksys (что-либо из «верхних» моделей) – станет хорошей альтернативой.

- https://habr.com/post/136056/

- https://www.hackerror.ru/2014/05/cisco.html

- https://27sysday.ru/setevoe-oborudovanie/bazovaya-nastrojka-cisco-871851

![Catalyst 2960 switch hardware installation guide - configuring the switch with the cli-based setup program [cisco catalyst 2960 series switches] - cisco](http://kpovat.ru/wp-content/uploads/3/b/c/3bc0c20cd26afd5f658efd6936f00cba.jpeg)