Установка Deauther 2.0

Начнем с Deauther 2.0 — той самой прошивки, которую разработал Spacehuhn. В его репозитории на GitHub ты можешь выбрать версию для конкретной платы.

Файлы с расширением bin — это скомпилированные скетчи. Их нужно устанавливать на плату через специальный загрузчик. Но если захочешь, то в архивах с исходным кодом ты отыщешь библиотеки и скетчи, которые можно поставить через Arduino IDE.

Вариант 1. Присоединись к сообществу «сайт», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», увеличит личную накопительную скидку и позволит накапливать профессиональный рейтинг Xakep Score!

Если у вас какие-либо про

блемы с беспроводными устройствами, то следует ознакомиться со статьёй «

Зачем нужна глушилка Wi-Fi сигнала?

Глушилка вай-фай сигналов — это устройство, которое задействует во время работы определённый диапазон частот. Благодаря этому шпионские устройства работают не так, как нужно.

Защита данных — не единственный вариант применения устройств, есть и другие:

- Безопасность. В метро такие приспособления ставят, чтобы защититься от террористических атак. Глушилки предотвращают дистанционную активацию бомб.

- Ограничение доступа к интернету, если надо учиться. Такие подавители сигналов удобны, когда нужно позаботиться о том, чтобы студенты меньше отвлекались. Приём часто используют для проведения экзаменов, различных контрольных.

- Защита от конкурентов. Крупные компании давно применяют подобные меры на практике. Такие устройства способны блокировать не только доступ к сети, но и радиочастоты в определённом диапазоне. Это особенно актуально в случае с использованием шпионского оборудования.

- Для обеспечения работы медицинского оборудования. Радиосигнал приводит к проблемам с работой тех или иных устройств.

Обратите внимание! Wi-Fi глушилка актуальна для объектов, внутри которых нежелательна передача данных. Простота в использовании — одно из главных преимуществ

Ещё одно — способность блокировать различные сигналы, в том числе — GPRS, Wi-Fi.

Программирование ESP8266 в Arduino IDE

Для удобства программирования на микроконтроллере в комплекте идут:

- Компилятор кода программы типа GNU;

- Библиотеки для работы со стандартами Wifi и TCP/IP;

- Программные средства для загрузки данных в память чипа;

- Интегрированная среда разработки программ.

Важно! Стандартная прошивка модуля позволяет ему управлять модулем с другого контроллера и организовать работу с Wifi и модемом. Помимо заводской прошивки есть также масса других готовых решений, настраиваемых с помощью веб-интрефейса

Программирование также возможно из среды разработки для Arduino. Она позволяет не только легко писать программы, но и загружать их в контроллер, прошивать его. Самое главное, что для этого не нужна сама плата Ардуино.

Функции, поддерживаемые микроконтроллером:

- Большинство функций языка программирования Wiring;

- Управление таймингом и delay’ем, позволяющие передать время, прошедшее со старта запуска чипа, завершить или приостановить выполнение кода;

- Функции Serial, Serial1, которые аналогично Ардуино работают с данными и блокируют их запись или чтение по необходимости;

- PROGMEM-макрос, позволяющий перемещать данные для чтения во flash-память;

- I2C шина, которую нужно выбирать с помощью функции Wire.pins(int sda, int scl);

- SPI и OneWire библиотеки.

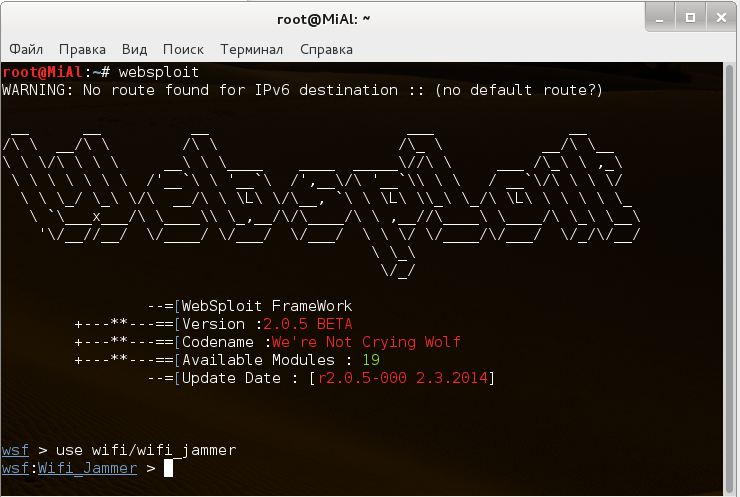

Запускаем WebSploit

Задействуем плагин wifi_jammer

Wsf > use wifi/wifi_jammer

Посмотрим на его опции

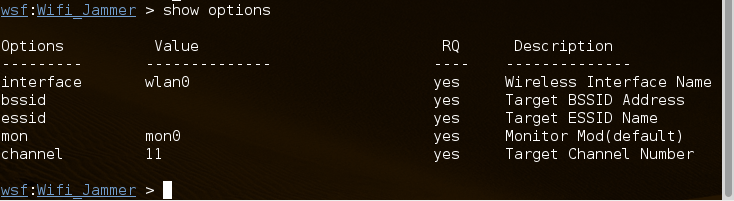

Wsf:Wifi_Jammer > show options

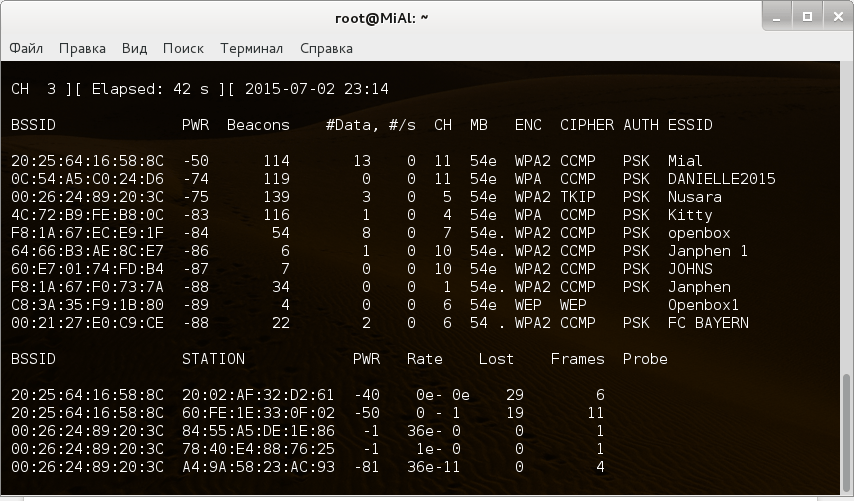

Нам нужно задать essid, bssid, channel и mon. Эти данные можно взять из вывода airodump-ng.

Wsf:Wifi_Jammer > set essid Mial

wsf:Wifi_Jammer > set bssid 20:25:64:16:58:8C

wsf:Wifi_Jammer > set channel 11

Также обязательно:

Wsf:Wifi_Jammer > set mon wlan0mon

Обратите внимание, что здесь нет вариантов, устанавливать значение нужно именно в wlan0mon. Запускаем командой run

:

Запускаем командой run

:

Wsf:Wifi_Jammer > run

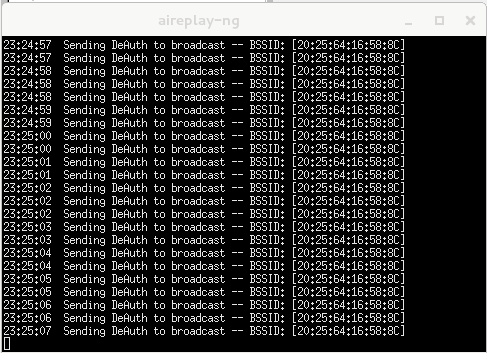

Контролировать процесс можно двумя способами. Первый — просто убедиться, что ваши устройства больше не подключены к беспроводной сети Wi-Fi. Второй — с помощью команды airodump-ng wlan0mon

. Обратите на такое поле её вывода как PWR

. Его значение при нормальной работе находилось в районе 40.

После начала атаки значение PWR составляет 0 и до самого конца атаки не поднимается. Сеть Wi-Fi в это время недоступна.

В данном примере мы глушили одну точку доступа, возможно глушить сразу все ТД, например, этой программой .

Суть атаки заключается в непрерывной отправке пакетов деаутентификации.

Борьба с глушением Wi-Fi

Говорят, есть модели роутеров, которые не обращают внимание на широковещательные пакеты деаутентификации. Возможно, стоит поискать подобные модели.

Во время атаки нужно понимать, что атакующий должен находиться в непосредственной близости — не более чем в нескольких сотнях метров.

Можно настроить автоматический выбор канала в точке доступа

Это должно затруднить атаку, т. к. атакующий должен будет заботиться о переключении каналов.

Радикальное решение — купить проводной роутер.

Спасибо за внимание! Используйте полученные данные только в благих целях. Это оградит вас и других людей от проблем

Как всегда, расшаривание ссылки приветстсуется.

Процесс установки ПО:

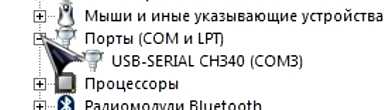

Подключите модуль к компьютеру и обратитесь в диспетчер устройств. Если у вас модуль будет отображаться как неизвестный источник, либо USB2.0-serial то необходимо установить драйвер.

После обновы модуль будет распознаваться

Теперь нужно отправить вот сюда

Вы должны быть зарегистрированы, чтобы видеть ссылки.

Вы должны быть зарегистрированы, чтобы видеть ссылки.

Вы должны быть зарегистрированы, чтобы видеть ссылки.

Вы должны быть зарегистрированы, чтобы видеть ссылки.

)

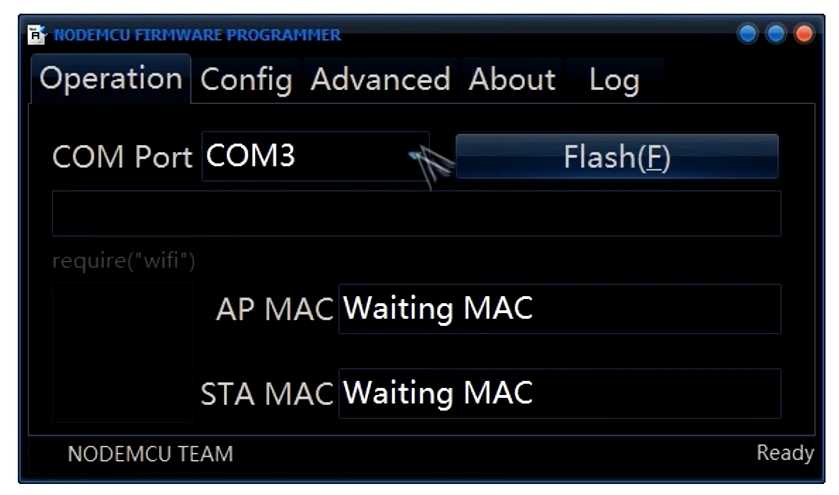

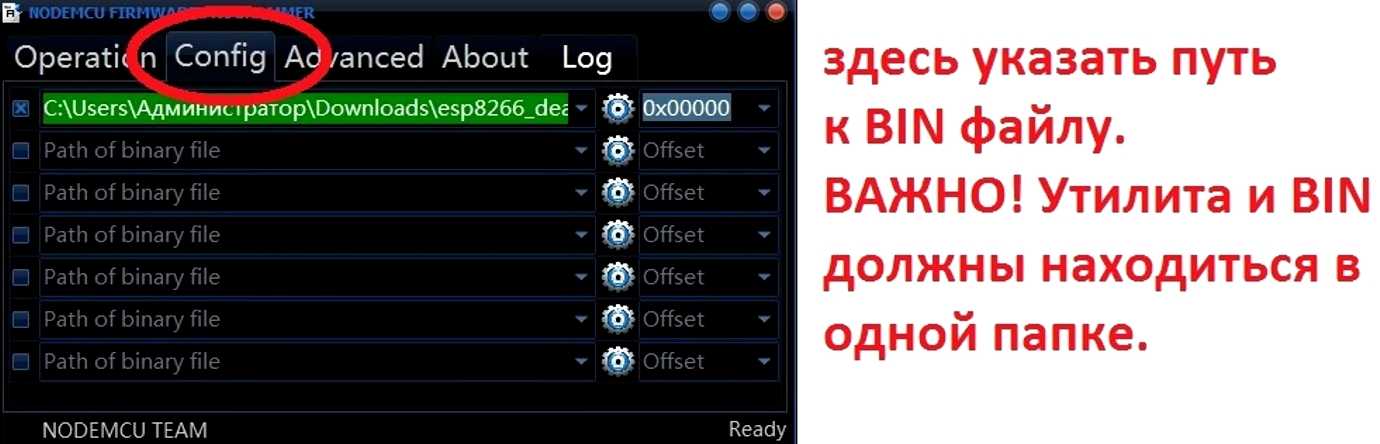

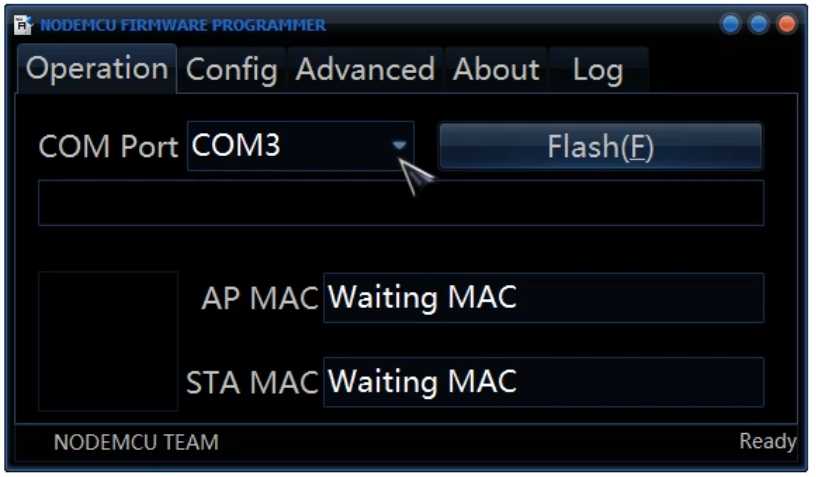

2) Качаем утилиту

для винды 64

Вы должны быть зарегистрированы, чтобы видеть ссылки.

Вы должны быть зарегистрированы, чтобы видеть ссылки.

Во второй путь к BIN файлу.

Ну и третий пункт:

Устройство может свободно работать от любого источника питания через USB (телефон, повербанк, ноутбук…)

После всех действий у вас появится общедоступная точка доступа. Но через время она станет закрытой (если этого не произошло то возможно 1) вы не поместили файл bin и утилиту в одну папку при прошивке 2) необходимо просто переподключить устройство)

Подключаемся к сети по этим данным:

точка доступа — pwned

пароль — deauther

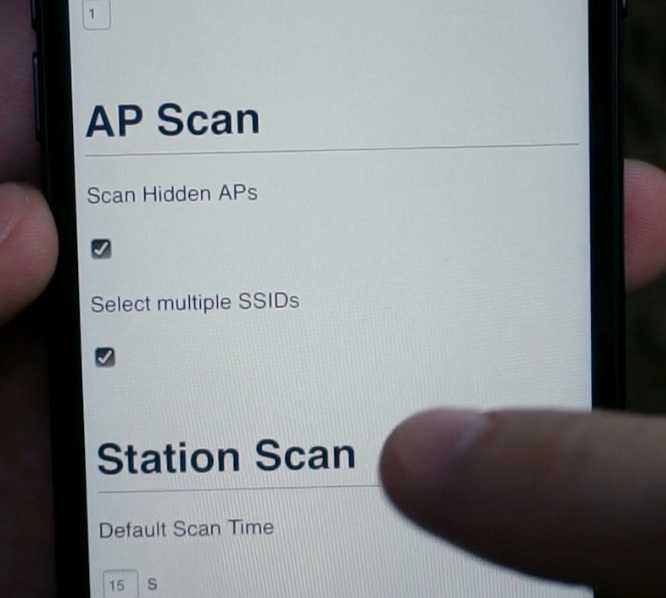

Здесь можно выбрать ту сеть, которую вы хотите заблокировать. Для того, чтобы выбрать несколько сетей необходимо поставить галочку в настройках

Выбираем сеть, отправляемся в раздел «Attack»

Принцип работы глушилки Wi-Fi и основные её производители.

Глушилка

wi

fi

, или, как ее ещё называют – подавитель Wi-Fi, предназначен для реализации блокирования рабочей деятельности различных устройств, в том числе, осуществляющих нелегальное получение определённой информации. Обычно, такие устройства работают на базе стандартов Wi-

Fi

и Bluetooth.

Основной принцип деятельности подавителя сигнала заключается в специальном генерировании шумовой помехи в установленном частотном диапазоне. Такое устройство, как глушилка позволяет реализовать плавную регулировку необходимой для подавления сигнала роутера

мощности в любом из диапазонов. Это позволяет реализовать блокировку беспроводной связи, источником которой является маршрутизатор, в пределах защищаемого помещения.

Глушилка

wifi из роутера может предотвратить беспроводную передачу данных между ним и:

- смартфоном;

- ноутбуком;

- планшетом;

- персональным компьютером;

- другим гаджетом, поддерживающим функцию беспроводной сети.

Радиус действия такого аппарат, предназначенного для заглушения wifi-сигнала, находится в прямой зависимости от того, в каких условиях реализуется его эксплуатация, а также от мощности установленного сигнала основных станций и соседствующих терминалов. Стандартный радиус подавления сигнала для устройств-глушилок является 30-40 метров

, а частотный диапазон рабочей деятельности 2,4 ГГц.

В качестве наиболее популярных производителей глушилок можно выделить:

- блокираторы «ЛГШ» (701, 716, 718, 702, 712, 704, 719, 705);

- подавители «Сонет» (3-ей модели, 4-ой модели);

- мультичастотные подавители сигналов, работающие в большом количестве диапазонов (Вихрь, Цунами). Они помогут пользователю глушить

сигналы GSM

, CDMA

, 3G.

Распиновка

Важно понять, что вариаций модуля существует немало. На рисунке в конце предыдущего подраздела представлены лишь некоторые из них

Особую популярность обрел контроллер ESP-01. Исполнение кода программы задается состоянием портов GPIO0, GPIO2 и GPIO15: включением и выключением подачи питания на них. Существует два важных режима работы:

- Код выполняется из универсального асинхронного приёмопередатчика (UART) с комбинацией GPIO0 = 0, GPIO2 = 1 и GPIO15 = 0. Эти действия выполняются для перепрошивки flash-накопителя;

- Код выполняется из внешнего ПЗУ с комбинацией GPIO0 = 1, GPIO2 = 1 и GPIO15 = 0 для работы в штатном режиме.

Приводится официальное описание всех контактов:

- 1 — заземление, а 8 — питание платы. Напряжение необходимо подавать до 3.6 В в отличие от Ардуино, в который подают 5В;

- 6 — кнопка Reset, необходимая для перезагрузки чипа;

- 4 — CP_PD — переводит чип в режим энергосбережения;

- 7 или 0 — RXD0 и TXD0 аппаратные пины для универсального асинхронного приёмопередатчика, необходимые для перепрошивки;

- 2 — TDX0, к которому подключают светодиод, срабатывающий в случае передачи данных по УАПП или при подключении на низком логическом уровне;

- 5 — GPI0, позволяющий осуществлять вход и вывод, а также переводить контроллер в режим программирования;

- 3 — GPIO2 — стандартный порт ввода/вывода.

Основные отличия Ардуино от ESP8266

От не менее популярного Arduino Wifi модуль ESP отличается следующими чертами:

- Наличием большего объема flash-памяти и отсутствием энергонезависимой памяти;

- Более быстрым процессором;

- Наличием Wifi модуля;

- Потреблением большей силы тока, чем Ардуино

Обзор возможностей и настройки

Давайте быстро пройдемся по приложению и посмотрим, на что теперь способна наша платка.

Настройки

Если подключить глушилку по последовательному порту, то с помощью команд можно управлять джеммером. Эту функцию можно отключить в настройках, если убрать галочку SERIAL.

Команды для управления по последовательному порту

-

scan [<all/aps/stations>]

-

show [<all/aps/stations/names/ssids>]

-

select [<all/aps/stations/names>]

-

deselect [<all/aps/stations/names>]

-

add ssid <ssid>

-

add ssid -ap <id>

-

add ssid -s

-

add name <name>

-

add name <name>

-

add name <name>

-

set name <id> <newname>

-

enable random <interval>

-

disable random

-

load [<all/ssids/names/settings>]

-

save [<all/ssids/names/settings>]

-

remove <ap/station/name/ssid> <id>

-

remove <ap/station/names/ssids>

-

attack

-

attack status [<on/off>]

-

stop <all/scan/attack>

-

sysinfo

-

clear

-

format

-

print <file>

-

delete <file>

-

replace <file> <line> <new-content>

-

copy <file> <newfile>

-

rename <file> <newfile>

-

run <file>

-

write <file> <commands>

-

get <setting>

-

set <setting> <value>

-

reset

-

chicken

-

reboot

-

info

-

// <comments>

-

send deauth <apMac> <stMac> <rason> <channel>

-

send beacon <mac> <ssid> <ch>

-

send probe <mac> <ssid> <ch>

-

led <r> <g> <b>

-

led <#rrggbb>

-

led <enable/disable>

-

draw

-

screen <on/off>

-

screen mode <menu/packetmonitor/buttontest/loading>

Через 600 секунд после начала атак они автоматически прекратятся. Если не хотите, чтобы это происходило, то можете вручную настроить отключение по времени, задав значение в меню ATTACKTIMEOUT: укажите 0, и атаки перестанут автоматически отключаться.

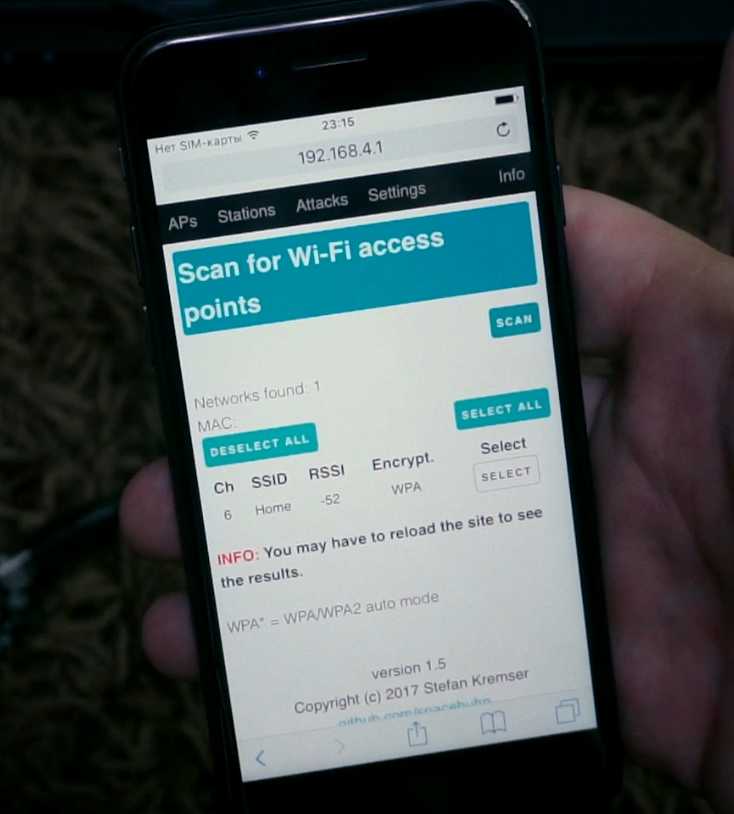

Если в разделе сканирования нажать Scan APs, то глушилка находит все точки доступа Wi-Fi. Выбираете одну или несколько сетей, и можно переходить в раздел атак. Режим Deauth отключает все устройства от выбранной сети. Режим Beacon позволяет создавать одновременно до 60 точек доступа.

Сканирование и виды атак

В разделе SSIDs создаются точки доступа для атаки Beacon.

Создание точек доступа

В прошивке предусмотрена возможность подключения дисплея — для версии устройства с ним. Но при желании вы можете и сами припаять к плате экран и кнопки, а также обеспечить автономное питание, чтобы превратить ее в независимое устройство.

Также разработчики прошивки, помимо самой WiFi-глушилки, продают и устройство, которое позволяет его обнаруживать.

Детектор

Авторы периодически обновляют прошивку и добавляют новые функции, так что следите за апдейтами!

Делаем глушилку своими руками

Обратите внимание! Можно создать прибор своими руками, если нет желания тратить деньги на покупку. Это нельзя назвать полноценной глушилкой, но с некоторыми задачами она вполне справится

Собирать такие устройства просто.

Создание простейших устройств на основе свободного роутера — один из самых доступных способов решения проблемы. Но нужно будет обзавестись отдельным маршрутизатором и клиентом, способным принимать и передавать информацию в больших количествах. Это перегрузит требуемый канал, в результате приведёт к отключению

Квартира это или дом — не важно

Ещё одно решение — просто спаять собственную мощную глушилку Wi-Fi по схеме, которую легко найти на специализированных сайтах.

Из дополнительных компонентов владельцу не обойтись без следующих:

- Схема с генератором помех. Главное — настройка последних на правильную частоту.

- Электронный генератор.

- Блок усиления для радиочастот.

- Антенна, благодаря которой сотовый телефон и другие устройства перестают ловить сигнал.

Обратите внимание! Помехи создаются так называемым электрочастотным генератором. Он будет глушить необходимые сигналы, если частоту выбирать правильно

Качество работы глушилок Wi-Fi во многом зависит от общей выходной мощности блока усиления РЧ. Обнаружить информацию о параметре можно на инструкциях от производителя.

Что собой представляют глушилки радиоволн?

Обычно так называют приспособления с компактными размерами. При включении устройства передача информации по беспроводным каналам становится невозможной. Именно за счёт подобных свойств прибор ещё получил название подавителя. Карманное устройство работает при частотах 2,4-2,5 ГГц. Стандартный радиус подавления − 20-30 метров, точные цифры зависят от конкретной модели. Некоторые стационарные образцы могут работать на расстоянии до 200 метров. К ним прилагается инструкция о том, как заглушить соседский Wi-Fi.

Устройство блокирует сразу три явления:

- Доступ в интернет.

- Камеры слежения.

- Жучки.

Важно! Благодаря этому глушитель Wi-Fi сигнала незаменим для тех, кому интересна борьба со шпионажем. Правительство, крупные компании тоже пользуются такими приборами для защиты конфиденциальных сведений

Как сделать самостоятельно

Чтобы собрать устройство собственными руками, потребуются следующие комплектующие:

- генератор, управляемый напряжением (ГУН);

- настроечная схема для выбора желаемой частоты для подавления;

- источник помех, который, как правило, встроен в настроечную схему;

- блок усиления РЧ, так называемый «усилительный каскад»;

- передающая антенна.

Подготовив все необходимое, нужно выбрать частоты, на которых будет работать глушилка.

Схемы и устройство каждого прибора можно найти в Интернете.

Так как сделать Wi-Fi Jammer относительно просто и осуществить с помощью него атаку может любой, то рекомендуется заранее принять все меры для защиты

Важно также помнить, что использование глушилок незаконно

Как правильно запустить Wifi_Jammer

После обновления Aircrack-ng изменилось имя беспроводного интерфейса. К сожалению, Wifi_Jammer перестал работать. Но это легко можно исправить коррекцией одной строки. Посмотрите подробности в статье «

». Если вы уже отредактировали исходный код Wifi_Jammer, то можно продолжать.

Посмотрим имя нашего интерфейса:

Airmon-ng

Следующую команду запускаем так: airmon-ng start имя_интерфейса

. У меня так:

Airmon-ng start wlan0

Обратите внимание, у меня появилось предупреждение (у вас его может и не быть):

Found 2 processes that could cause trouble.

If airodump-ng, aireplay-ng or airtun-ng stops working after

a short period of time, you may want to kill (some of) them!

PID Name

3036 NetworkManager

3187 dhclient

Программа предупреждает, что имеются конфликты с другими приложениями и что если airodump-ng, aireplay-ng или airtun-ng останавливают работу после короткого времени, то мне нужно остановить названные процессы. Это можно сделать так (у вас могут быть свои цифры — посмотрите на PID):

Kill 3036

kill 3187

Продолжаем:

Airodump-ng wlan0mon

Я буду тренироваться на своей собственной ТД — она в самом вверху.

Делаем глушилку своими руками.

В случае нежелания тратиться на приобретение заводского подавителя

wifi-сигнала, можно без особого труда создать необходимое устройство своими руками. Для того, чтобы начать сбор глушилки своими силами, необходимо найти в сети «Интернет» подробную схему устройства.

Дальнейшие действия заключаются в реализации компоновки основных составляющих аппарат. Следует приобрести следующие элементы:

- генератор, предназначение которого заключается в управлении напряжением;

- антенна, определяющая радиус подавления;

- специальный блок усиления РЧ;

- настроечная схема, с установленным в неё устройством, которое генерирует помехи.

Для подавления wi-fi частот следует приобретать генератор напряжения, который работает в частотном диапазоне от 2,4 ГГц

до 2,5 ГГц.

Также следует уделить особое внимание тому, в каком виде будет собираться глушилка: будет ли она портативного плана или же настольного плана. Следует учесть тот факт, что блокиратор настольного типа обладает большей зоной покрытия в отличие от устройства портативного типа

Возможно ли глушить Wi-Fi?

Вы (или ваша организация) ответственно подошли к настройке беспроводных точек доступа (Wi-Fi): воспользовались , в первую очередь, отключили WPS и придумали очень сложный пароль. Значит ли это, что теперь можно расслабиться? Нет, у злоумышленников, как минимум, ещё пара трюков в рукаве – DoS и глушение Wi-Fi. Даже если они не смогут проникнуть в вашу сеть, они могут воспрепятствовать её нормальной работе.

Эта инструкция описывает глушение Wi-Fi, предназначенный для стресс-теста

вашей беспроводной сети, чтобы вы могли оценить имеющиеся угрозы и предпринять превентивные меры безопасности.

Глушим вай-фай сигнал другой сетью.

Для того, чтобы осуществить подавление сигнала

одной wi-fi сети другой беспроводной сетью, необходимо установить на ваш ПК или ноутбук специальный набор программного обеспечения, с помощью которого реализуется обнаружение всех доступных поблизости сетей (даже скрытых). К такому ПО относится «Aircrack-ng», которое, к тому же, предназначено для реализации перехвата трафика, который передаётся посредством беспроводной сети

. Данная программа осуществляет свою рабочую деятельность с любым сетевым адаптером, работающим беспроводным образом. Главным требованием, относящимся к адаптеру, является его поддержка режима мониторинга.

Программа может работать на базе таких операционных систем, как:

- Windows;

- Linux;

- Mac OS X;

- UNIX.

После того, как программное обеспечение будет установлено, следует определить канал связи, на котором работает маршрутизатор

, сигнал которого необходимо подавить. После нахождения указанной точки доступа, необходимо включить свою точку на этом же канале связи. Далее следует увеличить мощность сигнала своей сети до максимальных параметров.

Следствием такой нехитрой махинации является полное падение скорости объекта подавления интернет-сигнала.

Часть 2:

Работа с Wi-Fi глушилкой, на базе ESP8266

Для

USB

5v

(PowerBank)

Спойлер: Фото примера

Теперь

pwnet

(Пароль deauther

)

«любом»

Для просмотра ссылки Войди или Зарегистрируйся

Спойлер: Админ панель

Соглашаемся и идем далее. Вверху мы видим 4 вкладки:

-

APs

— Поиск и выбор Wi-Fi точек доступа

-

Stations

— После выбора точки доступа, можно сканировать ее и просмотреть все подключенные устройства. Не знаю почему, но устройство не нашло малину (Raspberry Pi3)

. Возможно это как то связано с тем, что у модуля очень слабая антенна, и просто-напросто не достает до нее. (Лежит в 2 метрах, в ящике)

-

Attacks

— тут мы можем выбрать тип атаки. (Описание ниже)

-

Settings

— Настройка устройства, например имя создаваемой сети и ее пароль, подробнее можете рассмотреть сами. Так же в этой вкладке можно перезагружать устройство.

Типы

Deauth

функция-jammer,

Beacon

(До 48)

Probe-Request

(Описания ее не нашел, говорю на сколько понял сам)

Мое

мнение. Охуенно-огромным минусом будет, то что данный модуль имеет очень слабую антенну. Для нормальной его работы купить другой модуль. Выпаять этот из платы, вставить тот, и тогда вы получите возможность подключать антенну. Другого выхода пока что я не нашел, возможно вы знаете — напишите мне. Ибо как я понимаю если припаять обычную антенну прямо сюда, то мы спалим этот модуль.

Если у вас какие-либо про

блемы с беспроводными устройствами, то следует ознакомиться со статьёй «

INFO

Если ты выбираешь более серьезное оборудование для вардрайвинга — с режимом мониторинга и, может быть, даже возможностью проводить MiTM-атаки в сети, — то ознакомься с нашим прошлогодним .

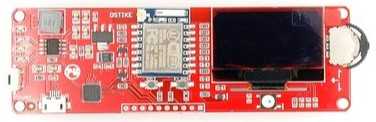

Я буду демонстрировать процесс на примере платы китайского производителя Dstike: на ней стоит ESP8266 и есть режимы работы в качестве клиента (P2P) и точки доступа (soft-AP). Управлять платой можно со смартфона или любого другого устройства с Wi-Fi.

Отмечу, что работоспособность программного обеспечения не зависит ни от чипа, ни от платы — ты можешь выбрать любой вариант по своему усмотрению. Одних только продуктов Dstike несколько вариантов в разном исполнении и для использования в разных ситуациях. Все их объединяет одно — возможность глушить сети.

Разновидности устройств Dstike

Deauther Wristband

— браслет со встроенным дисплеем, батареей и переключателем. Удобное устройство для быстрого доступа к панели управления.

Deauther Power Bank

— с модифицированным контроллером заряда; управление осуществляется через специальную панель. На контроллере есть разъем для подключения внешней антенны. Аккумуляторы в комплект не входят. Это незаметное устройство, которое можно с легкостью оставить где-нибудь и использовать удаленно.

Deauther OLED V3.5

— в этом варианте ты дополнительно получишь разъем для подключения внешней антенны и держатель для аккумулятора на 18650 мА · ч. Управляется устройство при помощи кнопок и переключателя, а вывод поступает на экран, что позволяет использовать этот вариант без дополнительного оборудования.

Главное преимущество этих гаджетов — в возможности выбора определенной сети или всех сразу в радиусе действия устройства. Отмечу на всякий случай, что для проведения атак пароль от Wi-Fi не потребуется!

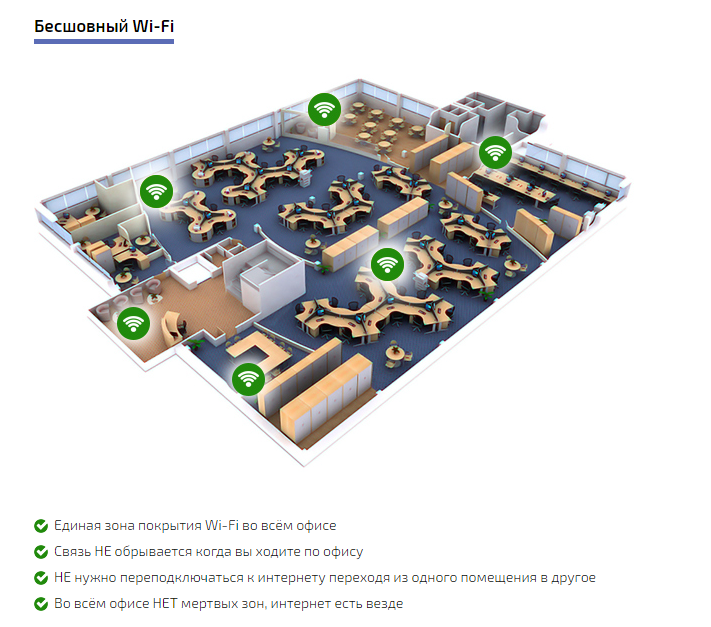

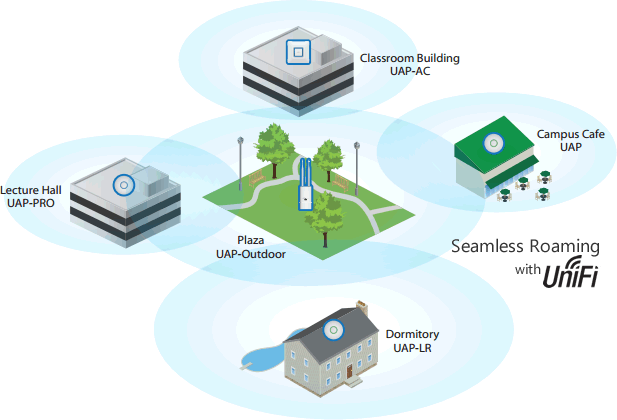

У нас Вы можете приобрести два вида комплектов оборудования для создания бесшовных WiFi сетей

Сети в диапазоне WiFi 2.4 + 5 Ггц с поддержкой до 50 пользователей на 1 точку доступа

Данные комплекты представлены на оборудовании компании Ubiquity и полностью совместимы с роутерами и коммутаторами брэнда Mikrotik. В качестве контроллера выступает , что во-первых удобно в плане управления, во-вторых снимает нагрузку с основного роутера и полностью отвечает за беспроводную сеть на объекте. Количество точек доступа программно ограничено значением 20. Беспроводные точки серии Ubiquity Unifi AP представлены в двух вариантах — для размещения внутри помещения, — внутри помещения и на улице. Рекомендованное количество пользователей — до 50 клиентов на 1 точку доступа. В зависимости от масштаба задачи мы предлагаем в продаже такие варианты:

| Количество пользователей (max) | Площадь WiFi покрытия м2 | Режим работы пользователя | Размещение WiFi оборудования | Состав комплекта |

| 100 | до 200 |

Интернет-серфингсоциальные сети IP-телефония |

Внутри помещения |

Контроллер — 1 шт. Точка доступа / — 2 шт. |

| 100 | до 200 |

Интернет-серфинг социальные сети IP-телефония просмотр видео в режиме он-лайн |

На улице |

Контроллер — 1 шт. Точка доступа — 2 шт. |

| 200+ | до 400 |

Интернет-серфинг социальные сети IP-телефония просмотр видео в режиме он-лайн |

Внутри помещения |

Контроллер — Поддержка WiFi протокола 802.11ac c максимальной скоростью до 1200 Mbs — Современный и интуитивный графический интерфейс контроллера по управлению точками доступа — Комплекты с оборудованием Ubiquity Unifi AP Mesh поддерживают технологию Wireless Uplink, что позволяет при необходимости не подключать точки доступа напрямую к контроллеру по проводам

|

В корпоративной среде WiFi выполняет все более заметную функцию и играет все возрастающую по значимости роль.

К WiFi можно подключить смартфон или планшет, но, что гораздо важнее, корпоративный телефон, мобильный терминал сбора данных или онлайн-кассу для приема платежей и печати чеков. Хорошо, если необходимая вашему предприятию область действия WiFi-сети невелика, и можно обойтись обыкновенной недорогой точкой доступа, но как быть, если беспроводной связью необходимо покрыть тысячи квадратных метров на нескольких этажах?

Варианты, безусловно, есть.

Во-первых

, можно «наплодить» множество сетей WiFi на множестве автономных точек доступа. Вариант плох тем, что таким хозяйством сложно и неудобно управлять

, при перемещении по территории предприятия некоторые мобильные устройства придется переключать между этими сетями вручную, и, самое главное, все это придется объяснить пользователям, которые не всегда хорошо понимают в ИТ, и просто неспособны впитать эти премудрости. Плюс у такого решения только один: это дешево

.

Идеологически и технологически верным вариантом считается использование контроллера и зависимых точек доступа. Именно такой вариант и называется «бесшовный WiFi».

Суть его в том, что точек доступа может быть много, а управлением ими и их вещанием занимается одно централизованное устройство-контроллер. Контроллер:

- отслеживает состояние подчиненных точек доступа, нагрузку на них;

- регулирует мощность сигнала и пропускную способность в зависимости от количества клиентов и характера их работы;

- самостоятельно восстанавливает необслуживаемые из-за отказов оборудования области за счет увеличения зоны покрытия от ближних точек доступа;

- обеспечивает веб-аутентификацию и динамические учетные записи для реализации т.н. «гостевого доступа» (для некоторых контроллеров доступны опции вроде принтеров для генерации и печати временных учетных данных пользователей);

- обеспечивает быстрый роуминг, с помощью которого вы можете свободно перемещаться, например, с WiFi-телефоном между зонами покрытия разных точек доступа, не прерывая разговор и не наблюдая при этом никаких перебоев со связью. Контроллер при этом своевременно «натравливает» на ваше устройство сигнал с наиболее близко расположенной точки доступа.

Современные контроллеры позволяют подключать точки доступа по WiFi в режиме репитера (т.н. технология Mesh) без кабельного подключения к сети, а также обеспечивают интеграцию со смежными ИТ-системами (например, Active Directory, сервисы геолокации и т. д.).

WARNING

Все рассмотренные советы настоятельно рекомендуется использовать только в образовательных целях. Блокировка передачи данных и использование рассмотренных средств может преследоваться по закону. Для проведения тестов на проникновение требуется получить соответствующее письменное подтверждение заказчика. Помни, что данные о деавторизации сохраняются в логах роутера.

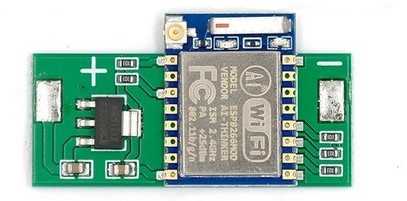

В последнее время большую популярность приобрели недорогие и миниатюрные платы с поддержкой программной платформы NodeMCU. Они построены на модуле ESP8266, который реализует работу с Wi-Fi по стандарту 802.11b/g/n

на частоте 2,4 ГГц

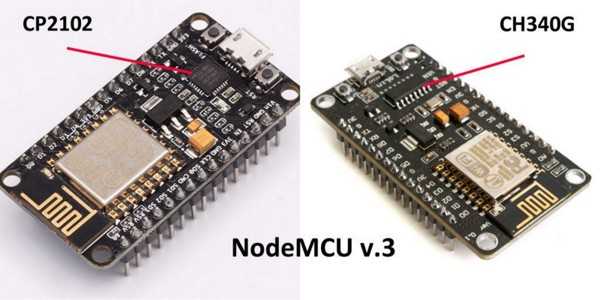

. Сейчас встречается два варианта подобных плат: с чипом CP2102 американской компании Silicon Labs или с китайским CH340.

Эти платы позиционируются как устройства для прототипирования: на их основе умельцы создают автоматизированные системы, управляемые по Wi-Fi. Тема сама по себе довольно захватывающая, но нас сейчас интересует другое — возможность использования NodeMCU для проведения атак.

Для полноценного мониторинга и инъекции пакетов ESP8266 непригоден в силу технических ограничений, однако его можно использовать в качестве деаутентификатора — что и привело к появлению соответствующих прошивок. В прошлом году хороший человек с псевдонимом Spacehuhn зарелизил первую из них, но с тех пор появились и другие версии — с дополнительными возможностями. Впрочем, прежде чем переходить к софту, определимся с выбором железа.

IEEE 802.11k в деталях

Стандарт расширяет возможности RRM (Radio Resource Management) и позволяет беспроводным клиентам с поддержкой 11k запрашивать у сети список соседних точек доступа, потенциально являющихся кандидатами для переключения. Точка доступа информирует клиентов о поддержке 802.11k с помощью специального флага в Beacon. Запрос отправляется в виде управляющего (management) фрейма, который называют action frame. Точка доступа отвечает также с помощью action frame, содержащего список соседних точек и номера их беспроводных каналов. Сам список не хранится на контроллере, а генерируется автоматически по запросу. Также стоит отметить, что данный список зависит от местоположения клиента и содержит не все возможные точки доступа беспроводной сети, а лишь соседние. То есть два беспроводных клиента, территориально находящиеся в разных местах, получат различные списки соседних устройств.

Обладая таким списком, клиентскому устройству нет необходимости выполнять скан (активный или пассивный) всех беспроводных каналов в диапазонах 2,4 и 5 ГГц, что позволяет сократить использование беспроводных каналов, то есть высвободить дополнительную полосу пропускания. Таким образом, 802.11k позволяет сократить время, затрачиваемое клиентом на переключение, а также улучшить сам процесс выбора точки доступа для подключения. Кроме этого, отсутствие необходимости в дополнительных сканированиях позволяет продлить срок жизни аккумулятора беспроводного клиента. Стоит отметить, что точки доступа, работающие в двух диапазонах, могут сообщать клиенту информацию о точках из соседнего частотного диапазона.

Мы решили наглядно продемонстрировать работу IEEE 802.11k в нашем беспроводном оборудовании, для чего использовали контроллер AC50 и точки доступа CAP1200. В качестве источника трафика использовался один из популярных мессенджеров с поддержкой голосовых звонков, работающий на смартфоне Apple iPhone 8+, заведомо поддерживающий 802.11k. Профиль голосового трафика представлен ниже.

Как видно из диаграммы, использованный кодек генерирует один голосовой пакет каждые 10 мс. Заметные всплески и провалы на графике объясняются небольшой вариацией задержки (jitter), всегда присутствующей в беспроводных сетях на базе Wi-Fi. Мы настроили зеркалирование трафика на коммутаторе, к которому подключены обе точки доступа, участвующие в эксперименте. Кадры от одной точки доступа попадали в одну сетевую карту системы сбора трафика, фреймы от второй — во вторую. В полученных дампах отбирался только голосовой трафик. Задержкой переключения можно считать интервал времени, прошедший с момента пропадания трафика через один сетевой интерфейс, и до его появления на втором интерфейсе. Конечно же, точность измерения не может превышать 10 мс, что обусловлено структурой самого трафика.

Итак, без включения поддержки стандарта 802.11k переключение беспроводного клиента происходило в среднем в течение 120 мс, тогда как активация 802.11k позволяла сократить эту задержку до 100 мс. Конечно же, мы понимаем, что, хотя задержку переключения удалось сократить на 20 %, она все равно остается высокой. Дальнейшее уменьшение задержки станет возможным при совместном использовании стандартов 11k, 11r и 11v, как это уже реализовано в домашней серии беспроводного оборудования DECO.

Однако у 802.11k есть еще один козырь в рукаве: выбор момента для переключения. Данная возможность не столь очевидна, поэтому мы бы хотели упомянуть о ней отдельно, продемонстрировав ее работу в реальных условиях. Обычно беспроводной клиент ждет до последнего, сохраняя существующую ассоциацию с точкой доступа. И только когда характеристики беспроводного канала становятся совсем плохими, запускается процедура переключения на новую точку доступа. С помощью 802.11k можно помочь клиенту с переключением, то есть предложить произвести его раньше, не дожидаясь значительной деградации сигнала (конечно же, речь идет о мобильном клиенте). Именно моменту переключения посвящен наш следующий эксперимент.

Wi-PWN

Рассмотрим аналогичную прошивку Wi-PWN , которую разработал Сэм Денти (samdenty99). Он улучшил творение Spacehuhn и добавил функции детектора деаутентификации, а также создал сопутствующее приложение для Android. В итоге использовать Wi-PWN удобнее, чем Deauther 2.0.

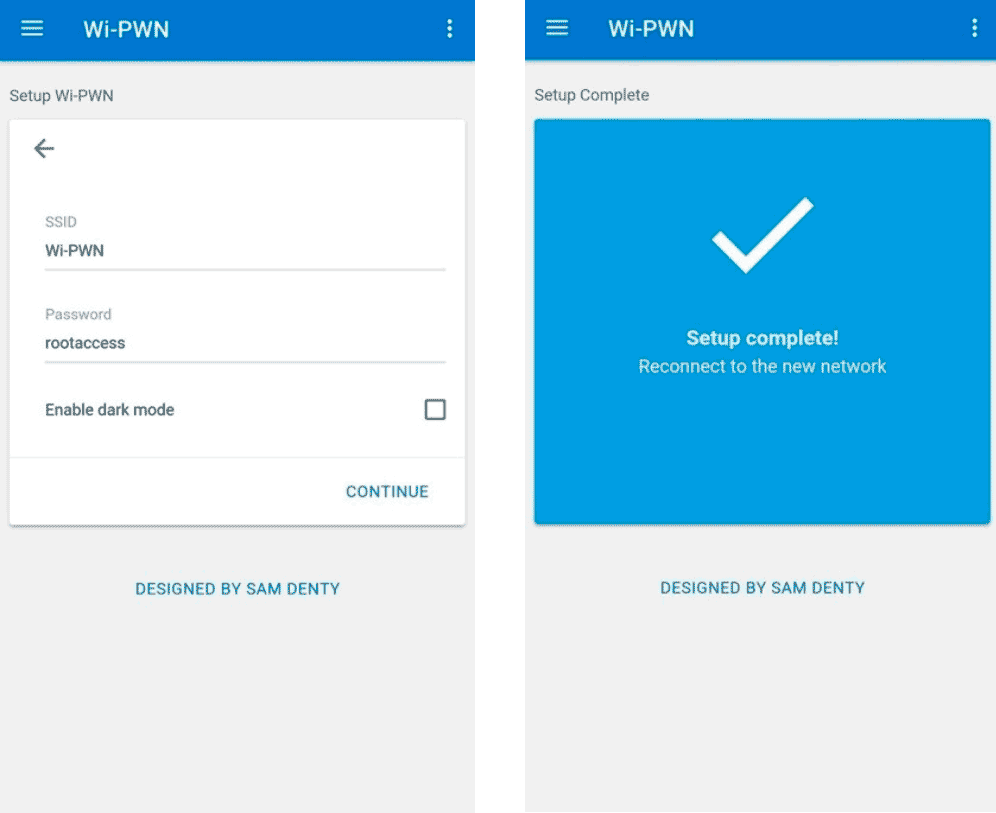

После скачивания и распаковки архива потребуется прошить плату и установить приложение на телефон. В папке вы найдете программу ESP8266Flasher. Запустите ее, выбирайте COM-порт и в разделе Config — прошивку (она находится по пути *\Wi-PWN-master\arduino\Wi-PWN). Теперь жмите Flash во вкладке Operation.

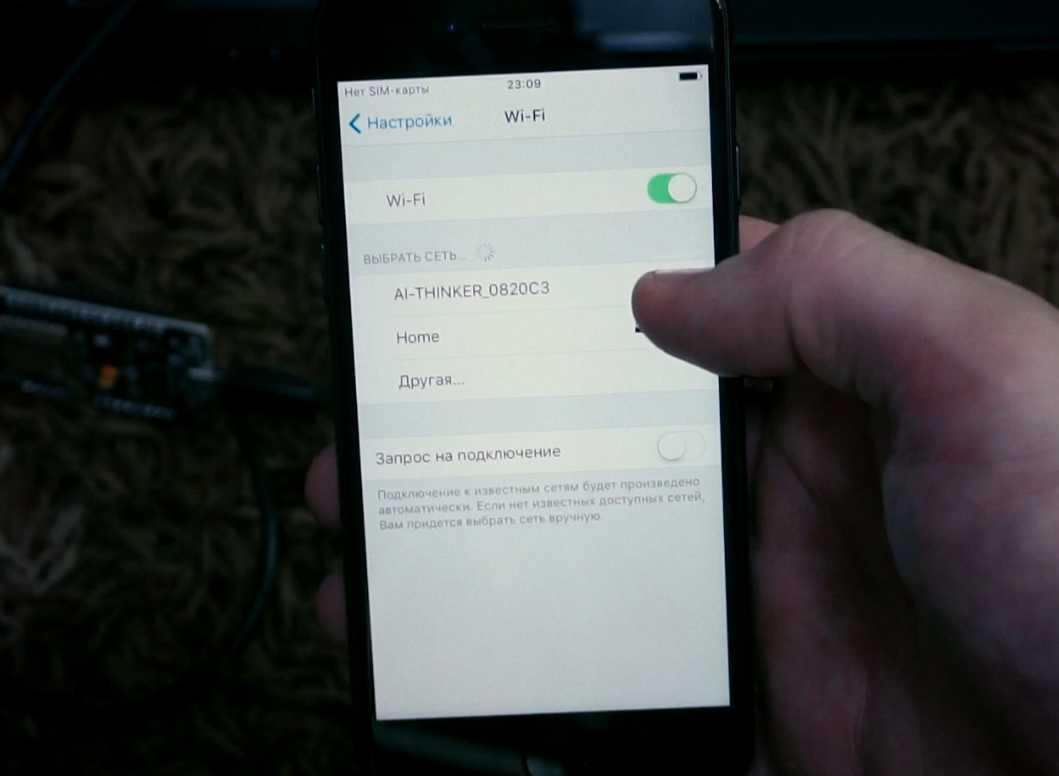

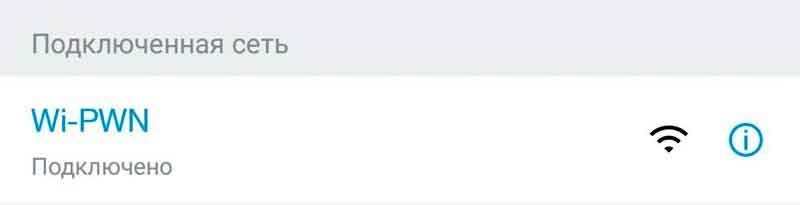

С телефона подключаемся к плате по Wi-Fi.

Открываем скачанное приложение, соглашаемся с правилами, указываем имя и пароль сети. После настройки подключаемся к новому WiFi.

В приложении есть несколько вкладок с говорящими названиями:

-

Scan

— раздел с поиском и выбором нескольких точек доступа; -

Users

— функция сканирования определенного Wi-Fi на наличие подключений и создание собственных «пользователей»; -

Attack

— атаки аналогичны версии Spacehuhn, но при клонировании сетей максимальное число пользователей — 48 вместо 60 (столько было в ранних версиях Deauther); -

Detector

— функция, которая позволяет сканировать каналы и определять глушилки; -

Settings

— настройка сервера WiFi (имя, пароль сети). Здесь же можно включить клиент WiFi и настроить параметры сканирования и атаки.

Для стабильной работы устройства рекомендую прикрепить радиатор к греющейся части устройства. В противном случае джеммер может перегреться и выключиться.