Введение

В то же время использование традиционного корпоративного антивируса в производственной среде способно вызвать ряд потенциальных проблем. К их числу можно отнести, например, следующие: отсутствие поддержки старых операционных систем, необходимость выполнять перезагрузку операционной системы после установки и обновления антивируса, высокое потребление ресурсов защищаемой системы, которое может привести к ее отказу; повышение вероятности ложного срабатывания из-за специфичности защищаемых ресурсов; несовместимость корпоративных систем обнаружения вторжений (IDS) с промышленными протоколами, необходимость подключения к облачным репутационным базам. Предотвращая негативное воздействие на защищаемую систему, эксплуатанты таких средств защиты иногда просто отключают компоненты антивирусной программы, поскольку она видит в некоторых составляющих АСУ ТП признаки вредоносных объектов. Названные недостатки определяют потребность в том, чтобы защищать рабочие станции и серверы, используемые в промышленном сегменте (далее — «промышленные компьютеры») с помощью специализированного программного обеспечения, которое не только адаптировано к работе в подобной среде, но и способно обеспечить передовое качество защиты производственных узлов от вредоносного и неправомерного воздействия, не допустив при этом ложных срабатываний.

Программное обеспечение от «Лаборатории Касперского» под названием «Kaspersky Industrial CyberSecurity for Nodes» (далее — KICS for Nodes) закрывает вышеуказанные потребности. Оно представляет собой промышленный антивирус для защиты серверов и рабочих станций в АСУ ТП, который в сравнении с обычным корпоративным антивирусом потребляет меньше системных ресурсов, поддерживает возможность установки, обновления и удаления без перезагрузки, работы в полностью неблокирующем режиме, а также обнаружения угроз нулевого дня.

Основные составляющие Kaspersky Industrial CyberSecurity for Nodes

Противодействие угрозам безопасности серверов и рабочих станций в промышленных системах с помощью KICS for Nodes осуществляется на основе контроля и проверки рабочих станций, а также ряда дополнительных компонентов.

Контроль рабочих станций включает следующие функции и технологии:

- контроль запуска программ;

- контроль запоминающих устройств и CD/DVD-дисководов;

- контроль подключения к сетям Wi-Fi;

- проверку целостности проектов программируемых логических контроллеров (ПЛК), используемых в промышленной сети.

Проверка и защита рабочих станций осуществляется с помощью следующих компонентов:

- файловый антивирус (постоянно находится в оперативной памяти рабочей станции и проверяет все открываемые, сохраняемые и запускаемые файлы);

- управление брандмауэром Windows (позволяет настраивать сетевой экран Windows, управлять политиками и блокировать любые возможности настройки брандмауэра извне);

- защита от шифрования (позволяет обнаруживать и блокировать активность, связанную с вредоносным шифрованием сетевых файловых ресурсов на защищаемой рабочей станции со стороны корпоративной сети);

- мониторинг файловых операций (имеет особую значимость в АСУ ТП, так как любое изменение в файлах может говорить о нарушении режима безопасности);

- анализ журналов (отвечает за контроль целостности защищаемой среды, изучая журналы событий Windows).

Помимо основных компонентов, обеспечивающих защиту промышленных рабочих станций от информационных угроз, KICS for Nodes содержит ряд служебных функций, предусмотренных для того, чтобы поддерживать защиту в актуальном состоянии, расширять возможности использования продукта, оказывать помощь в работе. К их числу относятся:

- отчеты, предоставляющие статистику касающуюся защищаемых устройств, а также выборки событий, содержащие кастомизированные списки событий и всех выполненных программой операций;

- управление карантином (содержит потенциально опасные файлы или вирусы), резервным хранилищем (в него помещаются копии вылеченных и удаленных файлов);

- защита от эксплуатации процессов Windows с помощью Агента защиты, внедряемого в них;

- блокировка удаленных рабочих станций, которые пытаются получить доступ к общим сетевым ресурсам, при обнаружении вредоносной активности с их стороны;

- доверенная зона, представляющая собой список исключений из области защиты или проверки, подготовленный администратором KICS for Nodes;

- поддержка, включающая доступ к обновлению баз и модулей KICS for Nodes, а также консультации специалистов по телефону и электронной почте по вопросам, связанным с установкой, настройкой и использованием программного обеспечения.

KICS for Nodes может взаимодействовать с Kaspersky Security Center (или KSC) – утилитой, которая используется как единая точка мониторинга и управления решениями «Лаборатории Касперского».

Также существует возможность подключения к Kaspersky Security Network (KSN) — облачной базе данных, в которой хранится общедоступная информация о репутации файлов, веб-ресурсов и программного обеспечения от всех узлов, на которых установлены средства защиты «Лаборатории Касперского». Поскольку работа с KSN требует наличия доступа в интернет, а в промышленных инфраструктурах подобное встречается крайне редко, есть возможность использования локальной облачной репутационной базы (Kaspersky Private Security Network, или KPSN).

Проверка съемных дисков при подключении к компьютеру

Kaspersky Endpoint Security проверяет все файлы, которые вы запускаете или копируете, даже если файл расположен на съемном диске (компонент Защита от файловых угроз). Для предотвращения распространения вирусов и других программ, представляющих угрозу, вы можете настроить автоматическую проверку съемных дисков при подключении к компьютеру. При обнаружении угрозы Kaspersky Endpoint Security автоматически пытается вылечить все обнаруженные зараженные файлы. Если лечение невозможно, то Kaspersky Endpoint Security их удаляет. Компонент обеспечивают защиту компьютера с помощью следующих методов проверки: машинное обучение, эвристический анализ (высокий уровень) и сигнатурный анализ. Также Kaspersky Endpoint Security использует технологии оптимизации проверки iSwift и iChecker. Технологии включены постоянно и выключить их невозможно.

Чтобы настроить проверку съемных дисков при их подключении к компьютеру, выполните следующие действия:

- В главном окне программы нажмите на кнопку Задачи.

- В открывшемся окне выберите задачу проверки съемных дисков и нажмите на кнопку .

- Используйте переключатель Проверка съемных дисков, чтобы включить или выключить проверку съемных дисков при подключении к компьютеру.

- Выберите режим проверки съемных дисков при подключении к компьютеру:

- Подробная проверка. Если выбран этот вариант, то после подключения съемного диска Kaspersky Endpoint Security проверяет все файлы, расположенные на съемном диске, в том числе вложенные файлы внутри составных объектов, архивы, дистрибутивы, файлы офисных форматов. Kaspersky Endpoint Security не проверяет файлы почтовых форматов и защищенные паролем архивы.

- Быстрая проверка. Если выбран этот вариант, то после подключения съемного диска Kaspersky Endpoint Security проверяет только файлы определенных форматов, наиболее подверженные заражению, а также не распаковывает составные объекты.

- Если вы хотите, чтобы Kaspersky Endpoint Security проверял только те съемные диски, размер которых не превышает указанного значения, установите флажок Максимальный размер съемного диска и укажите в соседнем поле значение в мегабайтах.

- Настройте отображение хода проверки съемного диска. Выполните одно из следующих действий:

- Если вы хотите, чтобы программа Kaspersky Endpoint Security отображала ход проверки съемных дисков в отдельном окне, установите флажок Отображать ход проверки.

В окне проверки съемного диска пользователь может остановить проверку. Чтобы сделать проверку съемных дисков обязательной и запретить пользователю останавливать проверку, установите флажок Запретить остановку задачи проверки.

- Если вы хотите, чтобы программа Kaspersky Endpoint Security запускала проверку съемных дисков в фоновом режиме, снимите флажок Отображать ход проверки.

- Если вы хотите, чтобы программа Kaspersky Endpoint Security отображала ход проверки съемных дисков в отдельном окне, установите флажок Отображать ход проверки.

- Нажмите на кнопку Сохранить, чтобы сохранить внесенные изменения.

Практический подход к сбитию параметров флешек

Часть 1. VSN (UUID)

Если тебе повезло и в твоей организации блокируют флешки через VSN/UUID, то существует масса годных вариантов. Все представленные ниже кейсы не изменяют основные параметры флешки, такие как серийный номер и информация о модели. Однако помни, что иногда VSN применяется при лицензировании ПО и изменение VSN может повлиять на его работоспособность. Зато, научившись менять VSN, ты сможешь давать вторую жизнь лицензионным прогам, которые жалуются на смену жестких дисков и не хотят работать.

warning

Манипуляции представлены для демонстрации. Применяя их, будь осторожен и внимателен, поскольку при некорректном подборе команд, программ, прошивок ты рискуешь окирпичить флешку, за что мы, конечно, ответственности не несем. Не стоит упоминать, что на тестируемых флешках не следует держать ценную инфу.

Вариант 1. Форматирование

Данный вариант используется, когда активен только черный список флешек, поскольку форматирование меняет идентификатор раздела. Однако задать конкретный идентификатор в данном случае не получится.

Например, флешка с FAT32 до форматирования имеет VSN 4652-F858 , а после быстрого форматирования — 76DA-6C78 . Для NTFS ситуация в целом аналогична.

Как ты видишь, вариант предельно простой, но совершенно неконтролируемый. Это нам как‑то не очень подходит, попробуем менять параметры на избранные нами значения.

Вариант 2. Смена VSN через утилиты

Существуют готовые утилиты для смены VSN, например VolumeID от компании Sysinternals или более приятная на вид графическая утилита Volume Serial Number Changer. Во втором случае нужно просто запустить утилиту, выбрать метку диска, вбить новый идентификатор, нажать Change Serial number, вынуть‑вставить флешку, и все готово.

Работа с утилитой Volume Serial Number Changer и ее результат

Вариант 3. Сделай сам

Ты хочешь полностью познать дзен флешек? Не вопрос. Предварительно определись с файловой системой. Открой любой HEX-редактор и перетащи туда значок флешки из проводника. Для FAT32 VSN находится по смещению 0x43 , для NTFS — на 0x48 .

Исходный VSN устройства с файловой системой NTFS

Нашелся серийник 6666-6666 . Что ж, исправим его и сохраним результат. Помни, что порядок чтения байтов — справа налево (little endian).

Измененный VSN устройства с файловой системой NTFS

Для FAT32 ситуация полностью аналогична.

Измененный VSN устройства с файловой системой FAT

Итак, теперь ты умеешь менять VSN (UUID). Но для по‑настоящему серьезных вещей и создания почти полноценного клона нужно еще немного углубиться в тему.

Часть 2. VID, PID, Serial

Чтобы менять максимальное количество параметров, требуется перепрошить контроллер флешки. Процедура эта сравнительно несложная, но опасная — в случае ошибки ты рискуешь сделать флешку неработоспособной (однако ошибка чаще всего возникает при неудачном выборе прошивки или прошивальщика).

Представим, что у тебя есть исправная флешка (которая работает в офисе без проблем), а также ты приобрел другую флешку — потенциальный клон. Если ты купишь флешку точно той же модели, то при некоторых обстоятельствах сможешь обойти СЗИ, в которых идет проверка только по VID и PID.

Продолжение доступно только участникам

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Борис Осепов

Специалист ИБ. Увлекаюсь средствами анализа вредоносного ПО. Люблю проверять маркетинговые заявления на практике ![]()

-

Клавиатура проводная zet gaming spectrum обзор

-

Как включить видео на мониторе

-

Как зациклить нажатие клавиш на клавиатуре ahk

-

Не работает клавиатура в кореле

- Как удалить битые файлы с флешки

Как блокируют флешки

Зачем их блокировать? Чтобы ты не занес в ИТ‑инфраструктуру компании вирус‑шифровальщик, не таскал информацию домой и не приносил игрушки в офис. В разных конторах админы и безопасники действуют по‑разному. В самых печальных случаях порты физически отключаются, заливаются эпоксидкой или опечатываются. В случаях попроще порты отключаются через BIOS/UEFI (что‑то вроде USB Controller = Disabled).

Если админам лень жалко ломать железку, на помощь приходят настройки реестра и групповые политики винды. Например, для полной блокировки USB-носителей открой вот эту ветку реестра:

Если ты выставишь у параметра Start значение 4, твои флешки перестанут подключаться. В групповых политиках ( gpedit. msc ) обычно смотрят в сторону оснастки «Конфигурации компьютера → Административные шаблоны → Система → Доступ к съемным запоминающим устройствам».

Расположение на винде политики, связанной со съемными носителями

Существуют ли способы более изысканно и красиво ограничить подключение нежелательных носителей к компу? Компании побогаче используют дополнительные средства защиты информации (СЗИ) — тот же KAV (и иные антивирусы), DLP-системы, Secret Net (СЗИ от НСД) и прочие. Кто‑то даже устанавливает драйвер для проверки носителя по белому списку, кто‑то проверяет устройство в момент его монтирования.

Настройки СЗИ могут запретить подключение вообще всех устройств, только устройств из черного списка или разрешить подключение девайсов из белого списка. На последнем варианте мы с тобой и остановимся поподробнее.

Как разблокировать флешку в Windows

Возможно, дело не в вирусах, а в блокировке файлов системой Windows и проблема кроется в реестре. Проверить это можно запустив редактор реестра Windows. Нажмите комбинацию клавиш Win+R, наберите regedit и нажмите Enter. То же самое можно сделать, через «Пуск» и набрать regedit. В найденных результатах нажмите на соответствующую строку редактора реестра.

Перейдите в ветку реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\StorageDevicePolicies.

Если такая строка имеется, проверьте значение параметра WriteProtect. Если установлено значение 1, то у вас запрещена запись файлов на флешку. Поменяйте значение на 0 и закройте редактор реестра, значения сохранятся автоматически. Нужно лишь перезагрузить ОС и вновь попробовать выполнить запись на флешку.

Если такой строки в дереве реестра нет, то придется ее создать. Для этого кликните правой кнопкой на раздел выше Control и выберите «Создать раздел». Укажите имя нового раздела StorageDevicePolicies.

После этого перейдите в только что созданный раздел StorageDevicePolicies, кликните правой кнопкой на справа и выберите «создать Параметр DWORD». Назовите его WriteProtect и поставьте значение 0. Закройте редактор реестра и перезагрузите компьютер.

Контроль устройств

Этот компонент доступен, если программа Kaspersky Endpoint Security установлена на компьютере под управлением операционной системы Windows для рабочих станций. Этот компонент недоступен, если программа Kaspersky Endpoint Security установлена на компьютере под управлением операционной системы Windows для серверов.

Контроль устройств управляет доступом пользователей к установленным или подключенным к компьютеру устройствам (например, жестким дискам, камере или модулю Wi-Fi). Это позволяет защитить компьютер от заражения при подключении этих устройств и предотвратить потерю или утечку данных.

Уровни доступа к устройствам

Контроль устройств управляет доступом на следующих уровнях:

-

Тип устройства. Например, принтеры, съемные диски, CD/DVD-приводы.

Вы можете настроить доступ устройств следующим образом:

- Разрешать – .

- Запрещать – .

- Зависит от шины подключения (кроме Wi-Fi) – .

- Запрещать с исключениями (только Wi-Fi) – .

-

Шина подключения. Шина подключения – интерфейс, с помощью которого устройства подключаются к компьютеру (например, USB, FireWire). Таким образом, вы можете ограничить подключение всех устройств, например, через USB.

Вы можете настроить доступ устройств следующим образом:

- Разрешать – .

- Запрещать – .

-

Доверенные устройства. Доверенные устройства – это устройства, полный доступ к которым разрешен в любое время для пользователей, указанных в параметрах доверенного устройства.

Вы можете добавить доверенные устройства по следующим данным:

- Устройства по идентификатору. Каждое устройство имеет уникальный идентификатор (англ. Hardware ID – HWID). Вы можете просмотреть идентификатор в свойствах устройства средствами операционной системы. Пример идентификатора устройства: . Добавлять устройства по идентификатору удобно, если вы хотите добавить несколько определенных устройств.

- Устройства по модели. Каждое устройство имеет идентификатор производителя (англ. Vendor ID – VID) и идентификатор продукта (англ. Product ID – PID). Вы можете просмотреть идентификаторы в свойствах устройства средствами операционной системы. Шаблон для ввода VID и PID: . Добавлять устройства по модели удобно, если вы используете в вашей организации устройства определенной модели. Таким образом, вы можете добавить все устройства этой модели.

- Устройства по маске идентификатора. Если вы используете несколько устройств с похожими идентификаторами, вы можете добавить устройства в список доверенных с помощью масок. Символ заменяет любой набор символов. Kaspersky Endpoint Security не поддерживает символ при вводе маски. Например, .

- Устройства по маске модели. Если вы используете несколько устройств с похожими VID или PID (например, устройства одного производителя), вы можете добавить устройства в список доверенных с помощью масок. Символ заменяет любой набор символов. Kaspersky Endpoint Security не поддерживает символ при вводе маски. Например, .

Контроль устройств регулирует доступ пользователей к устройствам с помощью правил доступа. Также Контроль устройств позволяет сохранять события подключения / отключения устройств. Для сохранения событий вам нужно настроить отправку событий в политике.

Если доступ к устройству зависит от шины подключения (статус ), Kaspersky Endpoint Security не сохраняет события подключения / отключения устройства. Чтобы программа Kaspersky Endpoint Security сохраняла события подключения / отключения устройства, разрешите доступ к соответствующему типу устройств (статус ) или добавьте устройство в список доверенных.

При подключении к компьютеру устройства, доступ к которому запрещен Контролем устройств, Kaspersky Endpoint Security заблокирует доступ и покажет уведомление (см. рис. ниже).

Уведомление Контроля устройств

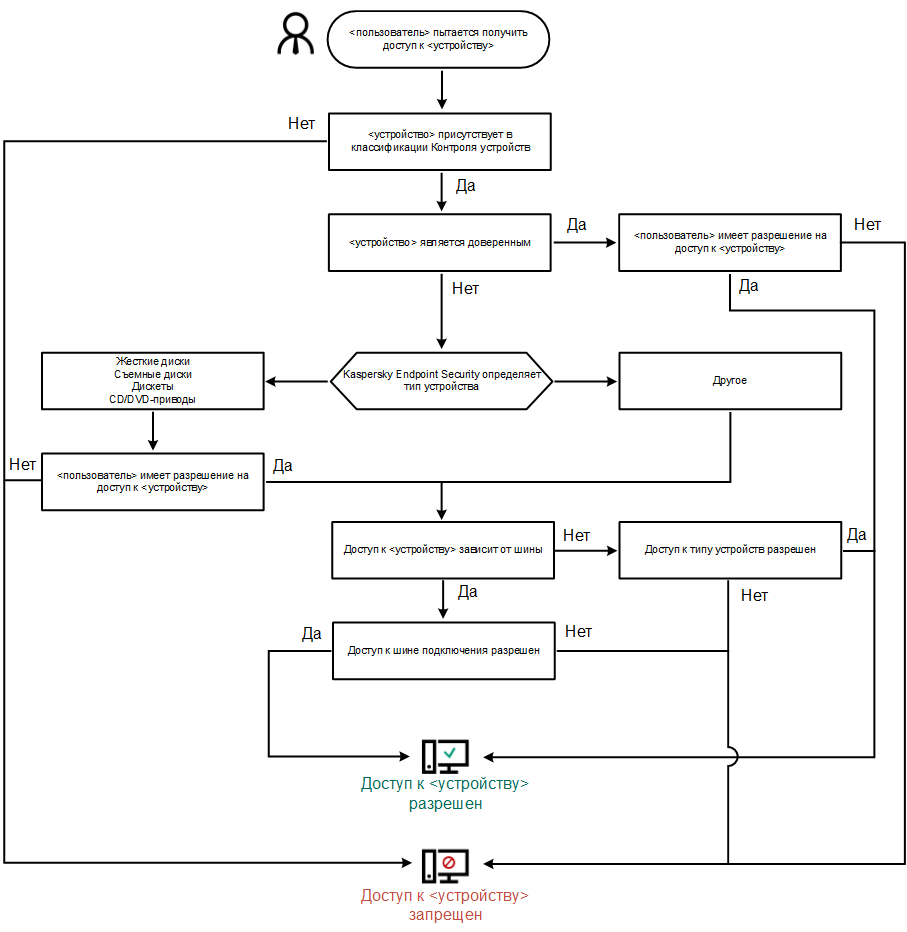

Алгоритм работы Контроля устройств

Kaspersky Endpoint Security принимает решение о доступе к устройству после того, как пользователь подключил это устройство к компьютеру (см. рис. ниже).

Алгоритм работы Контроля устройств

Если устройство подключено и доступ разрешен, вы можете изменить правило доступа и запретить доступ. В этом случае при очередном обращении к устройству (просмотр дерева папок, чтение, запись) Kaspersky Endpoint Security блокирует доступ. Блокирование устройства без файловой системы произойдет только при последующем подключении устройства.

Если пользователю компьютера с установленной программой Kaspersky Endpoint Security требуется запросить доступ к устройству, которое, по его мнению, было заблокировано ошибочно, передайте ему инструкцию по запросу доступа.

Предоставление автономного доступа к внешнему устройству, заблокированному компонентом Контроль устройств

В компоненте Контроль устройств политики Kaspersky Endpoint Security вы можете управлять доступом пользователей к внешним устройствам, которые установлены или подключены к клиентскому устройству (например, жестким дискам, камерам или модулям Wi-Fi). Это позволяет защитить клиентское устройство от заражения при подключении внешних устройств и предотвратить потерю или утечку данных.

Если вам необходимо предоставить временный доступ к внешнему устройству, заблокированному компонентом Контроль устройств, но невозможно добавить устройство в список доверенных устройств, вы можете предоставить временный автономный доступ к внешнему устройству. Автономный доступ означает, что клиентское устройство не имеет доступа к сети.

Вы можете предоставить автономный доступ к внешнему устройству, заблокированному Контролем устройств, только если в параметрах политики Kaspersky Endpoint Security включен параметр Разрешать запрашивать временный доступ в разделе Параметры программы → Контроль безопасности → Контроль устройств.

Предоставление автономного доступа к внешнему устройству, заблокированному компонентом Контроль устройств, включает в себя следующие этапы:

- В диалоговом окне Kaspersky Endpoint Security пользователь устройства, который хочет получить доступ к заблокированному внешнему устройству, формирует файл запроса доступа и отправляет его администратору Kaspersky Security Center Linux.

- Получив этот запрос, администратор Kaspersky Security Center Linux создает файл ключа доступа и отправляет его пользователю устройства.

- В диалоговом окне Kaspersky Endpoint Security пользователь устройства активирует файл ключа доступа и получает временный доступ к внешнему устройству.

Чтобы предоставить временный доступ к внешнему устройству, заблокированному компонентом Контроль устройств:

- В главном окне программы перейдите в раздел Устройства → Управляемые устройства.

Отобразится список управляемых устройств.

- В этом списке выберите пользовательское устройство, которое запрашивает доступ к внешнему устройству, заблокированному компонентом Контроль устройств.

Можно выбрать только одно устройство.

- Над списком управляемых устройств нажмите на кнопку с многоточием () и нажмите на кнопку Предоставить доступ к устройству в автономном режиме.

- В открывшемся окне Параметры программы в разделе Контроль устройств нажмите на кнопку Обзор.

- Выберите файл запроса доступа, который вы получили от пользователя, а затем нажмите на кнопку Открыть. Файл должен иметь формат AKEY.

Отображается информация о заблокированном устройстве, к которому пользователь запросил доступ.

- Укажите значение параметра Длительность доступа к устройству.

Этот параметр определяет продолжительность времени, в течение которого вы предоставляете пользователю доступ к заблокированному устройству. Значением по умолчанию является значение, указанное пользователем при создании файла запроса доступа.

- Укажите значение параметра Период активации.

Этот параметр определяет период, в течение которого пользователь может активировать доступ к заблокированному устройству с помощью предоставленного ключа доступа.

- Нажмите на кнопку Сохранить.

- Выберите папку назначения, в которой вы хотите сохранить файл, содержащий ключ доступа для заблокированного устройства.

- Нажмите на кнопку Сохранить.

В результате, когда вы отправляете пользователю файл ключа доступа и он активирует его в диалоговом окне Kaspersky Endpoint Security, пользователь получает временный доступ к заблокированному устройству на определенный период.

Как решить проблему «Антивирус блокирует USB»

1. Bitdefender

Bitdefender поставляется с отличными функциями, которые можно использовать для выбора способа управления устройствами USB антивирусом при каждом обнаружении нового соединения USB. Эта операция может быть выполнена с помощью функциональности политики сканирования устройства, как объяснено:

- Откройте Bitdefender.

- Перейдите в раздел «Политики» и выберите меню « Создать новую политику» — оно находится в левой части главной консоли управления Bitdefender.

- Дважды щелкните « Сканирование устройства» .

- Теперь из этого окна выберите способ обработки нового или существующего USB-соединения с антивирусом.

Вы также можете добавить исключения для определенного USB-устройства, если знаете, что хранящиеся там данные могут быть доверенными. Вот что вам нужно сделать:

- Запустите Bitdefender и выберите Защита .

- Оттуда нажмите на View Features .

- Зайдите в настройки и нажмите на исключения .

- Точно так же вы можете добавить исключение из сети и управлять тем, что делать с другими устройствами, подключенными к вашему устройству с Windows 10.

2. Касперский

В Kaspersky вы можете заблокировать или включить доступ к различным устройствам; эти настройки могут быть применены следующим образом:

- Откройте пользовательский интерфейс Kaspersky.

- С левой панели главного окна доступа Защита .

- Нажмите « Управление устройством» и выберите « Настройки» .

- Снова нажмите «Настройки» справа от поля « Включить управление устройством» .

- Оттуда вы можете выбрать, что включить или что заблокировать.

- Кроме того, вы можете добавить определенные исключения: выполните Настройки -> Дополнительно -> Угрозы и исключения -> Настроить правила исключения -> Добавить .

3. Аваст

- Вставьте USB-устройство в ваш компьютер.

- Запустите Avast на своем компьютере.

- На левой панели Avast нажмите Защита, а затем выберите Антивирус .

- На следующем экране выберите « Другие сканирования » и выберите « USB / DVD scan ».

- Оттуда вы можете настроить, как выполняется сканирование, и выбрать, требуется ли сканирование.

- Надеюсь, теперь вы можете снова включить USB-устройство, которое ранее было заблокировано вашей антивирусной программой.

4. Нортон

Если в Norton включена функция сканирования съемных носителей, антивирусная программа автоматически сканирует любое внешнее устройство, подключенное к вашему компьютеру. Итак, если вы считаете, что Norton блокирует USB, вы должны сначала отключить уже упомянутую функцию. Вы можете сделать это из Настройки -> Антивирус.

5. Авира

Вам необходимо добавить USB-устройство в белый список антивируса:

- Прежде всего, отключите USB-устройство от компьютера.

- Перезагрузите устройство с Windows 10.

- Повторно подключите USB-устройство к компьютеру.

- Avira спросит вас, что делать дальше — в раскрывающемся списке выберите опцию «Разрешить» и включите функцию «Всегда делать это для этого устройства».

- Нажмите OK и сохраните ваши изменения.

6. Защитник Windows

- Подключите ваше устройство USB.

- Запустите Защитник Windows на своем компьютере.

- В разделе « Параметры сканирования» выберите « Пользовательский» .

- Затем выберите Сканировать сейчас .

- Появится список, из которого вы можете выбрать, что сканировать.

- Вы можете выполнить сканирование устройства USB, чтобы убедиться, что вам не о чем беспокоиться.

- В конце вы сможете снова использовать USB-устройство.

Выводы

Там у вас есть это; таким образом, вы можете повторно включить доступ через USB, когда внешние устройства USB блокируются антивирусными программами. Помните, что самый простой способ получить доступ к внешнему устройству — временно отключить антивирусную защиту. Затем вы сможете использовать свое USB-устройство, хотя делать это следует только в том случае, если вы точно знаете, что все файлы с этого устройства не представляют угрозы безопасности.

Как уже отмечалось, если вы используете антивирусное программное обеспечение, отличное от уже рассмотренного, не паникуйте, поскольку вы можете использовать аналогичные шаги для получения того же результата.

Однако, если вы не можете найти правильные настройки в своем антивирусном инструменте, сообщите нам, и мы постараемся помочь вам как можно скорее.

Защита флешки от записи встречается не часто, но может изрядно испортить настроение из-за самого факта неожиданного бойкота девайсом ваших действий. Как правило, сам факт отказа в копировании на носитель связан со скрытыми действиями ОС Windows, в том числе в связи с защитой данных пользователя конкретной учетной записи. Постараемся разобраться, в чем может быть проблема и какими способами можно снять защиту от записи с флешки.

О задаче Контроль устройств

Kaspersky Embedded Systems Security контролирует регистрацию и использование внешних устройств и CD/DVD-дисководов в целях защиты устройства от угроз безопасности, которые могут возникнуть во время файлового обмена с USB-подключаемыми флеш-накопителями или внешними устройствами другого типа.

Kaspersky Embedded Systems Security контролирует подключение следующих типов внешних устройств:

- USB-подключаемые флеш-накопители;

- устройства чтения CD/DVD-дисков;

- USB-подключаемые устройства чтения гибких дисков;

- USB-подключаемые сетевые адаптеры;

- USB-подключаемые мобильные устройства MTP.

Kaspersky Embedded Systems Security сообщает обо всех устройствах, подключенных по USB, с помощью соответствующего события в журнале событий и в журнале выполнения задачи. Описание события включает тип устройства и путь подключения При запуске задачи Контроль устройств Kaspersky Embedded Systems Security проверяет и перечисляет все устройства, подключенные по USB. Уведомления можно настроить в блоке параметров уведомлений Kaspersky Security Center.

Задача Контроль устройств отслеживает попытки подключения внешних устройств к защищаемому устройству по USB и блокирует их подключение, если не находит разрешающих правил для этих устройств. После блокировки соединения устройство становится недоступно.

Программа присваивает каждому подключаемому внешнему устройству один из следующих статусов:

- Доверенное. Устройство, обмен данными с которым разрешен. При формировании правила значение Путь к экземпляру устройства подпадает под область применения хотя бы одного правила.

- Недоверенное. Устройство, обмен данными с которым запрещен. Путь к экземпляру такого устройства не подпадает под область применения разрешающих правил.

Вы можете создать разрешающие правила для внешних устройств, обмен данными с которыми вы хотите разрешить, с помощью задачи Формирование правил контроля устройств. Вы также можете расширять область применения уже созданных разрешающих правил. Вы не можете создавать разрешающие правила вручную.

Kaspersky Embedded Systems Security идентифицирует регистрируемое в системе внешнее устройство по значению пути к экземпляру устройства. Путь к экземпляру устройства является уникальным признаком для каждого устройства. Информация о пути к экземпляру устройства содержится в свойствах внешнего устройства в операционной системе Windows и определяется Kaspersky Embedded Systems Security в момент создания разрешающих правил автоматически.

Задача Контроль устройств может выполняться в одном из двух режимов:

-

Активный Kaspersky Embedded Systems Security контролирует с помощью правил подключение флеш-накопителей и других внешних устройств и запрещает или разрешает использование всех устройств в соответствии с принципом запрета по умолчанию и заданными разрешающими правилами. Использование доверенных внешних устройств разрешено. Использование недоверенных внешних устройств запрещено по умолчанию.

Если внешнее устройство, которое вы считаете недоверенным, было подключено к защищаемому устройству до того, как задача Контроль устройств была запущена в активном режиме, то это устройство не будет заблокировано программой. Рекомендуется отключить недоверенное устройство вручную или перезагрузить защищаемое устройство. В противном случае принцип запрета по умолчанию не будет применен к устройству.

-

Только статистика Kaspersky Embedded Systems Security не контролирует подключение флеш-накопителей и других внешних устройств, а только фиксирует в журнале выполнения задачи информацию о подключениях и регистрации внешних устройств на защищаемом устройстве, а также о разрешающих правилах контроля устройств, которым удовлетворяют подключаемые устройства. Использование всех внешних устройств разрешено. Этот режим установлен по умолчанию.

Этот режим можно использовать для формирования правил на основе информации о блокировании устройств, зарегистрированной во время выполнения задачи.