Введение — уязвимости WiFi

Главная причина уязвимости пользовательских данных, когда

эти данные передаются через сети WiFi, заключается

в том, что обмен происходит по радиоволне. А это дает возможность

перехвата сообщений в любой точке, где физически доступен сигнал WiFi. Упрощенно говоря, если сигнал точки доступа

можно уловить на дистанции 50 метров, то перехват всего сетевого трафика

этой WiFi сети возможен в радиусе 50 метров от

точки доступа. В соседнем помещении, на другом этаже здания, на улице.

Представьте такую картину. В офисе локальная сеть построена через

WiFi. Сигнал точки доступа этого офиса ловится за

пределами здания, например на автостоянке. Злоумышленник, за пределами

здания, может получить доступ к офисной сети, то есть незаметно для

владельцев этой сети. К сетям WiFi можно получить

доступ легко и незаметно. Технически значительно легче, чем к проводным

сетям.

Да. На

сегодняшний день разработаны и внедрены средства защиты

WiFi сетей. Такая защита основана на шифровании всего трафика между точкой доступа и

конечным устройством, которое подключено к ней. То есть радиосигнал

перехватить злоумышленник может, но для него это будет просто цифровой

«мусор».

WPA3

Относительно недавно, в 2018 году, был выпущен WPA3. Он использует всё самое современное, что было придумано в криптографии.

Алгоритм шифрования AES оставили, но заменили CCMP на GCMP-256 (Galois/Counter Mode Protocol) для шифрования передаваемых данных.

Также разработчики изменили процесс аутентификации и управление ключами. Так PreSharedKey заменили на SAE (Simultaneous Authentication of Equals). А SAE, в свою очередь, принёс новый алгоритм управления ключами — ECDH (Elliptic curve Diffie–Hellman) и ECDSA (Elliptic Curve Digital Signature Algorithm).

Всё это (SAE, ECDH, ECDSA) — очень сложные математические алгоритмы, но они в дополнение к алгоритму шифрования AES+GCMP-256 делают Wi-Fi сеть очень безопасной.

Для защиты целостности данных стали использовать ещё более совершенный алгоритм — BIP-GMAC-256.

Для защиты сети от перебора паролей стандарт WPA3 ввёл ограничение на число попыток аутентификации в рамках одного handshake. Это ограничение не даст подбирать пароль в offline-режиме. Также, даже зная пароль, злоумышленник не сможет расшифровать ранее перехваченный трафик.

Какой выбрать тип шифрования и поставить ключ WPA на WiFi роутере?

С теорией разобрались — переходим к практике. Поскольку стандартами WiFi 802.11 «B» и «G», у которых максимальная скорость до 54 мбит/с, уже давно никто не пользуется — сегодня нормой является 802.11 «N» или «AC», которые поддерживают скорость до 300 мбит/с и выше, то рассматривать вариант использования защиты WPA/PSK с типом шифрования TKIP нет смысла. Поэтому когда вы настраиваете беспроводную сеть, то выставляйте по умолчанию

Либо, на крайний случай, в качестве типа шифрования указывайте «Авто», чтобы предусмотреть все-таки подключение устройств с устаревшим WiFi модулем.

Ваше мнение — WiFi вреден?

Да 22.56%

Нет 77.44%

Проголосовало: 51441

При этом ключ WPA, или попросту говоря, пароль для подключения к сети, должен иметь от 8 до 32 символов, включая английские строчные и заглавные буквы, а также различные спецсимволы.

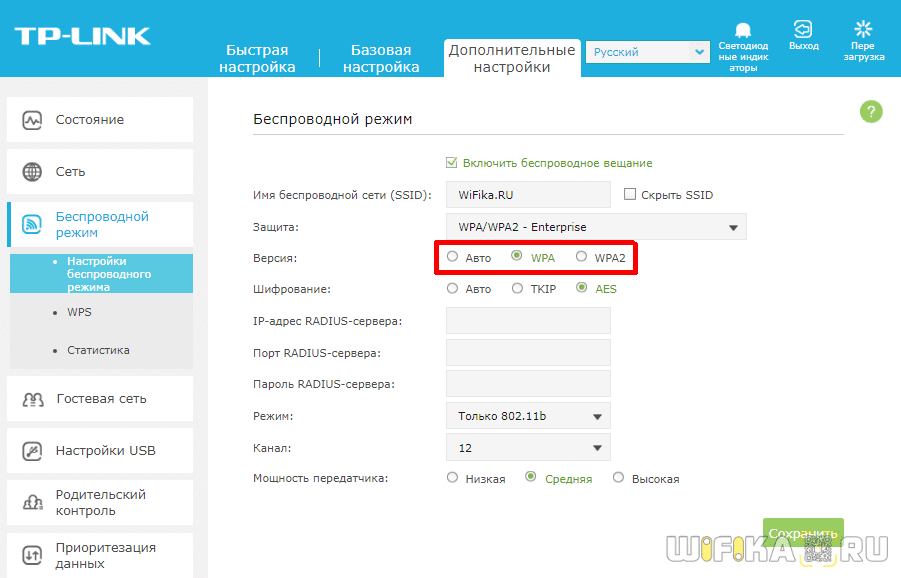

Защита беспроводного режима на маршрутизаторе TP-Link

На приведенных выше скринах показана панель управления современным роутером TP-Link в новой версии прошивки. Настройка шифрования сети здесь находится в разделе «Дополнительные настройки — Беспроводной режим».

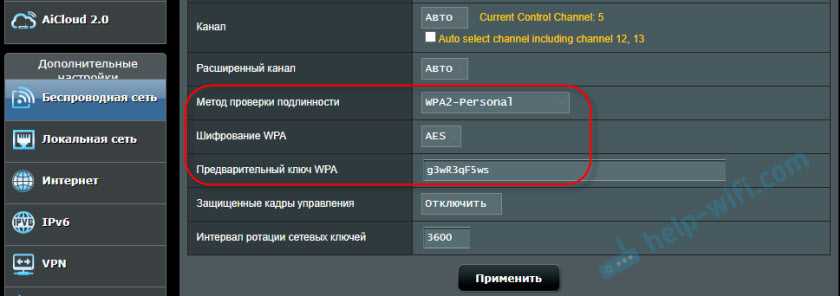

В старой «зеленой» версии интересующие нас конфигурации WiFi сети расположены в меню «Беспроводной режим — Защита». Сделаете все, как на изображении — будет супер!

Если заметили, здесь еще есть такой пункт, как «Период обновления группового ключа WPA». Дело в том, что для обеспечения большей защиты реальный цифровой ключ WPA для шифрования подключения динамически меняется. Здесь задается значение в секундах, после которого происходит смена. Я рекомендую не трогать его и оставлять по умолчанию — в разных моделях интервал обновления отличается.

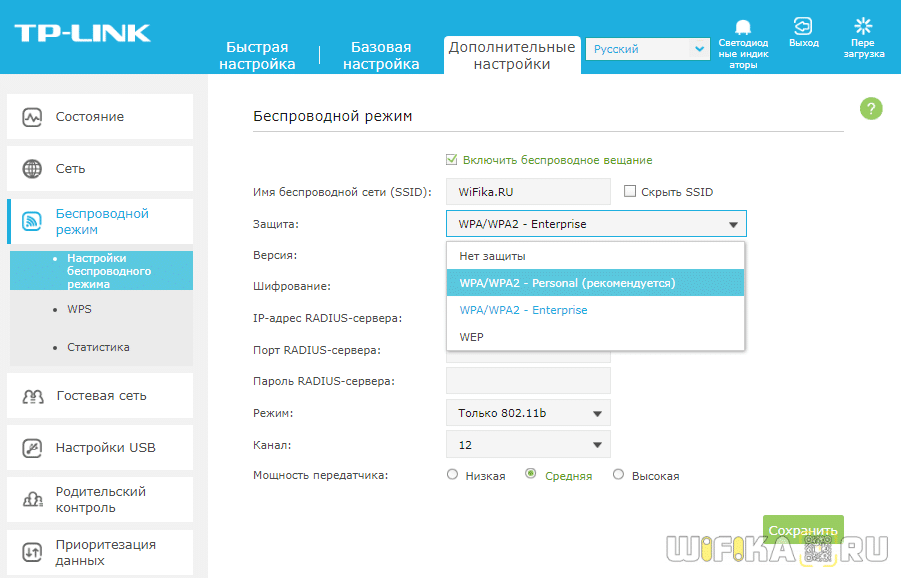

На маршрутизаторах ASUS все параметры WiFi расположены на одной странице «Беспроводная сеть»

Защита сети через руотер Zyxel Keenetic

Аналогично и у Zyxel Keenetic — раздел «Сеть WiFi — Точка доступа»

В роутерах Keenetic без приставки «Zyxel» смена типа шифрования производится в разделе «Домашняя сеть».

Настроить сервер FreeRADIUS

FreeRADIUS — это программное обеспечение по преимуществу для настройки сервера RADIUS с очень продвинутыми опциями, это программное обеспечение поддерживает различные типы аутентификации и работает очень хорошо

Очень важной особенностью является то, что он совместим с любой операционной системой, что необходимо для максимальной совместимости

Настройка этого сервера очень сложна, вам нужно настроить файлы конфигурации расширенным способом, создать центр сертификации и многое другое. Если мы будем использовать NAS-сервер, такой как QNAP, это значительно упростит задачу избавления от необходимости настраивать сервер на компьютере, на Linux-на сервере или на Raspberry Pi. Все NAS-серверы QNAP поддерживают возможность простой и быстрой настройки сервера.

Все, что нам нужно сделать, это перейти в раздел » Панель управления / Приложения / Сервер RADIUS «. Оказавшись внутри, нам нужно включить сервер и разрешить доступ к учетным записям пользователей системы, хотя последнее является необязательным и необязательным.

После активации сервера в разделе «RADIUS Clients» мы должны напрямую зарегистрировать маршрутизатор, который будет перенаправлять всю аутентификацию на сервер. Данные, которые нам нужно будет ввести, следующие:

- Имя : мы даем имя клиенту

- IP-адрес : мы помещаем частный IP-адрес роутера, в нашем случае 192.168.50.1

- Длина префикса : мы ставим 32, указывая, что только этот IP-адрес будет клиентом.

- Секретный ключ : мы определяем надежный пароль, это ключ аутентификации между маршрутизатором и сервером FreeRADIUS. Этот пароль не принадлежит клиенту.

Конфигурация будет следующей:

После того, как мы настроили клиента, теперь нам нужно будет создать пользователей. В этом случае нам нужно будет создать пользователя для каждого Wi-Fi клиент, который мы собираемся подключиться к беспроводной сети, нам нужно будет указать имя пользователя, а также его пароль. Все клиенты, которые находятся в этом списке «Пользователи», будут иметь разрешение на аутентификацию на сервере и, следовательно, смогут подключаться к Wi-Fi без каких-либо ограничений.

После того, как мы настроили сервер, мы должны перейти к маршрутизатору, чтобы настроить его правильно, поскольку мы должны установить аутентификацию WPA2-Enterprise или WPA3-Enterprise и указать разные данные.

Пароль доступа Wi-Fi

Тут все просто. Пароль к вашей беспроводной точке доступа (роутеру) должен быть более 8 символов и содержать буквы в разном регистре, цифры, знаки препинания. И он никаким боком не должен ассоциироваться с вами. А это значит, что в качестве пароля нельзя использовать даты рождения, ваши имена, номера машин, телефонов и т.п.

Так как сломать в лоб WPA2-AES практически невозможно (была лишь пара случаев смоделированных в лабораторных условиях), то основными методами взлома WPA2 являются атака по словарю и брут-форс (последовательный перебор всех вариантов паролей). Поэтому чем сложней пароль, тем меньше шансов у злоумышленников.

Самый популярный пароль

Человеческая лень и безответственность берут свое. Вот список самых популярных паролей:

- 123456

- qwerty

- 111111

- 123123

- 1a2b3c

- Дата рождения

- Номер мобильного телефона

- Имя

Правила безопасности при составлении пароля

- Каждому свое. То есть пароль маршрутизатора не должен совпадать с любым другим Вашим паролем. От почты например. Возьмите себе за правило, у всех аккаунтов свои пароли и они все разные.

- Используйте стойкие пароли, которые нельзя угадать. Например: 2Rk7-kw8Q11vlOp0

У Wi-Fi пароля есть один огромный плюс. Его не надо запоминать. Его можно написать на бумажке и приклеить на дно маршрутизатора.

Что такое WPA3-PSK?

Стандарт шифрования WPA3-PSK появился совсем недавно и пришел на смену WPA2. И хоть последний отличается очень высокой степенью надежности, WPA3 вообще не подвержен взлому. Все современные устройства уже имеют поддержку данного типа — роутеры, точки доступа, wifi адаптеры и другие.

Типы шифрования WPA — TKIP или AES?

Итак, мы определились, что оптимальным выбором для обеспечения безопасности сети будет WPA2/PSK (Personal), однако у него есть еще два типа шифрования данных для аутентификации.

- TKIP — сегодня это уже устаревший тип, однако он все еще широко употребляется, поскольку многие девайсы энное количество лет выпуска поддерживают только его. Не работает с технологией WPA2/PSK и не поддерживает WiFi стандарта 802.11n.

- AES — последний на данный момент и самый надежный тип шифрования WiFi.

WPA и TKIP замедлят ваш Wi-Fi

Параметры совместимости WPA и TKIP также могут замедлить работу вашей сети Wi-Fi. Многие современные маршрутизаторы Wi-Fi, поддерживающие 802.11n и более новые, более быстрые стандарты, будут замедляться до 54 Мбит/с, если вы включите WPA или TKIP. Они делают это, чтобы гарантировать совместимость со старыми устройствами.

Для сравнения, даже 802.11n поддерживает до 300 Мбит/с, если вы используете WPA2 с AES. Теоретически 802.11ac предлагает максимальную скорость 3,46 Гбит/с при оптимальных условиях (считайте: идеальных).

На большинстве маршрутизаторов, которые мы видели, параметры, как правило, включают WEP, WPA (TKIP) и WPA2 (AES) – с возможностью совместимости с WPA (TKIP) + WPA2 (AES). Если ваш маршрутизатор предлагает WPA2 в вариантах TKIP или AES, выберите AES. Почти все ваши устройства будут работать с ним, и это быстрее и безопаснее.

WPA 3 уже скоро

В июле 2020 года WPA 3, последний стандарт безопасности для WiFi, стал обязательным для всех новых устройств, чтобы они могли пройти сертификацию WiFi. WPA 3 использует более совершенные индивидуализированные методы шифрования. Закрывая дверь для основных уязвимостей, обнаруженных в WPA 2, он значительно повышает безопасность общедоступных точек доступа Wi-Fi.

На бумаге WPA 3 должен быть и более безопасным, и работать лучше, чем WPA 2. Однако, несмотря на его выпуск, пройдут годы, прежде чем сети WPA 3, на которых нет устройств WPA 2, станут нормой.

Переходный период будет долгим, особенно с учетом того, что люди покупают умные устройства, такие как телевизоры и IP-камеры, которые не заменяются так часто, как смартфоны или ноутбуки. Поскольку для WPA 3 во многих случаях требуется более новое оборудование, эти устройства останутся на WPA 2, пока они не будут заменены.

Более свежие маршрутизаторы могут быть готовы к обновлению WPA 3, поэтому уточняйте у производителя, возможно ли это для вас.

WPA2

Вскоре в алгоритме TKIP тоже были обнаружены проблемы, но уже в 2004 году был выпущен WPA2.

WPA2 использовал уже другой тип шифрованием — AES. Это стандарт шифрования, который широко используется по всему миру и не только в Wi-Fi. Этот алгоритм хорошо проанализирован. Для Wi-Fi его дополнили алгоритмом CCMP (Counter/CBC-MAC), то есть TKIP заменили на CCMP.

В свою очередь алгоритм CCMP заменил алгоритм проверки целостности с MIC на CBC-MAC (Cipher Block Chaining Message Authentication Code). Это ещё более совершенный алгоритм, который обеспечивал защиту сообщений от случайной порчи или от намеренного вмешательства.

Разработчики оставили без изменения метод аутентификации (PreSharedKey) и алгоритм управления ключами (4-way handshake).

Алгоритм шифрования AES считается надёжным и в настоящее время. Но в алгоритме управления ключами (4-way handshake) в 2016 году нашли проблему. Она позволяла произвести атаку, которую назвали Key Reinstallation Attacks. Эта атака позволяет получить ключ шифрования трафика и расшифровать его (прослушать). Изменить же передаваемые данные, если используется AES+CCMP, невозможно. После этого операционные системы выпустили обновления, которые закрыли эту уязвимость, хотя на старых роутерах (которые не обновлялись) она осталась.

Таким образом, в настоящее время можно безопасно использовать WPA2 (AES+CCMP). Но нужно использовать современный Wi-Fi роутер и современный клиент, в которых убрали эту уязвимость.

Подключитесь к Wi-Fi роутеру с WPA3 и компьютеру

Чтобы использовать WPA3 в нашем беспроводном клиенте, либо с Windows ПК или мобильные устройства, мы должны выполнить два действия:

- Забудьте о сети Wi-Fi, к которой мы ранее подключались, этот шаг необходим, потому что внутренне он был сохранен с защитой WPA2, и он будет продолжать использовать этот протокол. Если мы выберем WPA2 / WPA3, это не даст нам ошибки, потому что будет подключаться к WPA2, но если мы выберем только WPA3, это даст нам ошибку.

- Снова подключитесь к сети Wi-Fi, введя обычный пароль.

В дополнение к этому мы должны выполнить три основных требования для подключения к WPA3-Personal:

- У нас должна быть операционная система, совместимая с WPA3, поддерживаются последние версии Windows 10, Mac и Linux. Если у вас более старые версии, они могут быть несовместимы, вам следует прочитать официальную документацию по совместимости с WPA3, чтобы узнать.

- Карта Wi-Fi должна быть совместима с протоколом WPA3, есть старые карты, которые не совместимы. Мы должны изучить технические характеристики карты, и если информации нет, мы всегда можем попробовать сами.

- На нашем компьютере должны быть установлены последние доступные драйверы, это гарантирует, что, если карта поддерживает его, мы сможем без проблем подключаться к сетям WPA3.

Выполнив эти три требования к ПК, мы можем попытаться подключиться к беспроводной сети Wi-Fi с помощью протокола безопасности WPA3.

В операционных системах Windows в разделе Wi-Fi мы видим, что мы отлично подключаемся к сети Wi-Fi по обычному протоколу WPA2-Personal:

Нам нужно перейти в раздел «Управление известными сетями», чтобы удалить запомненную сеть Wi-Fi, мы продолжаем щелкать нашу сеть Wi-Fi и нажимать «Прекратить запоминать». Теперь нам придется снова подключиться к беспроводной сети Wi-Fi.

После подключения, если все прошло правильно, у нас будет подключение без проблем, а в состоянии беспроводной сети Wi-Fi мы сможем увидеть, что действительно без проблем используем WPA3-Personal.

Как вы видели, мы смогли без проблем подключиться.

Шифрование WiFi данных и типы аутентификации

Итак, в необходимости шифрования сети wifi мы убедились, теперь посмотрим, какие бывают типы:

Что такое WEP защита wifi?

WEP (Wired Equivalent Privacy) — это самый первый появившийся стандарт, который по надежности уже не отвечает современным требованиям. Все программы, настроенные на взлом сети wifi методом перебора символов, направлены в большей степени именно на подбор WEP-ключа шифрования.

Что такое ключ WPA или пароль?

WPA (Wi-Fi Protected Access) — более современный стандарт аутентификации, который позволяет достаточно надежно оградить локальную сеть и интернет от нелегального проникновения.

Что такое WPA2-PSK — Personal или Enterprise?

У стандартов защиты WiFi WPA2 и WPA есть еще две разновидности:

- Personal, обозначается как WPA/PSK или WPA2/PSK. Этот вид самый широко используемый и оптимальный для применения в большинстве случаев — и дома, и в офисе. В WPA2/PSK мы задаем пароль из не менее, чем 8 символов, который хранится в памяти того устройства, которые мы подключаем к роутеру.

- Enterprise — более сложная конфигурация, которая требует включенной функции RADIUS на роутере. Работает она по принципу DHCP сервера, то есть для каждого отдельного подключаемого гаджета назначается отдельный пароль.

WPA

Так как технология WEP перестала быть защищённой, то нужно было что-то срочно придумать. При этом, нужно было внедрить придуманное на уже выпущенном оборудовании. Так появилась в 2003 году новая технология — WPA.

Алгоритм шифрования RC4 не заменили, но дополнили его алгоритмом TKIP. TKIP добавил некоторые новые функции безопасности. Основной такой функцией стала поддержка MIC, которая следила за целостностью передаваемых данных. С появлением MIC, алгоритм CRC-32 стал не нужен.

Помимо усиления криптографии изменился метод аутентификации. Теперь парольная фраза не являлась ключом шифрования. Парольная фраза и некоторые другие данные, которыми владел роутер, превращались в предварительный ключ шифрования (PreSharedKey). Дальше, с помощью специального алгоритма обмена ключами (), создавался сессионный ключ шифрования между устройством и точкой доступа.

Теперь каждая сессия шифровалась отдельным ключом шифрования, и даже зная пароль от Wi-Fi кто-то третий не мог расшифровать передаваемые данные.

В итоге — усиление криптографии и улучшение механизма аутентификации позволило продержаться ещё 1 год, до выхода WPA2.

Защита Wi-Fi сети: WPA3, WPA2, WEP, WPA

Есть три варианта защиты. Разумеется, не считая «Open» (Нет защиты) .

- WEP (Wired Equivalent Privacy) – устаревший и небезопасный метод проверки подлинности. Это первый и не очень удачный метод защиты. Злоумышленники без проблем получают доступ к беспроводным сетям, которые защищены с помощью WEP. Не нужно устанавливать этот режим в настройках своего роутера, хоть он там и присутствует (не всегда) .

- WPA (Wi-Fi Protected Access) – надежный и современный тип безопасности. Максимальная совместимость со всеми устройствами и операционными системами.

- WPA2 – доработанная и более надежная версия WPA. Есть поддержка шифрования AES CCMP. Это актуальная версия протокола, которая все еще используется на большинстве домашних маршрутизаторов.

- WPA3 – это новый стандарт, который позволяет обеспечить более высокую степень защиты от атак и обеспечить более надежное шифрование по сравнению с предыдущей версией. Так же благодаря шифрованию OWE повышается безопасность общественных открытых сетей. Был представлен в 2018 и уже активно используется практически на всех современных роутерах и клиентах. Если ваши устройства поддерживают эту версию – используйте ее.

WPA/WPA2 может быть двух видов:

- WPA/WPA2 — Personal (PSK) – это обычный способ аутентификации. Когда нужно задать только пароль (ключ) и потом использовать его для подключения к Wi-Fi сети. Используется один пароль для всех устройств. Сам пароль хранится на устройствах. Где его при необходимости можно посмотреть, или сменить. Рекомендуется использовать именно этот вариант.

- WPA/WPA2 — Enterprise – более сложный метод, который используется в основном для защиты беспроводных сетей в офисах и разных заведениях. Позволяет обеспечить более высокий уровень защиты. Используется только в том случае, когда для авторизации устройств установлен RADIUS-сервер (который выдает пароли) .

Думаю, со способом аутентификации мы разобрались. Лучшие всего использовать WPA3. Для лучшей совместимости, чтобы не было проблем с подключением старых устройств, можно установить смешанный режим WPA2/WPA3 — Personal. На многих маршрутизаторах по умолчанию все еще установлен WPA2. Или помечен как «Рекомендуется».

Что такое предварительный общий ключ WPA2?

WPA2-PSK расшифровывается как Pre-Shared Key. WPA2-PSK также известен как персональный режим и предназначен для домашних и небольших офисных сетей.

Ваш беспроводной маршрутизатор шифрует сетевой трафик с помощью ключа. В WPA-Personal этот ключ рассчитывается на основе парольной фразы Wi-Fi, установленной на маршрутизаторе. Прежде чем устройство сможет подключиться к сети и понять шифрование, вы должны ввести на нем свою фразу-пароль.

Основными недостатками реального шифрования WPA2-Personal являются слабые парольные фразы. Так же, как многие люди используют слабые пароли, такие как «пароль» и «letmein» для своих учетных записей в Интернете, многие люди, вероятно, будут использовать слабые парольные фразы для защиты своих беспроводных сетей. Вы должны использовать надежную парольную фразу или уникальный пароль для защиты своей сети. или WPA2 вас не защитит.

Что такое WPA3 SAE?

Когда вы используете WPA3, вы будете использовать новый протокол обмена ключами под названием «Одновременная аутентификация равных» (SAE). SAE, также известный как протокол обмена ключами Dragonfly, является более безопасным методом обмена ключами, который устраняет уязвимость KRACK.

В частности, он устойчив к атакам дешифрования в автономном режиме благодаря обеспечению «прямой секретности». Прямая секретность останавливает злоумышленника, дешифрующего ранее записанное подключение к Интернету, даже если он знает пароль WPA3.

Кроме того, WPA3 SAE использует одноранговое соединение, чтобы установить обмен и исключить возможность перехвата ключей злонамеренным посредником.

Вот объяснение того, что означает «обмен ключами» в контексте шифрования, используя новаторский обмен Диффи-Хеллманом на своем примере.

WPA против WPA2 против WPA3

Существует три итерации защищенного доступа Wi-Fi. Ну, третий не совсем у нас, но он скоро появится на вашем роутере. Но что отличает их друг от друга? Почему WPA3 лучше, чем WPA2?

WPA изначально уязвима

WPA была обречена с самого начала. Несмотря на гораздо более надежное шифрование с открытым ключом, использующее 256-битный WPA-PSK (Pre-Shared Key), WPA все еще содержал ряд уязвимостей, унаследованных от более старого стандарта WEP (оба из которых используют стандарт шифрования уязвимых потоков, RC4).

Уязвимости были связаны с введением протокола целостности временного ключа (TKIP).

Сам TKIP стал большим шагом вперед, поскольку он использовал систему ключей для каждого пакета для защиты каждого пакета данных, передаваемого между устройствами. К сожалению, при развертывании TKIP WPA пришлось учитывать старые устройства WEP.

Новая система TKIP WPA рециркулировала некоторые аспекты скомпрометированной системы WEP, и, конечно, те же самые уязвимости в конечном итоге появились в более новом стандарте.

WPA2 заменяет WPA

WPA2 официально заменил WPA в 2006 году. Таким образом, WPA вскоре стала вершиной шифрования Wi-Fi.

WPA2 принес с собой еще одну серию обновлений безопасности и шифрования, в частности, внедрение расширенного стандарта шифрования (AES) в потребительских сетях Wi-Fi. AES значительно сильнее, чем RC4 (так как RC4 был взломан несколько раз) и является стандартом безопасности для многих онлайн-сервисов в настоящее время.

WPA2 также ввел режим счетного шифра с протоколом кода аутентификации сообщений с цепочкой блоков (или CCMP, для гораздо более короткой версии!), Чтобы заменить теперь уязвимый TKIP.

TKIP остается частью стандарта WPA2 как запасной вариант, а также предлагает функциональность для устройств только для WPA.

WPA2 KRACK Attack

Несколько забавно названная атака KRACK — не шутка; это первая уязвимость, обнаруженная в WPA2. Атака переустановки ключей (KRACK) — это прямая атака на протокол WPA2, которая, к сожалению, подрывает любое соединение Wi-Fi с использованием WPA2.

По сути, KRACK подрывает ключевой аспект четырехстороннего рукопожатия WPA2, позволяя хакеру перехватывать и манипулировать созданием новых ключей шифрования в процессе безопасного соединения.

Дэн Прайс подробно описал атаку KRACK и то, является ли ваш маршрутизатор небезопасным или нет.

Даже с возможностью атаки KRACK, вероятность того, что кто-то использует ее для атаки на вашу домашнюю сеть, невелика.

WPA3: Альянс (Wi-Fi) наносит ответный удар

WPA3 устраняет слабость и обеспечивает гораздо большую безопасность, в то же время активно принимая во внимание нехватку методов обеспечения безопасности, в которых все время от времени виноваты. Например, WPA3-Personal обеспечивает шифрование для пользователей, даже если хакеры взломают ваш пароль после подключения к сети

Кроме того, WPA3 требует, чтобы все соединения использовали Защищенные кадры управления (PMF). PMF существенно усиливают защиту конфиденциальности с помощью дополнительных механизмов безопасности для защиты данных.

128-битный AES остается на месте для WPA3 (свидетельство его длительной безопасности). Однако для соединений WPA3-Enterprise требуется 192-битный AES. Пользователи WPA3-Personal также будут иметь возможность использовать 192-битный AES повышенной прочности.

В следующем видео более подробно рассматриваются новые функции WPA3.

WPA2 или WPA3, а может WEP? Что такое шифрование WiFi

В этой статье разберём, что обозначают странные аббревиатуры в настройках роутера и как устроена безопасность беспроводной сети.

Любой роутер даёт выбрать тип безопасности сети: WEP, WPA (TKIP), WPA2-PSK (TKIP), WPA2-PSK (AES) и WPA2-PSK (TKIP/AES). Однако выбор несовместимого параметра приведёт к снижению скорости и создаст дополнительные бреши в безопасности. Чтобы этого не случилось, рассмотрим, как всё работает изнутри.

WEP (Wired Equivalent Privacy), WPA (Wi-Fi Protected Access) и WPA2 (Wi-Fi Protected Access II) — основные алгоритмы безопасности беспроводных сетей. WEP является самым старым и «дырявым» протоколом из всех, его взлом не вызывает труда, а количество обнаруженных уязвимостей только растёт.

Ему на смену пришёл WPA , но и он считается уязвимым. WPA2 не идеален, но именно он является самым распространенным алгоритмом. В 2018 году был утверждён стандарт WPA3 и это самый безопасный стандарт, но пока не распространенный достаточно широко.

Типы шифрования сетевого оборудования: особенности и характеристики

Вай фай сеть обладает зашитой в виде пароля, не зная который, подключиться к конкретной сети будет практически невозможно, кроме общественных сетей (кафе, рестораны, торговые центры, точки доступа на улицах) . «Практически» не стоит понимать в буквальном смысле: умельцев, способных «вскрыть» сеть и получить доступ не только к ресурсу роутера, но и к передаваемым внутри конкретной сети данным, достаточно.

Но в этом вступительном слове мы поговорили о подключении к wi-fi — аутентификации

пользователя (клиента), когда клиентское устройство и точка доступа обнаруживают друг друга и подтверждают, что могут общаться между собой.

Варианты аутентификации

:

-

Open

— открытая сеть, в которой все подключаемые устройства авторизованы сразу -

Shared

— подлинность подключаемого устройства должна быть проверена ключом/паролем -

EAP

— подлинность подключаемого устройства должна быть проверена по протоколу EAP внешним сервером

Какой выбрать тип шифрования и поставить ключ WPA на WiFi роутере?

С теорией разобрались — переходим к практике. Поскольку стандартами WiFi 802.11 «B» и «G», у которых максимальная скорость до 54 мбит/с, уже давно никто не пользуется — сегодня нормой является 802.11 «N» или «AC», которые поддерживают скорость до 300 мбит/с и выше, то рассматривать вариант использования защиты WPA/PSK с типом шифрования TKIP нет смысла. Поэтому когда вы настраиваете беспроводную сеть, то выставляйте по умолчанию

Либо, на крайний случай, в качестве типа шифрования указывайте «Авто», чтобы предусмотреть все-таки подключение устройств с устаревшим WiFi модулем.

При этом ключ WPA, или попросту говоря, пароль для подключения к сети, должен иметь от 8 до 32 символов, включая английские строчные и заглавные буквы, а также различные спецсимволы.

Защита беспроводного режима на маршрутизаторе TP-Link

На приведенных выше скринах показана панель управления современным роутером TP-Link в новой версии прошивки. Настройка шифрования сети здесь находится в разделе «Дополнительные настройки — Беспроводной режим».

В старой «зеленой» версии интересующие нас конфигурации WiFi сети расположены в меню «Беспроводной режим — Защита». Сделаете все, как на изображении — будет супер!

Если заметили, здесь еще есть такой пункт, как «Период обновления группового ключа WPA». Дело в том, что для обеспечения большей защиты реальный цифровой ключ WPA для шифрования подключения динамически меняется. Здесь задается значение в секундах, после которого происходит смена. Я рекомендую не трогать его и оставлять по умолчанию — в разных моделях интервал обновления отличается.

На маршрутизаторах ASUS все параметры WiFi расположены на одной странице «Беспроводная сеть»

Защита сети через руотер Zyxel Keenetic

Аналогично и у Zyxel Keenetic — раздел «Сеть WiFi — Точка доступа»

В роутерах Keenetic без приставки «Zyxel» смена типа шифрования производится в разделе «Домашняя сеть».

Какой выбрать тип шифрования и поставить ключ wpa на wifi роутере?

С теорией разобрались — переходим к практике. Поскольку стандартами WiFi 802.11 «B» и «G», у которых максимальная скорость до 54 мбит/с, уже давно никто не пользуется — сегодня нормой является 802.11 «N» или «AC», которые поддерживают скорость до 300 мбит/с и выше, то рассматривать вариант использования защиты WPA/PSK с типом шифрования TKIP нет смысла. Поэтому когда вы настраиваете беспроводную сеть, то выставляйте по умолчанию

WPA2/PSK — AES

Либо, на крайний случай, в качестве типа шифрования указывайте «Авто», чтобы предусмотреть все-таки подключение устройств с устаревшим WiFi модулем.

При этом ключ WPA, или попросту говоря, пароль для подключения к сети, должен иметь от 8 до 32 символов, включая английские строчные и заглавные буквы, а также различные спецсимволы.

Какую защиту ставить на Wi-Fi роутере?

Используйте WPA2/WPA3 — Personal, или WPA2 — Personal с шифрованием AES. На сегодняшний день, это лучший и самый безопасный способ. Вот так настройки защиты беспроводной сети выглядит на маршрутизаторах ASUS:

А вот так эти настройки безопасности выглядят на роутерах от TP-Link (со старой прошивкой) .

Более подробную инструкцию для TP-Link можете посмотреть здесь.

Инструкции для других маршрутизаторов:

Так как WPA2 — Personal (AES) старые устройства (Wi-Fi адаптеры, телефоны, планшеты и т. д.) могут не поддерживать, то в случае проблем с подключением устанавливайте смешанный режим (Авто). Это же касается и WPA3. Если у вас есть устройства без поддержи этой версии, то нужно устанавливать смешанный режим WPA2/WPA3.

Не редко замечаю, что после смены пароля, или других параметров защиты, устройства не хотят подключаться к сети. На компьютерах может быть ошибка «Параметры сети, сохраненные на этом компьютере, не соответствуют требованиям этой сети». Попробуйте удалить (забыть) сеть на устройстве и подключится заново. Как это сделать на Windows 7, я писал здесь. А в Windows 10 нужно забыть сеть.

Вот ваши варианты шифрования WiFi

На момент написания есть только три варианта, когда дело доходит до стандартов безопасности WiFi: WEP, WPA и WPA2.

Программы для Windows, мобильные приложения, игры — ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале — Подписывайтесь:)

WEP или Конфиденциальность, эквивалентная беспроводной это самый старый и наименее безопасный стандарт шифрования WiFi. Он использует TKIP (протокол целостности временного ключа) для шифрования. WEP – самый медленный стандарт, от которого официально отказались в 2004 году. Его слабые места в безопасности хорошо известны хакерам, и его легко взломать.

WPA или Защищенный доступ WiFi был временным обновлением безопасности до WEP, обеспечивающим лучшую безопасность. Он по-прежнему использует TKIP, и сегодня он относительно легко взломан. Существует более новый, гораздо более безопасный стандарт шифрования, известный как AES (Advanced Encryption Standard), который также может работать в паре с WPA. Это предпочтительнее, и в настоящее время AES все еще считается золотым стандартом.

WPA 2 – это новейший доступный в настоящее время стандарт, который использует исключительно AES. Это, безусловно, самый безопасный стандарт, но начинают проявляться трещины. Так что это не будет вечно. Однако на данный момент мы настоятельно рекомендуем использовать WPA 2 в любой ситуации.

Если вы хотите получить более подробную информацию о WEP, WPA, WP2, AES и TKIP, вы можете прочитать В чем разница между WPA2, WPA, WEP, AES и TKIP?